Las 10 mejores aplicaciones para ver mensajes de texto o SMS

Last updated:mai 22, 2025

Tabla de contenido

Los SMS o mensajes de texto son ampliamente utilizados en todo el mundo. SMS es un método de comunicación fácil, rápido y conveniente ya que no requiere datos/Wi-Fi para enviar o recibir un mensaje. El servicio puede ser utilizado por cualquier persona con un teléfono móvil y un número de teléfono. El seguimiento de los mensajes de texto es necesario para los padres que cuidan a sus hijos, los cónyuges que sospechan que los engañan y los empleadores que rastrean a los empleados poco éticos. El rastreador de mensajes de texto que utiliza determina la precisión y la legitimidad de su seguimiento de SMS. Hay miles de aplicaciones de espionaje de SMS en la actualidad, y muchas no funcionan. Conocer y elegir la aplicación de espionaje de SMS adecuada puede ser todo un desafío. Este artículo analiza las razones para rastrear mensajes de texto, las 10 mejores aplicaciones de espionaje de mensajes de texto disponibles, sus características y cómo usarlas.

Parte 1. Las 10 mejores aplicaciones para espiar mensajes de texto o SMS

1. SpyX: aplicación de espionaje de texto

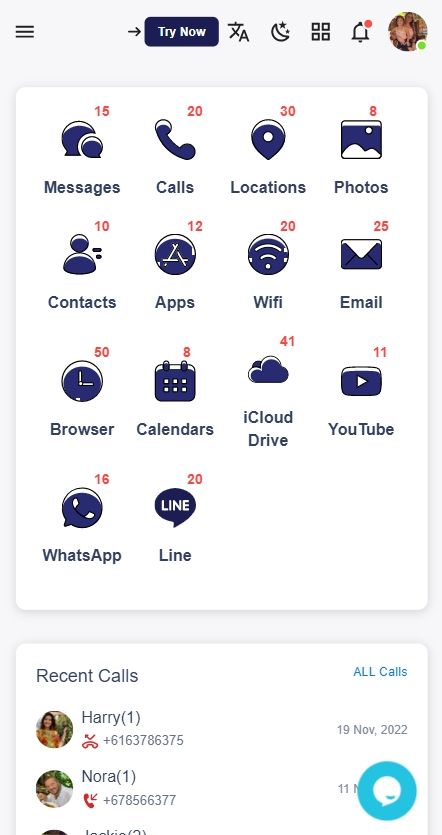

SpyX es una aplicación de monitoreo muy poderosa que puede rastrear mensajes enviados , mensajes recibidos, mensajes eliminados, el remitente/destinatario y las marcas de tiempo para enviar o recibir. Además del seguimiento de SMS, SpyX puede rastrear llamadas, correos electrónicos, aplicaciones de redes sociales y la ubicación del dispositivo de destino y el historial del navegador. La aplicación tiene un panel de control desde el que puede leer los mensajes del dispositivo de destino a medida que se reciben o envían sin acceder físicamente a él. Una característica increíble de SpyX es el hecho de que es indetectable.

Para usar la aplicación de seguimiento de SMS SpyX:

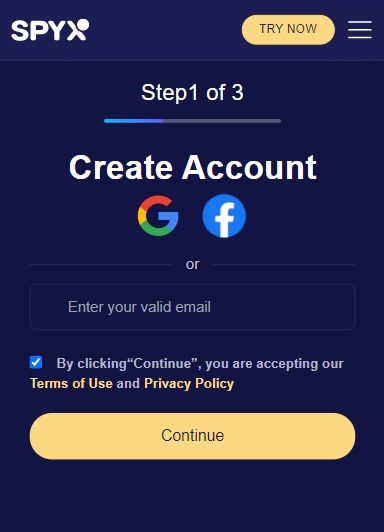

Paso 1. Vaya al sitio web de SpyX y regístrese.

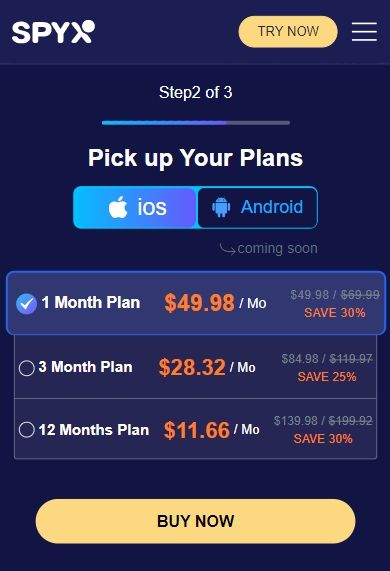

Paso 2. Elige una suscripción

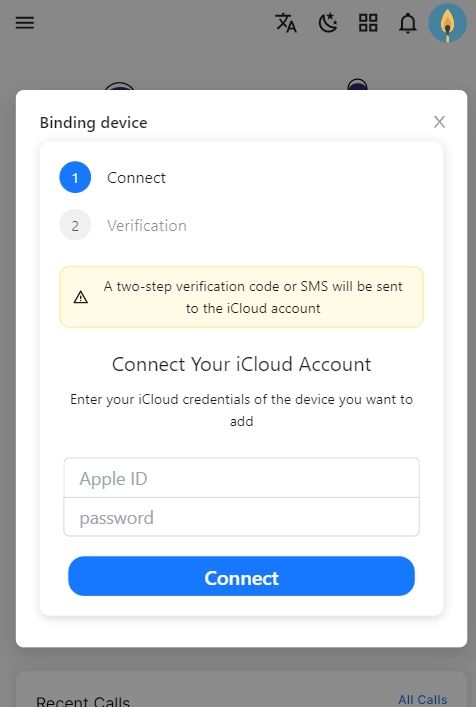

Paso 3. Conecte el teléfono objetivo con SpyX

Paso 4. Inicie sesión en su panel de control para comenzar a espiar.

2. MobileSpy: aplicación espía para texto

La aplicación MobileSpy es un buen rastreador de SMS para dispositivos iPhone y Android que puede leer los SMS enviados y recibidos en el dispositivo de un objetivo sin detección. La aplicación le permite leer MMS y acceder a todo el historial de registro de SMS. Vea todos los mensajes de texto sin acceder al teléfono del objetivo con MobileSpy simplemente yendo al sitio web de MobileSpy, registrando su cuenta y eligiendo una suscripción. Después de pagar la suscripción, SpyX le enviará las pautas de instalación por correo electrónico. Inicie sesión en su tablero después de la instalación y comience a monitorear.

3. Aplicación de espionaje de texto XNSPY

XNSPY es una aplicación de espionaje de texto compatible con teléfonos inteligentes, tabletas, iPhone y iPad con Android. La aplicación requiere acceso único al dispositivo objetivo para configurar y comenzar a monitorear. Después de instalar la aplicación XNSPY, se requiere un período de espera de 24 a 48 horas para inicializar. Para obtener esta aplicación, instálela desde el sitio web de XNSPY y siga los procedimientos de configuración en el dispositivo de destino. Inicie sesión en su panel de control remoto y seleccione mensajes de texto para leer.

4. TrackMyFone: aplicación espía para texto

TrackMyFone es una aplicación espía para mensajes de texto que los teléfonos Android y iPhone usan para rastrear el dispositivo de una persona objetivo. Con esta aplicación, necesita jailbreak para iniciar un espía. La aplicación rastrea los mensajes recibidos y enviados a los que puede acceder desde su panel de control. Puede descargar la aplicación desde el sitio web de TrackMyFone.

5. Spyic: aplicación espía

Spyic califica como una de las mejores aplicaciones de espionaje de texto para dispositivos Android e iOS. Con esta aplicación, puede monitorear de forma remota mensajes, llamadas, ubicaciones y aplicaciones en un dispositivo de destino. Con Spyic, puede ver el número de contacto con el que su hijo, cónyuge o empleado está intercambiando mensajes junto con sus marcas de tiempo y nombres.

6. SpyEra: aplicación espía

SpyEra es un eficiente e indetectable Spy Phone y PC Spy disponible para dispositivos Android e iOS. Un sencillo panel de control web puede monitorear de forma remota un dispositivo de destino desde cualquier lugar. Además, la aplicación proporciona actualizaciones gratuitas para permitirle disfrutar de nuevas funciones en su plan actual. Espíe los mensajes de texto, las llamadas y la ubicación de manera asequible con la aplicación SpyEra.

7. Blurspy: aplicación espía de texto

La aplicación Blurspy Text Spy es un rastreador de SMS oculto para dispositivos Android. Este espía de SMS le permite ver y leer conversaciones de SMS, bloquear mensajes de texto y recibir alertas sobre la escritura de palabras clave . La aplicación también puede proporcionar monitoreo y seguimiento de llamadas, redes sociales, contenido de la galería y ubicaciones.

8. MobiStealth- Aplicación espía

La aplicación MobiStealth Spy es un dispositivo de seguimiento rápido de Android e iOS disponible en la web. Con el control remoto de su MobiStealth, puede monitorear los SMS enviados y recibidos en un dispositivo de destino en 3 pasos. Busque MobiStealth en la web, regístrese, conecte su dispositivo y comience a monitorear a su cónyuge, empleado o hijo.

9. GuestSpy: aplicación de espionaje de texto

GuestSpy es un rastreador de llamadas y SMS de Android que puede rastrear todos los mensajes de texto enviados, recibidos y eliminados en un dispositivo de destino. Otros detalles de SMS a los que puede acceder con Guest Spy incluyen detalles del remitente o destinatario y la hora y fecha en que se envió o recibió el mensaje. La aplicación puede rastrear todos los demás detalles y actividades del teléfono.

10. La aplicación TruthSpy- Spy

La aplicación TruthSpy Spy es una aplicación de monitoreo móvil que es compatible con dispositivos Android e iOS y es utilizada principalmente por empresas para monitorear a los empleados. La aplicación tiene un plan fijo sin planes gratuitos ni pruebas gratuitas. La aplicación permite a los empleadores monitorear las actividades telefónicas de sus empleados.

Parte 2. Por qué rastrear los mensajes de texto de alguien

1. Padres protectores

Un padre cariñoso pondrá la seguridad de sus hijos en primer lugar, y dado que no siempre puede estar presente para vigilarlos, un dispositivo de rastreo es un accesorio importante para el monitoreo.

2. Empleado enfocado en la productividad

El tiempo es dinero, y cada negocio exitoso toma en serio las horas de trabajo. Tienen empleados poco éticos y poco profesionales que no pueden trabajar sin una llamada de supervisión y un rastreador de SMS para saber cuándo están usando el tiempo de trabajo para enviar mensajes o permanecer en las llamadas en lugar de trabajar.

3. Parejas que sospechan que las están engañando

Un espía tramposo intercambiará mensajes de texto con el otro compañero porque es un método de comunicación rápido. Cuando sospeches que tu pareja te está engañando y no puedas confrontarlo con las sospechas, una aplicación de seguimiento de SMS te ayudará a confirmar tus sospechas.

Parte 3. Factores para comprar la aplicación SMS Spy

1. Confiabilidad

El rastreador de mensajes de texto debe construirse y actualizarse con un software avanzado que funcione y tenga fallas mínimas o nulas que puedan dificultar el seguimiento. Algunas aplicaciones están bien construidas, mientras que otras están llenas de errores de solución de problemas.

2. Características

Una buena aplicación de monitoreo debe tener funciones avanzadas para mejorar el espionaje completo en un dispositivo de destino. El espionaje parcial es desagradable y puede dejar a uno insatisfecho. Una buena aplicación de monitoreo debe tener funciones ilimitadas.

3. sigilo

Una buena aplicación de espionaje debe ser invisible e indetectable para el espionaje dirigido. Cuando se detecta una aplicación de espionaje, se puede eliminar, o la persona objetivo puede reducir la actividad del objetivo en su dispositivo y dejarlo con poco o nada.

4. Interfaz de usuario

La interfaz de usuario de una aplicación de espionaje debe ser simple, rápida y efectiva, sin procesos sofisticados para permitir que un usuario realice un monitoreo remoto sin problemas.

5. Precio

El precio de una aplicación espía determina que sea accesible para los usuarios. Los precios varían de un espía a otro. Algunas aplicaciones tienen suscripciones de planes fijos, mientras que otras tienen diferentes clases de planes para adaptarse a todos. Sin embargo, el precio que elige pagar por los servicios de espionaje también influye en la cantidad de funciones a las que accede en una aplicación de espionaje.

6. Soporte

Una buena aplicación de espionaje debe tener soporte de atención al cliente las 24 horas del día, los 7 días de la semana para responder a las quejas y consultas de los clientes. Lamentablemente, no todas las aplicaciones ofrecen atención al cliente las 24 horas, los 7 días de la semana. Si opta por una aplicación sin asistencia de atención al cliente las 24 horas, los 7 días de la semana, tendrá que esperar hasta que un agente del cliente responda a su queja o consulta, lo que puede demorar días o semanas.

preguntas frecuentes

Q1. ¿Hay alguna aplicación que te permita ver los mensajes de texto de otra persona?

SpyX es una de las mejores aplicaciones para espiar mensajes de texto diseñada para verificar la actividad del teléfono inteligente de otra persona. Puede monitorear los mensajes de texto y los chats de redes sociales de otra persona de forma remota.

Q2. ¿Son seguras las aplicaciones para espiar teléfonos con mensajes de texto?

La mayoría de las aplicaciones para espiar teléfonos con mensajes de texto usan encriptación para mantener los datos seguros y protegidos. Solo el usuario de la aplicación espía puede ver los mensajes que se envían o reciben desde un teléfono objetivo, y estos datos no se comparten con terceros.

Q3. ¿Se pueden detectar las aplicaciones de espionaje de mensajes de texto?

Las aplicaciones de espionaje de mensajes de texto están diseñadas para operar con sigilo. No tienen un ícono de aplicación en el teléfono de destino y no aparecen en la mayoría de los lugares donde un usuario podría buscar. SpyX es un servicio basado en la web. No necesita instalar la aplicación en el teléfono de destino.

Q4. ¿Por qué necesita un rastreador de SMS gratuito?

1. Es posible que desee realizar un seguimiento de los mensajes enviados por sus hijos para mantenerlos seguros.

2. Puede sospechar que su cónyuge lo está engañando y desea una confirmación.

3. La aplicación de rastreadores de SMS también es útil cuando desea rastrear los mensajes de sus empleados.

P5. ¿Cuáles son las mejores aplicaciones de rastreo de SMS sin instalar en el teléfono objetivo?

1. SpyX

2. mSpy

3. Clevguard

4. XNSPY

5. Vigilancia flotante

6. Umóbix

7. FlexiSPY

Más artículos como este

Deja de preocuparte y empieza con SpyX