Cómo espiar el iPhone de alguien de forma remota y secreta

Tabla de contenido

¡Ah! Alguien está buscando formas de acceder al teléfono de otra persona sin tocarlo. ¿No has llegado a ninguna parte con tu búsqueda? No te preocupes, porque esta vez has llegado a la página correcta. Ya seas padre, empleador o simplemente alguien que se preocupa por el bienestar de sus seres queridos, este artículo resume todo lo que necesitas saber. Así que, si quieres saber cómo espiar el iPhone de alguien sin tocarlo, comencemos.

Parte 1. ¿Es posible espiar un iPhone?

Sí, es posible espiar un iPhone y se puede hacer de varias formas, como usar software espía, iniciar sesión en la cuenta iCloud de otra persona, usar enlaces y wifi maliciosos y, como último recurso, recurrir a espías profesionales. De todos los métodos que hemos mencionado, el mejor para realizar el trabajo sería utilizar tecnología de software espía.

Con el paso de los años, la tecnología de software espía se ha desarrollado rápidamente y ahora es posible monitorear de forma remota las actividades de alguien sin tener acceso físico a su iPhone objetivo. No se preocupe, no lo dejaremos colgado, ya que le explicaremos todo lo que necesita saber sobre los métodos de monitoreo, qué datos pueden monitorear y qué pasos debe seguir para instalar y utilizar sus ventajas.

Parte 2. Cómo espiar el iPhone de alguien sin tocarlo: usando la aplicación Spy

2.1 ¿Cuál es la mejor aplicación espía para iPhone? SpyX

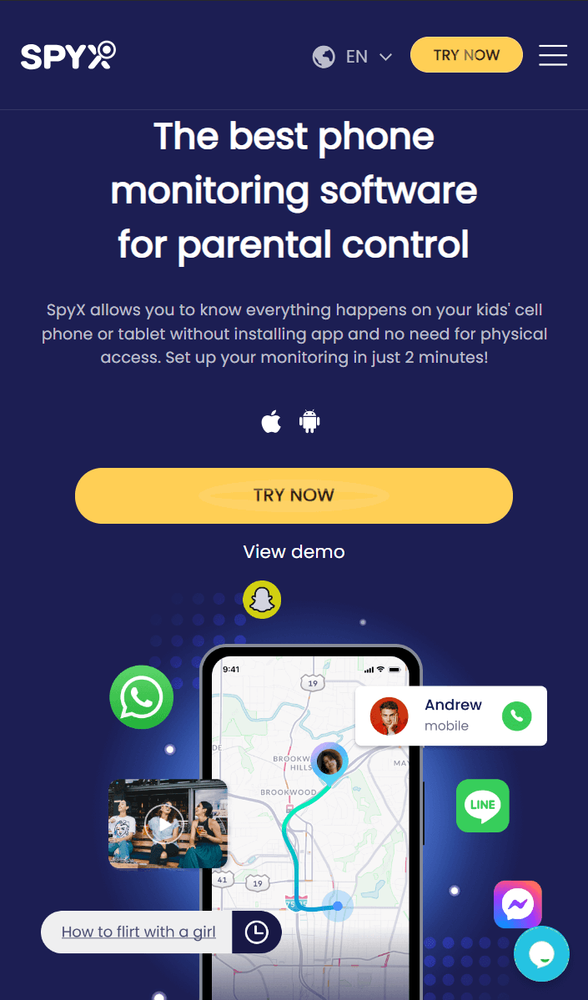

Sin duda, SpyX es la mejor aplicación para espiar iPhone. Su mayor ventaja es que no requiere que instales ningún software en el iPhone de destino. Esto significa que no habrá ningún logotipo o icono en el dispositivo de destino y no tendrás que preocuparte de que la persona vigilada descubra algún rastro. SpyX te permite ver de forma remota todas las actividades del iPhone de otra persona, como mensajes de texto, fotos, vídeos, ubicación, chats de WhatsApp y más.

2.2. Características de SpyX

- No es necesario instalar ninguna aplicación en el iPhone de destino.

- Las potentes funciones de monitoreo hacen de SpyX la opción prioritaria. Le permite rastrear llamadas telefónicas , SMS, historial del navegador, fotos, ubicaciones GPS, WhatsApp, Snapchat, etc.

- Fácil de usar: basado en el almacenamiento de iCloud, puedes finalizar la conexión en 3 pasos, 2 minutos.

- No es necesario hacer jailbreak.

- Funciona en modo oculto. 100% indetectable y 100% seguro.

- Realice un seguimiento de todas las actividades del teléfono de forma remota.

- Atención al cliente: La atención al cliente 24 horas al día, 7 días a la semana es excelente. Cualquier pregunta que tengas, envíala a través del chat en vivo.

- Una demostración gratuita está disponible para todos.

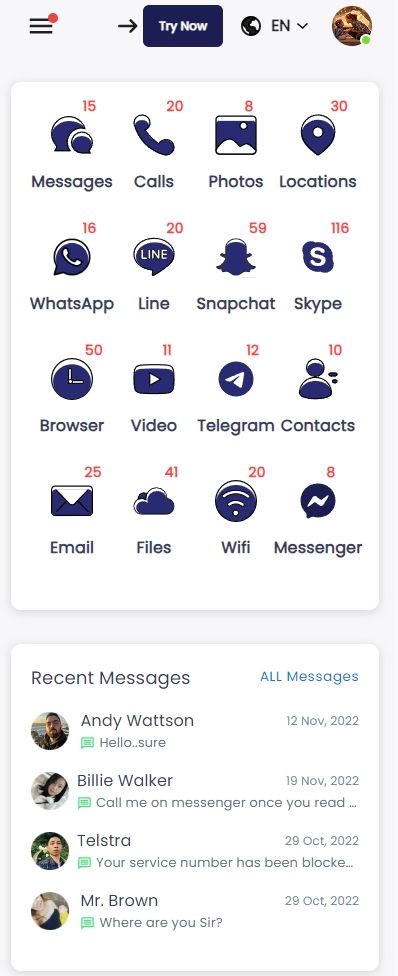

2.3 ¿Qué datos puede espiar SpyX?

Características generales:

Medios de comunicación social:

2.4. Cómo usar SpyX para espiar el iPhone de alguien de forma remota

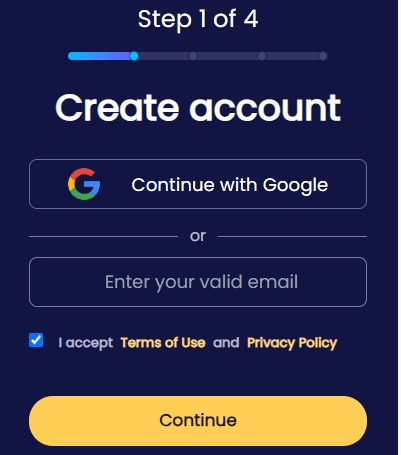

En solo 3 pasos, puedes comenzar a espiar el iPhone de alguien de forma remota.

Paso 1. Crea una cuenta gratuita con tu correo electrónico.

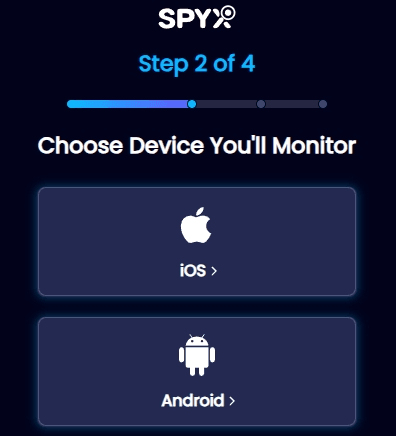

Paso 2. Elige el dispositivo que deseas monitorear.

Elija "Android" para un teléfono Android y "iPhone" para monitorear un iPhone.

Paso 3. Comienza a espiar.

Ahora puedes ver de forma remota más de 30 tipos de datos, como mensajes de texto, registros de llamadas, ubicación GPS, Instagram, LINE. Etc.

Parte 3. Señales de que alguien está pirateando tu iPhone de forma remota

Que espíen tu teléfono móvil no es divertido. Es un pequeño juego de las escondidas que a nadie le gusta, y lo peor de todo es que algunas personas ni siquiera saben si su iPhone ha sido espiado o no. Para proteger tu privacidad, hemos acotado algunos comportamientos del iPhone que pueden ayudarte a descubrir si tu iPhone ha sido espiado o no.

- Inicios de sesión de cuenta inesperados:Es posible que su teléfono haya sido pirateado si recibe notificaciones de inicios de sesión no reconocidos en sus cuentas de redes sociales y en su correo electrónico.

- Drenaje inexplicable de la batería:Si la batería de tu iPhone se está agotando muy rápido, puede ser una señal de que tu teléfono podría haber sido pirateado.

- Aplicaciones desconocidas:Es posible que se hayan violado las instalaciones de su iPhone si de repente ve aplicaciones desconocidas en su teléfono.

- Uso anormal de datos:¿Ni un solo cambio en el comportamiento de su teléfono, pero ha habido un uso anormal de datos en su teléfono? Puede ser una indicación de que su teléfono podría haber sido pirateado por piratas informáticos malintencionados.

- Llamadas o mensajes de texto extraños:Si ve mensajes de texto o llamadas desconocidos en su registro o si sus amigos reciben mensajes extraños de su número, puede ser una señal de una violación de datos.

Parte 4. Cómo proteger tu iPhone contra piratería

Los piratas informáticos están en todas partes y sus tácticas de curiosidad pueden encontrarte (si es que no lo has hecho ya). Si no ha sido víctima de los piratas informáticos, aún no es demasiado tarde. Protejamos su teléfono juntos para que nadie pueda acceder a él, aparte de usted. A continuación se ofrecen algunos consejos sobre cómo proteger su teléfono.

- Establezca códigos PIN/contraseñas seguras:Para bloquear su teléfono, use un PIN o contraseña complejos. No utilice simplemente "1234" o "0000".

- Active la autenticación biométrica:Agregar una capa adicional de seguridad puede ayudarlo a proteger su teléfono de los piratas informáticos. En este caso, habilite el reconocimiento facial o de huellas dactilares.

- Actualice periódicamente su software:Para mantener a raya a los piratas informáticos, actualice periódicamente su software con actualizaciones y parches de seguridad actualizados.

- Descargue sus aplicaciones de una fuente confiable:Descargue únicamente aquellas aplicaciones que obtenga de una fuente confiable, como App Store en iPhone y Google Play Store en Android.

- Limite los permisos de la aplicación:Los permisos que otorgas a tus aplicaciones deben ser limitados y revisados. Sólo dé acceso a aquellas funciones que sean necesarias.

- Tenga cuidado con el phishing:Esté atento a enlaces, correos electrónicos o mensajes de texto no reconocidos. No hagas clic en ningún enlace que genere vibraciones sospechosas.

- Cierra sesión en todas tus cuentas:Recuerde cerrar sesión en todas sus cuentas una vez que haya terminado de usarlas, especialmente en lugares públicos.

Parte 5. ¿Qué debes hacer si alguien ha pirateado tu iPhone?

Puede haber algunos casos en los que tu iPhone sea pirateado antes de que tengas la oportunidad de hacer algo para protegerlo. En este caso, hay varias cosas que puede considerar para protegerse de mayores daños a manos de los piratas informáticos.

- Si su iPhone ha sido pirateado, lo primero que debe hacer es instalar la última versión del software, ya que esto habilitará los últimos parches de seguridad en su iPhone.

- Los problemas pueden surgir después de instalar algunas aplicaciones a través de un enlace, por lo que es necesario desinstalarlas inmediatamente.

- Por motivos de seguridad, puede instalar aplicaciones antivirus y de seguridad de buena reputación en su teléfono para mitigar las amenazas.

- Es posible que su iPhone sea pirateado después de conectarse a una red Wi-Fi pública. Si cree que este es el caso, desconecte el Wi-Fi y olvídese inmediatamente de esa red.

- Si desea que su iPhone sea más seguro, puede agregar una capa adicional de protección en forma de autenticación de dos factores.

Parte 6. Preguntas frecuentes

P1. ¿Es posible espiar un iPhone?

Si bien el iPhone cuenta con varios parches de seguridad, sigue siendo vulnerable al espionaje y se lo puede espiar fácilmente mediante tecnología de software espía. Por lo tanto, sí es posible espiar un iPhone y, si desea controlar las actividades en línea de sus seres queridos, SpyX puede ser de gran ayuda.

P2. ¿Cómo puedo espiar el iPhone de alguien para leer mensajes de texto sin su teléfono?

Con SpyX, puedes espiar el iPhone de alguien para leer mensajes de texto sin su teléfono. Una vez que inicies sesión en el panel de control después de completar los pasos iniciales, podrás espiar a alguien de forma remota.

P3. ¿Puedo espiar el iPhone de alguien sin ser detectado?

Sí, puedes espiar el iPhone de alguien sin que te detecten y esto se puede hacer a través de SpyX. SpyX es un software que no requiere la instalación de ninguna aplicación y te permite espiar fácilmente el iPhone de alguien sin que te detecten.

P4. ¿Puedo espiar un iPhone por número de teléfono?

No, no se puede espiar un iPhone por su número de teléfono. Si ve alguna de estas afirmaciones, tenga cuidado y no caiga en ninguna trampa.

Parte 7. Conclusión

¡Listo! Ahí lo tienes: la forma más fácil de espiar el iPhone de alguien sin darle ninguna indicación de que lo están espiando. Con la ayuda de las herramientas adecuadas, puedes convertirte en el héroe de este mundo digital. Con SpyX como tu socio, puedes vigilar a tus hijos sin tener sus teléfonos o sin que ellos lo sepan. Con nuestros consejos sobre cómo mantener tu teléfono seguro, estarás un paso por delante de los ciberinteligentes, como debería ser. ¡Brindemos por un futuro más seguro en este mundo digital y tecnológico!

Más artículos como este

Espía telefónico

Deje de preocuparse iniciando SpyX

El SOFTWARE DE SPYX está destinado únicamente para uso legal. Usted está obligado a notificar a los usuarios del dispositivo que están siendo monitoreados. No hacerlo probablemente resultará en una violación de la ley aplicable y puede resultar en severas ...

Descargo de responsabilidad: En la mayoría de los casos, tenga en cuenta que la instalación de software de vigilancia, como el software SpyX, en un teléfono móvil u otro dispositivo sin ayuda se considera una violación de las leyes federales y/o estatales de los Estados Unidos.