Rastrear el iPhone con un experto en tecnología | Guía completa

Last updated:7月 15, 2024

Tabla de contenido

Este artículo sirve como una guía completa para contratar a un técnico para un iPhone. El iPhone se considera casi perfecto como herramienta de seguridad gracias a su potente cifrado. Sin embargo, es importante el acceso a su contenido o un conocimiento profundo de su sistema.

Este artículo se centra en qué es un técnico, por qué podría necesitar contratar uno, qué datos pueden ayudarle a obtener los piratas informáticos, qué preparativos debe hacer al contratar a un técnico y una forma más rentable de piratear un iPhone en comparación con contratarlo. un técnico.

Parte 1. ¿Qué es un técnico?

La ciberseguridad es un campo que implica piratería ética. Realizan este deber a través de su capacidad para navegar en el mundo digital. Ellos son los que garantizan sistemas seguros y confiables. Esto se hace buscando activamente vulnerabilidades que puedan solucionarse antes de un ataque criminal.

Su misión es proteger los datos de personas y empresas. Estos porteros representan honestidad y capacidad de decisión. Mostrando el uso real de las habilidades tecnológicas y sus sueños morales. En el proceso de reducir la cantidad de riesgos, estas empresas crean límites de confianza más altos. Añaden confianza en la World Wide Web y también aseguran a los usuarios que los negocios en línea son inofensivos y seguros.

Parte 2. ¿Por qué contratar un técnico para iPhone?

Hoy en día, los teléfonos móviles se han convertido en uno de los dispositivos más utilizados. Por ello, garantizar la seguridad también es importante para nuestros teléfonos. El rastreo de iPhone suele asociarse con la idea de trabajo ilegítimo. Sin embargo, el rastreo ético también es una técnica de seguridad. Es cuando los dispositivos iOS están en manos de buenos rastreadores.

La idea de contratar a un técnico puede inquietar a algunas personas. Los técnicos éticos, conocidos como técnicos de "sombrero blanco", son como cualquier otro técnico. Tienen una cosa que los diferencia de otros técnicos. Ésta es su capacidad para ayudarle a prevenir amenazas a la seguridad.

Hay varias razones por las que vale la pena considerar contratar a un técnico para la seguridad del iPhone:

(1) Protección preventiva:

Los profesionales informáticos ingeniosos realizan la tarea de detectar errores en los iPhone. Mediante el uso de análisis detallados y métodos de penetración, se pueden encontrar vulnerabilidades. Esto ayuda a prevenir robos. Esto protegerá su sistema de seguridad digital de los riesgos actuales.

(2) Recuperación de cuenta:

Siempre existe un trauma cuando borras o extravías accidentalmente información importante en tu iPhone.

Un rastreador que tenga control del iPhone puede rastrear y recuperar imágenes valiosas, documentos vitales o textos importantes que fueron eliminados.

El empleo de métodos avanzados de recuperación de datos les ayuda a recuperar los datos faltantes.

(3) Soluciones de seguridad personalizadas:

Los piratas informáticos éticos se esfuerzan por crear protocolos de seguridad que se dirijan específicamente a los problemas.

Ya sea usted un empleador o un usuario de un dispositivo, tiene el conocimiento y las habilidades para desarrollar planes individualizados. De hecho, esto puede salvar la vida no solo de su iPhone sino también de sus activos digitales.

(4) Conformidad y normas:

Por tanto, las normas de protección de datos no permiten desviaciones y deben respetarse. Los piratas informáticos éticos pueden ayudar a la empresa mediante auditorías de cumplimiento.

Pueden revisar los estándares de seguridad de las organizaciones. Al hacerlo, pueden detectar cualquier vulnerabilidad en la red de seguridad de datos. También proporcionan las correcciones necesarias para la deficiencia.

Parte 3. ¿Qué puede hacer un técnico por tu iPhone?

Un técnico de iPhone puede ayudar a personas y organizaciones de muchas maneras:

(1) Desbloqueo del dispositivo:

Es un escenario común que todos tenemos al menos una vez en la vida. Olvidas la contraseña de tu iPhone y no puedes acceder a tu teléfono inteligente. Cuando existe una crisis de este tipo, es mejor estar en contacto con un técnico de iOS o iPhone.

Utilizando métodos particulares y programas sofisticados, pueden superar la protección con contraseña. De esta forma, podrás actualizar la información del dispositivo nuevamente y volver al funcionamiento normal.

(2) Recuperación de datos:

Siempre hay un trauma cuando borras o extravías accidentalmente información importante en tu iPhone.

Un técnico que tenga el control del iPhone puede rastrear y recuperar imágenes valiosas, documentos vitales o textos importantes que fueron eliminados.

El empleo de métodos avanzados de recuperación de datos les ayuda a recuperar los datos faltantes.

(3) Pruebas de seguridad:

Hoy en día hay que considerar la importancia de la ciberseguridad. Esto se debe a las crecientes amenazas cibernéticas. Por eso, las empresas buscan soluciones que salvaguarden sus datos.

Al implementar un entorno similar al de los delitos cibernéticos, se pueden detectar puntos débiles de seguridad en una organización. Aquí es donde los técnicos éticos hacen su trabajo. Ayudan a mantener la información valiosa a salvo de personas peligrosas.

(4) Personalización:

Apple ofrece varias opciones de personalización para usuarios de iPhone. Sin embargo, las personas quieren más funciones. Apple puede proporcionar al iPhone funciones específicas modificando la configuración del teléfono inteligente.

Para descubrir las funciones ocultas, se instalan temas personalizados y se cambian la configuración del sistema. Al hacerlo, los expertos pueden hacer que su teléfono inteligente se adapte a sus necesidades y demandas particulares.

Parte 4. Cómo contratar un técnico para iPhone

Contratar a un técnico puede ser una tarea frenética. A continuación, puedes encontrar la mejor manera de contratar a un técnico para un iPhone.

Paso 1. Realizar una investigación en profundidad y un análisis y selección exhaustivos.

Empiece por realizar un estudio exhaustivo. Identifique empresas cibernéticas de buena reputación y piratas informáticos de sombrero blanco excepcionales.

También puede ver sus buenas críticas y comentarios. Sus clientes anteriores confirman que el proveedor de servicios es legítimo y fiable.

Paso 2. Reunión preliminar.

Siguiendo la lista de posibles candidatos, redacte un correo electrónico o llame para aclarar las posibles disposiciones. Debe abordar las amenazas, los objetivos y los requisitos de seguridad.

Sea claro con lo que quiere. Proporcione siempre la información necesaria sobre la configuración de seguridad actual de su iPhone. Esto facilitará la resolución de problemas.

Estas sesiones de consultoría son una excelente manera de tranquilizarse. Permite al técnico conocer correctamente sus necesidades. Por lo tanto, se pueden tomar fácilmente las medidas necesarias.

Paso 3. Examen y referencia.

Poco después de que comience la primera reunión, un técnico ético realizará una auditoría completa de la seguridad virtual del iPhone.

Empleando los datos recopilados, desarrollarán un plan integral. Este indica el nivel del proyecto, medidas, cronograma y gastos.

Examine la propuesta para asegurarse de que se ajuste a sus objetivos y a los recursos que están disponibles para usted.

Si hay alguna confusión, no dude en aclararla.

Paso 4. Ejecución.

El siguiente paso será aceptar la propuesta presentada. El técnico ético iniciará la fase de implementación después de este paso.

Instalarán herramientas de seguridad. Esto explora el software y la red de su iPhone, demostrando la existencia de vulnerabilidades.

Mantener relaciones con el técnico es crucial durante este período. Ayuda a obtener información sobre los desarrollos. Al hacerlo, podrá obtener una solución rápida a cualquier problema que surja.

Saber que estás preparado para dar los sistemas de trabajo necesarios y los recursos necesarios para llevar a cabo el proceso.

Paso 5. Vigilancia continua.

En una era de fuerte ciberseguridad, es necesario que haya un estado de alerta continuo y capacidad para hacer frente a problemas futuros.

Un grupo de técnicos éticos le ofrece servicios de seguridad continuos. Puede estar seguro de que su dispositivo estará a salvo de amenazas todo el tiempo.

Tener una interacción continua con el técnico. Informe cualquier actividad turbia o discrepancias extrañas que vea en su dispositivo.

Manténgase en contacto con el técnico. Al involucrarse, puede garantizar la protección a largo plazo de la configuración de seguridad de su iPhone.

Parte 5. Riesgos y consideraciones

Invadir el dispositivo o el almacenamiento de datos de otra persona es una violación de sus derechos de privacidad y dignidad. Existen muchos riesgos y consideraciones cuando se trata de piratería. Echemos un vistazo a algunos:

(1) Consecuencias legales:

Además de los despidos éticos, también se deben tener en cuenta las limitaciones legales.

La intrusión de un dispositivo o datos digitales escribiendo una contraseña incorrecta es un acto que se considera ilegal en la Ley de Abuso y Fraude Informático de EE. UU.

Unirse a ataques de terceros puede tener resultados negativos particularmente nefastos. Puede dar lugar a la imposición de fuertes multas e incluso a un proceso penal.

(2) Consecuencias no deseadas:

El riesgo de rastreo de iPhone puede implicar perspectivas inimaginables. El dispositivo puede verse comprometido por la manipulación del software o la explotación de vulnerabilidades. Esto podría causar daños. Además, el acceso no autorizado al dispositivo y a sus datos puede causar problemas indeseables, como la violación de la confidencialidad o el uso indebido. Esto puede tener consecuencias éticas y legales más graves.

(3) Dilemas éticos:

Además, existen problemas éticos que no necesariamente están ligados a preocupaciones legales y de reputación.

Para ello, el proceso debe dar importancia a la seguridad y protección de los activos. Sin embargo, al mismo tiempo, se protegen la privacidad y la libertad.

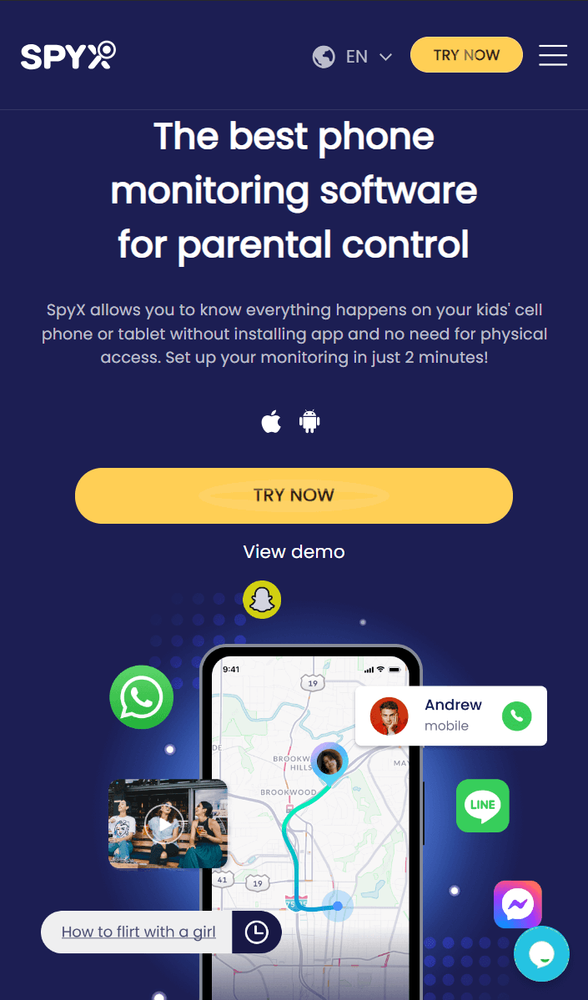

Parte 6. Una mejor alternativa: usar SpyX

6.1. ¿Qué es SpyX?

SpyX es el mejor software de piratería sigilosa de iPhone que le permite monitorear de forma remota todas las actividades en el iPhone de alguien sin ser detectado. No requiere que obtenga el dispositivo de destino para instalar ningún software, ni necesita conocer la cuenta y contraseña del iPhone de destino para ver sus SMS, registros de llamadas, ubicación, historial de navegación, aplicaciones instaladas, chats de WhatsApp y más de 30 otros tipos de datos en tiempo real.

Suena imposible, ¿verdad? Esto se debe a que SpyX utiliza la solución de conexión basada en la nube más avanzada, lo que hace que la piratería remota sea una realidad.

6.2. Características de SpyX

- No es necesario instalar ninguna aplicación en el iPhone de destino.

- No se requiere jailbreak .

- Funciona en modo oculto. No aparece ningún icono o logotipo en el iPhone de destino.

- Seguimiento del iPhone objetivo indetectable.

- Soporta todos los sistemas iOS.

- Potentes funciones de monitoreo: espíe mensajes de texto, aplicaciones instaladas, FaceTime, Snapchat y más de 30 tipos de datos.

- Seguimiento del teléfono móvil objetivo de forma remota.

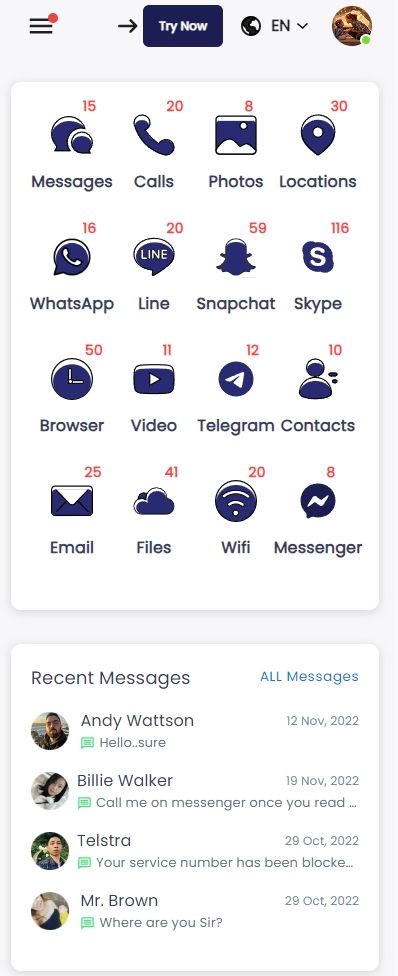

6.3. ¿Qué datos puede tracciare SpyX?

SpyX le permite piratear los siguientes datos en el iPhone objetivo sin instalar ninguna aplicación.

Características generales:

Medios de comunicación social:

6.4. Pasos para usar SpyX para tracciare el iPhone de alguien sin que lo sepa

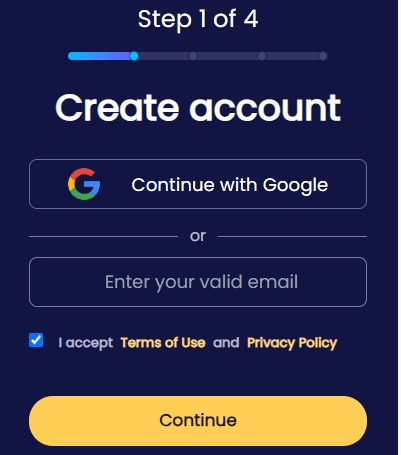

En sólo 3 pasos, puedes tracciare el iPhone de alguien sin que lo sepa.

Paso 1. Regístrese para obtener una cuenta gratuita con su correo electrónico.

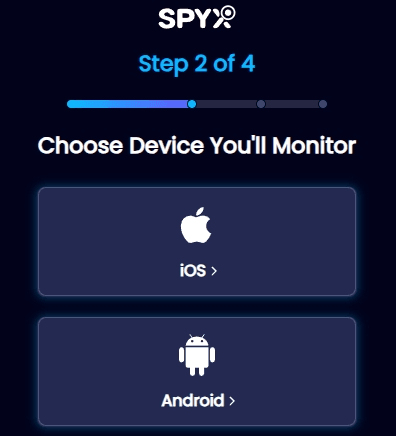

Paso 2. Elige el dispositivo que deseas rastrear.

Si desea rastrear un iPhone, seleccione la opción "iOS". Si desea rastrear un Android, como Samsung, Motorola, Xiaomi, seleccione "Android".

Paso 3. Empieza a tracciare .

Ahora puedes rastrear mensajes de texto, contactos, historial de navegación, FaceTime, WhatsApp, Snapchat y más de 30 tipos de datos.

Parte 7. Preguntas frecuentes

P1. ¿Cuáles son las alternativas a contratar un técnico para un iPhone?

Si estos servicios se consideran insuficientes, hay otras opciones disponibles. Estos incluyen participar en cualquier aplicación de vigilancia de terceros: SpyX. También se pueden consultar las capacidades de seguridad del sistema operativo de Apple.

P2. ¿Es legal tracciare un iPhone?

El técnico contratado sigue requisitos legales y éticos para mejorar la seguridad del iPhone. Tales actos no son ilegales. Sin embargo, obtener acceso a los dispositivos de otra persona sin su consentimiento es ilegal.

P3. ¿Cómo encontrar un experto en seguridad confiable para un iPhone?

Hay muchas empresas de ciberseguridad reconocidas y piratas informáticos éticos individuales. Busque una persona que tenga experiencia en un determinado sector. Deberían estar calificados. Las comprobaciones de credibilidad se pueden facilitar viendo los comentarios y reseñas.

Parte 8. Conclusión

En conclusión, es mejor ver todo detenidamente antes de decidir contratar a un técnico para la seguridad del iPhone. Los técnicos éticos tienen como objetivo prevenir los ciberataques. También ayudan a restaurar los canales de Internet tomados. Sin embargo, a la hora de elegir un técnico también se deben tener en cuenta cuestiones relacionadas con el dinero y las consecuencias legales. Por lo tanto, el software espía de terceros como SpyX también es una buena opción para monitorear dispositivos. Esta plataforma permite amplias opciones. Hay muchas funciones personalizables y también instrucciones breves. Finalmente, la decisión de contratar a un técnico depende de las necesidades básicas, la disponibilidad de efectivo y cuestiones éticas. Cualquiera que sea el medio utilizado, existe la necesidad de proteger la información personal y profesional.

Más artículos como este

Deja de preocuparte y empieza con SpyX