Seguimiento de iCloud: Consejos de protección y guía de recuperación

Last updated:mar 25, 2025

Tabla de contenido

¿Tiene una perspectiva incómoda sobre el bienestar de su cuenta de iCloud? La cantidad de peligros en Internet está aumentando, por lo que debe mejorar sus protecciones informáticas contra posibles agresores. Imagínese recibir un mensaje estresante de que alguien está accediendo a su iCloud.

Sin embargo, ¡siéntate y relájate! Este artículo analiza una gran cantidad de formas conocidas en que los programadores ingresan a iCloud. También le indica cómo asumir que su cuenta ha sido pirateada y cómo protegerla. Salga de viaje para mantener seguro su lugar seguro computarizado y evitar que otros lleguen a él.

Parte 1. ¿Qué es el hack de iCloud?

"Hackear iCloud" implica que alguien accedió a su registro sin su consentimiento. Los alborotadores pueden llegar de muchas maneras, por ejemplo, a través de aberturas de seguridad, trucos y aplicaciones de espionaje.

Si alguien ingresa a su cuenta de iCloud, puede tomar sus documentos, fotografías e información confidencial.

¿Qué podría salir mal si alguien ingresa a iCloud? Alguien podría irrumpir en su casa, tomar su nombre o pedirle que pierda dinero en efectivo. Realmente desea comprender cómo funcionan los hacks de iCloud para proteger sus registros y los detalles misteriosos.

Parte 2. 4 formas comunes en que los piratas informáticos piratean la cuenta de iCloud

En esta sección, analizaré los cuatro métodos más comunes que utilizan los piratas informáticos para acceder a las cuentas de iCloud, centrándome en las aplicaciones espía como las más difíciles de defender. También proporcionaré explicaciones detalladas de los otros tres métodos para ayudarte a comprender mejor los hacks de iCloud.

Forma 1. Aplicaciones espía

Los programadores utilizan aplicaciones espía, también llamadas software espía, para acceder a las cuentas de iCloud de las personas sin su consentimiento. Este tipo de aplicaciones inseguras ingresan a los dispositivos sin la información del cliente y comienzan a funcionar. Esto permite a los programadores vigilar el dispositivo y recopilar datos privados. Para comprender cómo funcionan las aplicaciones espía, qué funciones tienen y cómo utilizarlas, esta es una ayuda ideal para usted.

¿Qué es una aplicación espía?

Las aplicaciones de espionaje se crearon inicialmente por buenas razones, como vigilar a los trabajadores o a los niños. Sin embargo, los programadores los involucran cada vez más en cosas terribles. Puede instalar astutamente estas aplicaciones en PC, tabletas, teléfonos y otros dispositivos para que otros puedan vigilarlas y obtener su información.

¿Cómo funciona una aplicación espía?

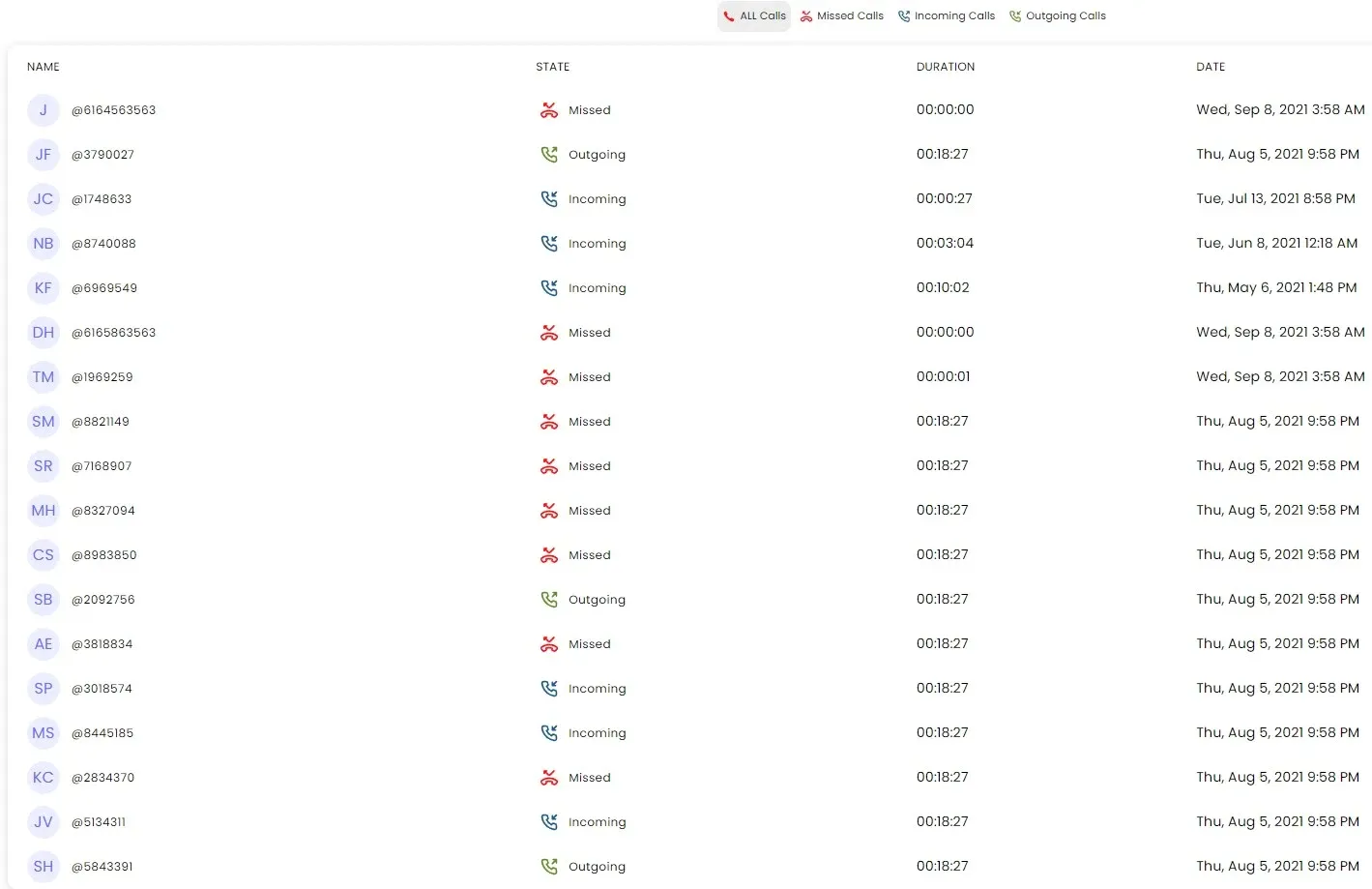

Una vez que una aplicación está en un dispositivo que se está vigilando, funciona entre bastidores sin que el propietario de ese dispositivo la controle. Puede acceder a registros de llamadas , mensajes instantáneos, la base web, su área GPS y su acción de entretenimiento virtual, entre otras cosas. Luego, los datos se envían desde un servidor a un lugar mejor supervisado por programadores. Si alguien piratea, puede ver los datos a través de una pantalla electrónica o una aplicación portátil.

Características de las aplicaciones espía.

Muchas aplicaciones espía están diseñadas para ayudar a los programadores a hacer lo que necesitan. Aquí hay algunas cosas que son similares:

Cuando utiliza aplicaciones espía, puede registrar llamadas entrantes y activas, así como sutilezas que pueden imaginar el tiempo y la duración de la llamada. Seguimiento de mensajes de texto: independientemente de que se borren, en cualquier caso pueden leer y registrar los mensajes instantáneos enviados y conseguido por el dispositivo objetivo.

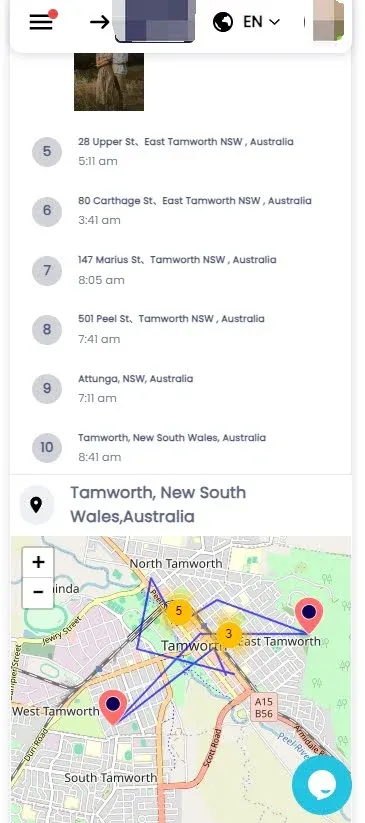

Las aplicaciones espía pueden utilizar el GPS para saber constantemente dónde está el dispositivo, lo que permite a los programadores estar atentos a lo que hace el cliente.

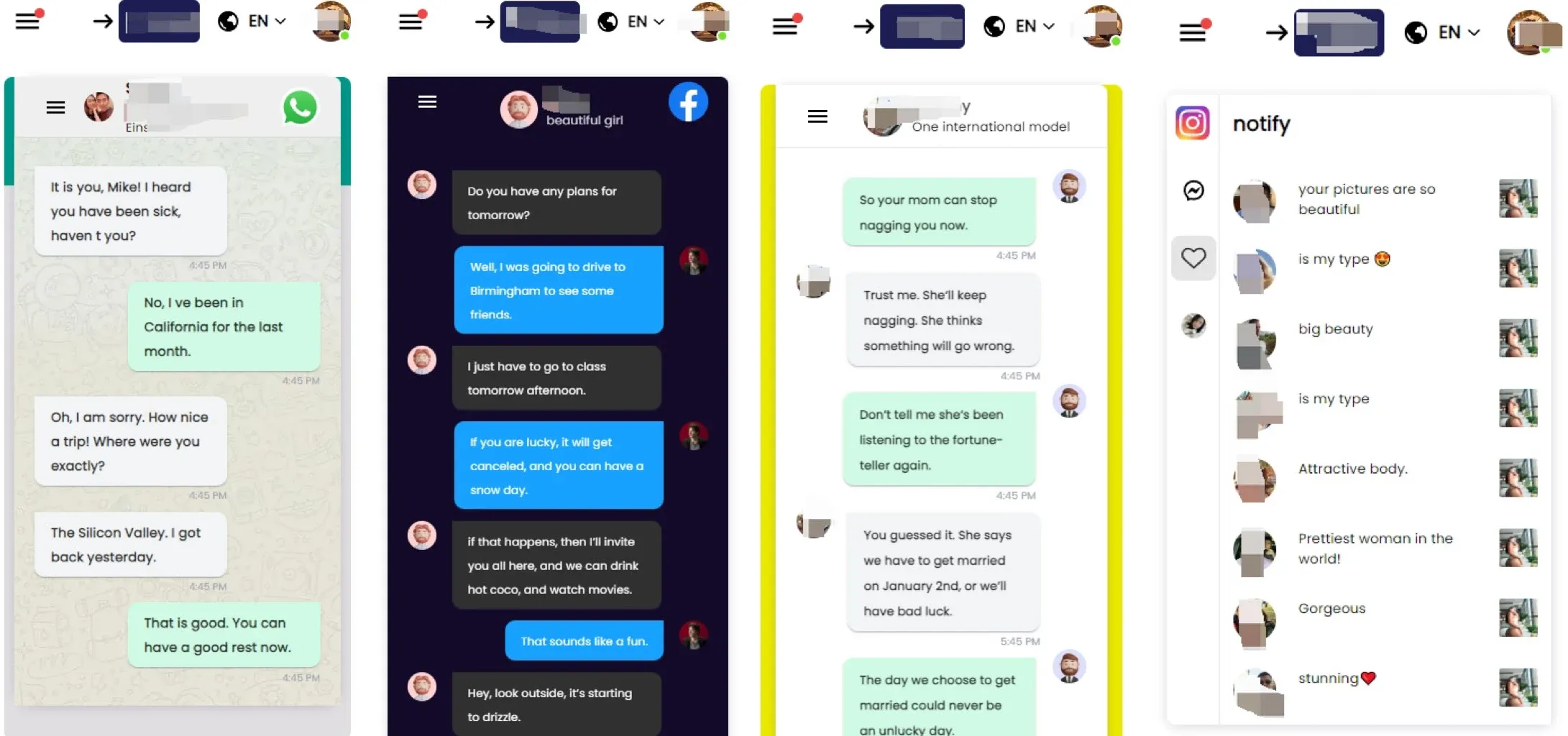

Las personas que te siguen en Facebook , Instagram, WhatsApp y Snapchat pueden ver tus publicaciones, visitas, fotografías y otras actividades en esas ubicaciones.

Los registradores de teclas en algunas de las aplicaciones operativas encubiertas más notables registran cada clic en el dispositivo. Contiene información privada, como nombres de usuario, contraseñas, y eso es sólo la punta del iceberg.

Pasos para utilizar aplicaciones espía

El uso de software espía para teléfonos normalmente implica comprar y descargar el software en el dispositivo de destino. Una vez instalado, la persona que lo instaló puede acceder y controlar remotamente el software espía.

El operador de software espía puede ver, rastrear y almacenar las actividades del usuario y los datos de los dispositivos objetivo, incluidos registros de llamadas, mensajes de texto, historial de navegación, ubicación GPS y más, sin el conocimiento o consentimiento del usuario.

Este tipo de software se utiliza a menudo para el seguimiento de los padres, el seguimiento de los empleados o, en casos más nefastos, para espiar a personas sin su conocimiento.

Forma 2. Ataques de phishing

Las personas ofrecen sus datos de inicio de sesión de iCloud cuando reciben mensajes falsos o visitan sitios falsificados. Los ciberdelincuentes envían mensajes falsos que parecen proceder de Apple o de una destacada cooperativa especializada. Los mensajes contienen documentos o conexiones falsificadas en su interior. Existe un truco mediante el cual los clientes son engañados y su nombre de usuario de iCloud y su clave secreta se guardan mientras los escriben en pantallas de inicio de sesión falsas.

Camino 3. Ataques de poder de bestias

Continúan intentando iniciar sesión hasta que dan en el clavo. A esto lo llamamos un asalto de poder salvaje. Estos instrumentos le permiten pensar y evaluar inmediatamente miles o incluso una gran cantidad de contraseñas potenciales. Cuando se utiliza como truco, el poder salvaje funciona mejor con contraseñas que son débiles o fáciles de descifrar. Asegúrese de que sus contraseñas sean sólidas y difíciles de descifrar para sus cuentas de iCloud.

Camino 4. Debilidades de seguridad

Los programadores pueden acceder a los registros de las personas sin su consentimiento si iCloud o los servicios que trabajan con él no tienen una buena cobertura. Estas aperturas podrían aparecer debido a cómo está configurada la seguridad de manera incorrecta, errores de programación o configuraciones que no parecen correctas. Los delincuentes pueden acceder a las cuentas de iCloud si pueden encontrar y utilizar estas aberturas de seguridad. Si se mantiene actualizado con las últimas novedades, realiza cambios de seguridad y se preocupa por las cosas con frecuencia, es menos probable que alguien utilice una apertura de seguridad en su contra.

Para decirlo claramente, usted quiere saber cómo los programadores generalmente acceden a los registros de iCloud para mantener los suyos seguros. Es posible que las malas personas quieran tener la opción de acceder a su cuenta de iCloud sin su autorización, suponiendo que esté familiarizado con los peligros y haga lo que sea necesario para protegerla. Esto salvaguardará sus datos confidenciales y cosas avanzadas.

Parte 3. Señales de que tu cuenta de iCloud podría haber sido pirateada

¿Crees que alguien entró en tu cuenta de iCloud? Cuidado con estas cosas.

● Acceso no aprobado:

No le diste a nadie acceso a tu cuenta de iCloud, lo cual es un indicador obvio de que ha sido pirateada. Si no puede iniciar sesión o los dispositivos conectados a su cuenta de iCloud funcionan correctamente, es probable que alguien haya ingresado sin su consentimiento.

● Mensajes o mensajes dudosos:

Suponiendo que alguien ingrese a su cuenta de iCloud, con frecuencia enviará mensajes o notas falsificadas a personas en su libreta de ubicaciones. Suponiendo que familiares o compañeros digan que recibieron mensajes extraños o mensajes de su registro que usted no envió, es casi seguro que alguien entró sin su autorización.

● Cambios inexplicables:

En el caso de que su palabra secreta, preguntas de seguridad o dirección de correo electrónico de refuerzo cambien por razones desconocidas, alguien ha cambiado la configuración de su cuenta de iCloud. Es posible que cambien esta configuración para proteger su cuenta y hacer que le resulte imposible volver a iniciar sesión.

● Información faltante o borrada:

Es posible que hayas perdido registros de iCloud, fotografías u otras cosas. Alguien podría cambiar o eliminar datos privados de su registro sin su conocimiento. En este sentido, se sentirían perdidos y abiertos al dolor.

● Acción de gadget dudosa:

Suponiendo que los dispositivos a los que está conectado hagan cosas anormales, como bloquearse o funcionar lentamente, o suponiendo que muestren mensajes extraños, debe examinarlos. Es posible que algo terrible esté sucediendo detrás de escena y que ponga en grave peligro su dispositivo, suponiendo que estas cosas sucedan.

● Utilización ampliada de la información:

Alguien podría acceder a su cuenta de iCloud y enviar o almacenar un montón de información. Esto de la nada haría que su uso de información aumentara. Es posible que se estén utilizando una gran cantidad de datos para una explicación no obvia. Compruebe si otra persona está utilizando su registro simultáneamente.

● Bloqueos o suspensiones de cuentas:

Es posible que su ID de Apple se bloquee o suspenda temporalmente, suponiendo que Apple detecte intentos extraños de iniciar sesión o conductas que no deberían estar ocurriendo. Si recibe mensajes de texto que expresan que su cuenta no es segura o que no puede acceder a su cuenta de iCloud, debe buscar con más atención indicios de piratería.

Parte 4. El método más eficaz para proteger tu iCloud de los hackeos

Para salvaguardar su información delicada y la seguridad web, debe salvaguardar su cuenta de iCloud. Para proteger tu iCloud de los programadores, aquí tienes algunas cosas que puedes hacer ahora:

● Potenciar la verificación de dos variables (2FA):

Para ingresar a su cuenta de iCloud, necesita dos métodos para demostrar cuál es su identidad: su clave secreta y un código enviado desde su teléfono. Actualmente es mucho mejor. Alguien podría entrar incluso si conoce tu palabra secreta, pero siempre que tú se lo permitas; eso es 2FA.

● Utilice contraseñas sólidas:

Las personas que quieran hackear su cuenta de iCloud tendrán dificultades suponiendo que utilice contraseñas sólidas y únicas. No es necesario utilizar fechas, expresiones notables ni palabras de la biblioteca. Para que sea mucho más difícil de clasificar, utilice una combinación de letras, números y caracteres extraordinarios de todas las formas y tamaños.

● Actualizar constantemente las contraseñas:

Las personas no tendrán la opción de acceder a su cuenta de iCloud sin su consentimiento, suponiendo que cambie su frase secreta con frecuencia. Puede utilizar aparatos que le ayuden a crear contraseñas seguras y recordarlas. También debe cambiar sus contraseñas inmediatamente si cree que alguien ha pirateado su cuenta o ha hecho algo extraño.

● Tenga cuidado con los intentos de phishing:

No abra conexiones ni establezca registros en mensajes, mensajes ni genere advertencias que soliciten datos individuales o crea que debe iniciar sesión en su cuenta de iCloud. Tenga cuidado con los trucos y revise los mensajes de texto antes de hacer cualquier cosa.

● Mantenga la programación actualizada:

Es esencial contar constantemente con los últimos parches de seguridad e informes de programación en todos sus dispositivos, sistemas operativos y aplicaciones que utilizan iCloud. Estar al tanto de las progresiones de Mac es esencial para corregir errores conocidos y evitar que los programadores utilicen su PC.

● Movimiento de registro de pantalla:

Podrían suceder cosas con tu cuenta de iCloud que no hiciste ni cambiaste. Para asegurarse de esto, revise realmente la configuración de su registro y actúe constantemente. Tenga cuidado con lo que ha estado haciendo, los dispositivos que están conectados y sus datos de inicio de sesión. Esto le ayudará a encontrar y solucionar rápidamente cualquier riesgo de seguridad imaginable.

● Utilice dispositivos y organizaciones confiables:

Los programadores podrían ver u obtener sus contraseñas si inicia sesión en su cuenta de iCloud en una red Wi-Fi pública o gratuita. Suponiendo que utilice dispositivos e interfaces web seguros, nadie querrá acceder a su cuenta sin su consentimiento.

● Infórmese usted mismo sobre prácticas de seguridad:

Descubra cómo proteger su cuenta de iCloud de la manera más efectiva a medida que aparecen nuevos peligros. Realice trucos de piratería, trucos falsificados y seguridad web. Esto hará que sea dudoso que alguien pueda piratearlo a usted o a sus seres queridos.

Parte 5. Qué hacer en caso de que tu iCloud sea pirateado

Alguien ha irrumpido en tu cuenta de iCloud. Es aterrador pensarlo, pero debes actuar rápidamente para prevenir el daño y supervisar tu historial. Debes tomar estas medidas si crees que alguien ha accedido a tu iCloud:

● Cambia tu frase secreta:

Ahora es el momento ideal para cambiar tu palabra secreta de iCloud. Hazlo ahora para tener éxito. Trate de no incluir una palabra secreta similar en más de un registro. Haga áreas importantes de fortaleza para algo que nunca ha sido utilizado. Suponiendo que haga esto, ninguna otra persona querrá acceder a su registro sin su autorización. Ahora mismo es una oportunidad ideal para cambiar tu clave secreta.

● Potenciar la validación de dos componentes (2FA):

La confirmación de dos factores (2FA) debe estar activada para su cuenta de iCloud si no lo está ahora. Con 2FA, realmente quieres algo más que tu frase secreta para mostrar cuál es tu identidad. Como método adicional para mostrar cuál es su identidad, puede obtener un código en su teléfono. Esto ayuda a garantizar que alguien no pueda ingresar sin su autorización, independientemente de si conoce su palabra secreta.

● Encuesta el movimiento de tus registros:

Es posible que otra persona haya visto o cambiado su registro y configuración de iCloud. Revíselos con frecuencia para asegurarse. Verifique si su registro está conectado a algún dispositivo inusual en caso de que acaba de iniciar sesión. Asegúrese de que ninguna de sus configuraciones o seguridad haya cambiado de una manera que no se compruebe.

● Póngase en contacto con el respaldo de Apple:

Cuando sospeches que alguien ha irrumpido en tu cuenta de iCloud, debes buscar ayuda. Para proteger su registro, los representantes de Apple pueden ayudarlo, investigar cualquier movimiento extraño y brindarle consejos sobre el método más competente para recuperar el control de su registro.

● Eliminar gadgets no aprobados:

Deseche inmediatamente cualquier dispositivo asociado a su cuenta de iCloud. Para hacer esto, vaya a la configuración de su registro de iCloud y bloquee cualquier dispositivo en el que no tenga la menor idea o en el que no confíe.

● Examine sus registros:

Examine sus otros dispositivos y registros en línea para ver si están actuando de manera entretenida o si asumen que alguien está accediendo a ellos sin su premio. Personas terribles podrían intentar involucrar defectos en más de un registro, por lo que usted debe conocer y ser responsable de su vida en la web.

● Instrúyase usted mismo:

Obtenga información sobre hacks, acuerdos falsificados y las formas más seguras de conservar sus datos. Manténgase informado sobre los nuevos riesgos de seguridad y haga lo que sea necesario para detenerlos antes de que ocurran. Esto reducirá el riesgo de ser pirateado.

Parte 6. Prevenir futuros hacks de iCloud

Para proteger su cuenta de iCloud de los programadores, debe tener cuidado constantemente. Los elementos adjuntos son importantes para evitar que otros entren en su registro:

● Actualizar contraseñas periódicamente:

Debes cambiar tu contraseña de iCloud con frecuencia, suponiendo que utilices la misma para más de un registro. Los programadores crearán recuerdos más difíciles al descifrar contraseñas sólidas que se componen de una combinación de letras, números y caracteres únicos.

● Potenciar la verificación de dos variables (2FA ):

Para que su cuenta de iCloud sea mucho más segura, asegúrese de que el seguro de dos factores esté activado. Alguien que necesite acceder a su registro necesitará tanto su palabra secreta como un código de confirmación de dos factores.

● Tenga cuidado con los intentos de phishing:

Las configuraciones regionales, los mensajes o los mensajes que solicitan sus datos de inicio de sesión de iCloud no deberían estar listos para recibirlos. Las personas que quieran tomar sus datos pueden intentar obtenerlos cuando hace clic en conexiones extrañas o descarga documentos de personas que no conoce.

● Mantenga la programación actualizada :

Asegúrese de que todos los dispositivos, aplicaciones y sistemas operativos que utiliza con iCloud tengan las últimas correcciones y cambios de seguridad. Esto lo protege de vulnerabilidades conocidas en su seguridad que los programadores podrían utilizar.

● Acción de grabación de pantalla:

Verifique constantemente su configuración de iCloud y cómo intenta verificar si implementó alguna mejora o movimiento que no era su intención. Observe los dispositivos que ha conectado, sus datos de inicio de sesión y lo que ha estado haciendo recientemente para mantenerse seguro.

● Utilice organizaciones de confianza:

Los clientes que interactúen con una red Wi-Fi pública o inestable mientras están conectados a iCloud podrían ver u obtener sus contraseñas. Después de eso, todos necesitarán su autorización para ingresar a su registro. En la web, utilice conexiones y organizaciones que estén protegidas.

● Instrúyase usted mismo:

Aquí se explican las amenazas web más actualizadas y las mejores formas de proteger su cuenta de iCloud. Los programadores y los trucos de piratería tienen muchas bajas. Los programadores seguramente se dirigirán a personas que estén familiarizadas con estas cosas.

Parte 7. Preguntas frecuentes sobre el hackeo de iCloud

P1. ¿Alguien podría en algún momento hackear mi cuenta de iCloud?

Los programadores, las personas que utilizan puro poder o las personas que buscan agujeros de seguridad podrían ingresar a su cuenta de iCloud sin que usted lo sepa.

P2. ¿Cómo puedo saber si mi cuenta de iCloud ha sido pirateada?

Un programador ha accedido a su cuenta de iCloud en caso de que alguien redacte o reciba mensajes extraños o mensajes de su registro, cambie la configuración de su registro de una manera que no pueda comprender, borre información o haga que su dispositivo actúe de forma inusual. manera.

P3. ¿Cómo sería recomendable que respondiera suponiendo que sospecho que mi cuenta de iCloud ha sido pirateada?

¿Sería recomendable que si sospecha que alguien ha accedido a su cuenta de iCloud, debería cambiar rápidamente su frase secreta, activar la verificación de dos factores, explorar cómo se ha administrado su registro, eliminar cualquier elemento que no debería estar allí y comuníquese con el respaldo de Apple para obtener ayuda.

P4. ¿Cómo puedo prevenir futuros ataques a mi cuenta de iCloud?

Para proteger su PC, utilice constantemente el inicio de sesión de dos factores, asegúrese de que su producto sea excepcional, controle su historial, simplemente asóciese con las redes que conoce e infórmese sobre las medidas más recientes.

P5. ¿Está protegido almacenar datos delicados en iCloud?

Utilice contraseñas sólidas, habilite la confirmación de dos factores y conozca los riesgos, incluso si iCloud protege sus datos.

Parte 8. Conclusión

Los programadores no deberían poder acceder a su registro de iCloud y tomar su información importante. Es dudoso que alguien acceda a su registro sin su autorización, suponiendo que utilice contraseñas sólidas, active la verificación de dos factores y tenga cuidado con los trucos.

Cambie sus contraseñas de iCloud con frecuencia y descubra cómo proteger su registro. Simplemente asegúrese de que su programa sea confiablemente excepcional. Ser cauteloso y cuidadoso todo el tiempo es importante para tener una gran seguridad. Puedes descansar profundamente por la noche sabiendo que las personas malas no pueden acceder a tus cosas avanzadas.

Más artículos como este

Deja de preocuparte y empieza con SpyX

El SOFTWARE DE SPYX está destinado únicamente para uso legal. Usted está obligado a notificar a los usuarios del dispositivo que están siendo monitoreados. No hacerlo probablemente resultará en una violación de la ley aplicable y puede resultar en severas ...

Pago seguro en línea:

Aprobado por:

Descargo de responsabilidad: En la mayoría de los casos, tenga en cuenta que la instalación de software de vigilancia, como el software SpyX, en un teléfono móvil u otro dispositivo sin ayuda se considera una violación de las leyes federales y/o estatales de los Estados Unidos.