Cómo controlar las llamadas telefónicas [3 métodos de eficacia probada]

Last updated:7월 16, 2024

Tabla de contenido

Hoy en día, como todo está conectado, la gente discute mucho sobre cuán seguras son las llamadas telefónicas. Puedes "piratear un teléfono llamando" o incluso "piratear las llamadas de alguien en secreto". Mucha gente quiere saber esto.

También existen muchos mitos en línea sobre lo fácil que es acceder a los datos del teléfono.

En este artículo, hablaremos sobre estos problemas y lo ayudaremos a piratear en secreto las llamadas telefónicas de alguien.

Parte 1. ¿Es posible monitorear las llamadas telefónicas de alguien?

A pesar de las dificultades que esto implica, es posible lograrlo con el avance de la tecnología. En la siguiente sección se presentarán tres métodos efectivos para monitorear las llamadas del teléfono celular de alguien.

Parte 2. Cómo monitorear las llamadas telefónicas de alguien [3 métodos probados]

Método 1. Utilizando SpyX

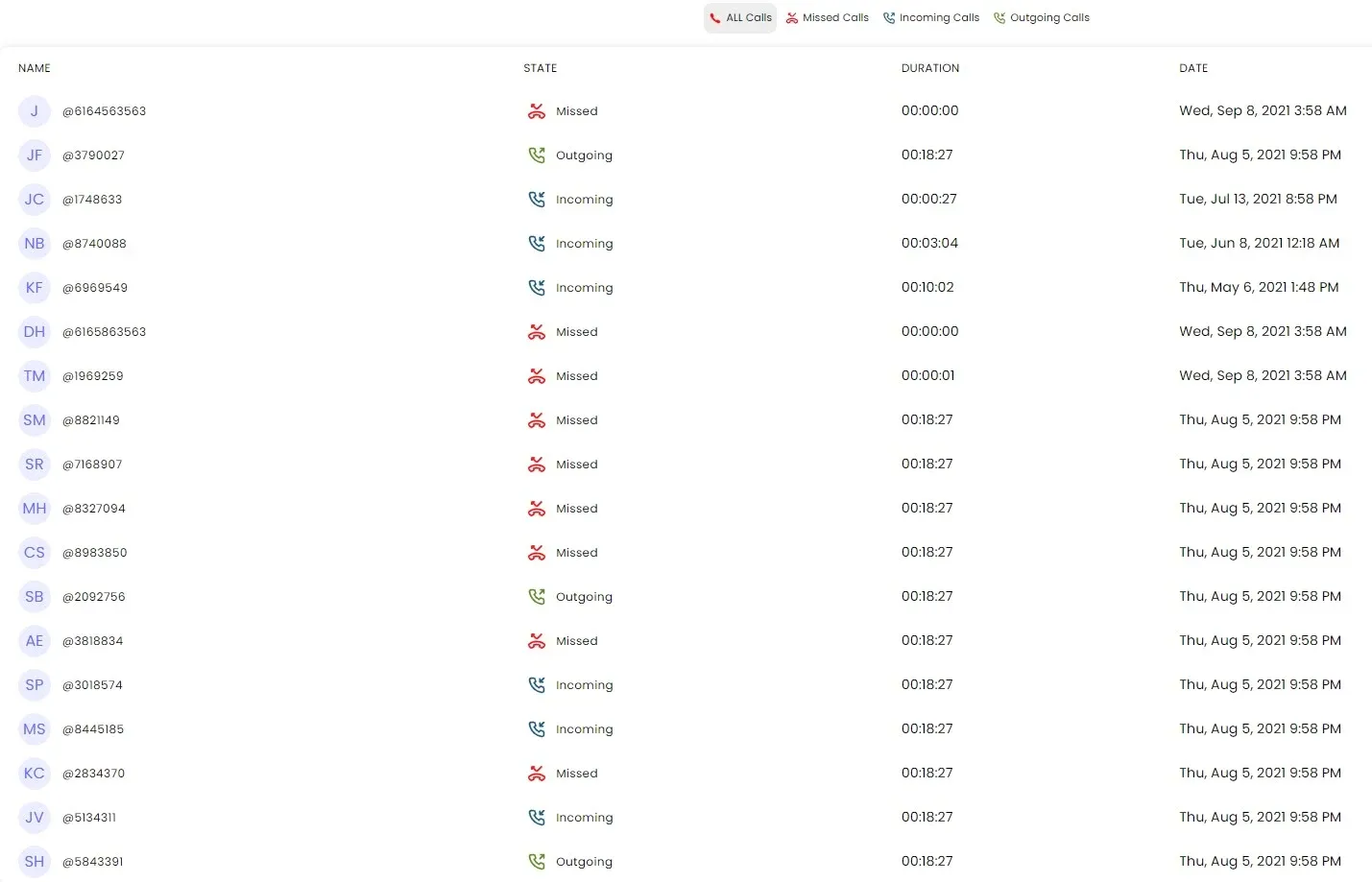

SpyX es un gran programa para escuchar y grabar conversaciones telefónicas. Las personas pueden escuchar llamadas en vivo y ver registros de llamadas completos que muestran la hora, la duración y los números que se llamaron o recibieron.

Puntos fuertes de SpyX para piratear llamadas telefónicas:

? Espía llamadas entrantes y salientes.

Con SpyX, puedes espiar fácilmente todo el historial de llamadas telefónicas , incluidas las llamadas entrantes y salientes.

? Seguimiento de llamadas perdidas o canceladas.

Incluso las llamadas perdidas o canceladas se pueden rastrear de forma remota.

? Consulta los detalles de la llamada.

Con SpyX, puede ver registros de llamadas completos que muestran la hora, la duración y los números que se llamaron o recibieron.

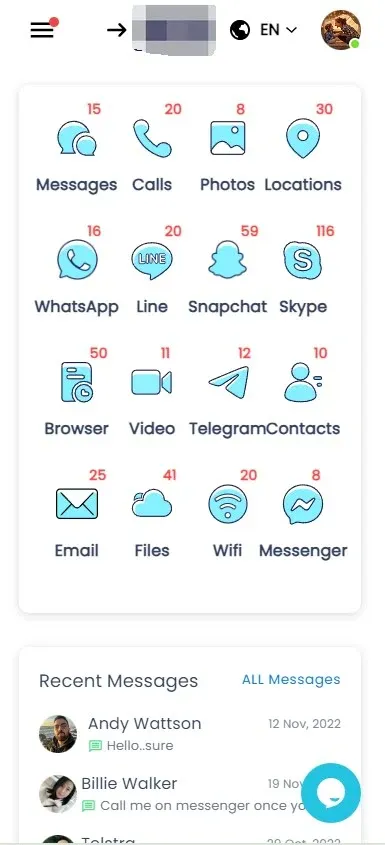

¿Qué otras actividades telefónicas puede Tracciare SpyX?

SpyX puede hacer más que simplemente escuchar conversaciones. No solo eso, sino que también puede realizar un seguimiento de datos web, mensajes de texto , ubicación GPS , uso de redes sociales y más.

Esta tabla presenta una descripción general completa de las actividades telefónicas que SpyX es capaz de monitorear de forma remota. Cabe señalar que pueden ocurrir ligeras variaciones en los datos que se pueden monitorear dependiendo de si el teléfono objetivo es un Android o un iPhone .

Puede desplazarse hacia la izquierda y hacia la derecha en esta tabla para ver más información.

Cómo usar SpyX para Tracciare las llamadas telefónicas de alguien:

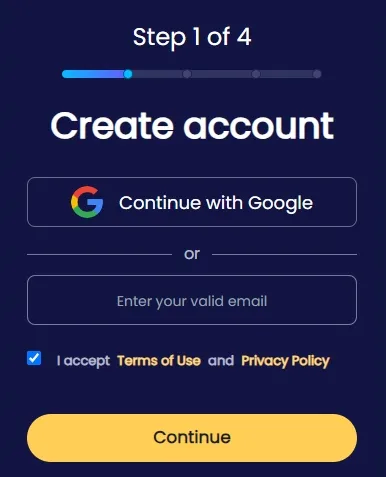

Paso 1. Regístrese para obtener una cuenta SpyX que funcione para usted.

Paso 2. Selecciona el tipo de dispositivo que deseas monitorear (ya sea iOS o Android).

Paso 3. Para un dispositivo iOS, complete el ID de Apple y la contraseña del dispositivo iOS que desea monitorear. Para dispositivos Android, hay dos opciones de conexión. Una es instalar el software SpyX en el teléfono objetivo directamente y seguir las instrucciones en pantalla para completar la conexión. La otra opción es completar la cuenta de Google y la contraseña del dispositivo de destino. Puedes elegir cualquiera de estas dos opciones.

Paso 4. Comienza a piratear las actividades del teléfono de forma remota.

Forma 2. Usando Google Drive [Android]

La configuración de Google Drive hará una copia de seguridad automática de todos sus datos desde su teléfono Android. Esto incluye registros de llamadas.

Pasos para utilizar Google Drive para acceder al historial de llamadas:

Paso 1. Asegúrese de que el dispositivo de destino esté configurado para realizar una copia de seguridad de los registros de llamadas en Google Drive (que se encuentra en "Configuración" > "Sistema" > "Copia de seguridad").

Paso 2. Obtenga acceso a las credenciales de la cuenta de Google asociadas con el dispositivo de destino.

Paso 3. Inicie sesión en Google Drive con estas credenciales.

Paso 4. Localice y descargue el archivo de respaldo que contiene los registros de llamadas.

Paso 5. Puede ver estos registros de llamadas utilizando un visor de base de datos adecuado.

Forma 3. Usar la copia de seguridad de iCloud [iPhone]

Apple tiene un servicio llamado iCloud Backup que realiza una copia de seguridad de su información desde sus dispositivos iOS directamente en iCloud. Los registros de llamadas son parte de esto.

Pasos para usar la copia de seguridad de iCloud para acceder al historial de llamadas:

Paso 1. Confirme que el iPhone de destino esté configurado para realizar una copia de seguridad en iCloud (la configuración se encuentra en "Configuración" > [nombre de usuario] > "iCloud" > "Copia de seguridad de iCloud").

Paso 2. Obtenga las credenciales de iCloud de la cuenta asociada.

Paso 3. Inicie sesión en la cuenta de iCloud en icloud.com o utilice herramientas forenses para acceder a la copia de seguridad directamente.

Paso 4. Descargue los archivos de respaldo de iCloud.

Paso 5. Extraiga el historial de llamadas de la copia de seguridad utilizando herramientas de terceros diseñadas para la extracción de datos.

Parte 3. Tenga cuidado con las estafas comunes de piratería telefónica

Se difunden muchas historias falsas sobre lo fácil que es piratear teléfonos hoy en día, lo que hace que muchas personas caigan en estafas. Mucha gente tiene ideas falsas sobre cómo piratear teléfonos. Primero pensamos que si llamas, envías mensajes de texto o tienes el número de teléfono de alguien, podrías acceder a su teléfono.

(1) Monitorear el teléfono de alguien simplemente llamándolo

Mucha gente cae en la estafa que dice que llamar a alguien te permitirá usar su teléfono. Es probable que la gente crea en este mito porque no sabe cómo funcionan las redes de telefonía móvil y la seguridad. Los teléfonos inteligentes actuales tienen características de seguridad de alta tecnología que evitan que entren personas que no deberían estar allí.

Cómo funciona la estafa:

Los estafadores pueden afirmar que al utilizar un software especial o al realizar una secuencia única de acciones de llamada, pueden instalar software espía en el dispositivo del objetivo. A menudo piden dinero para realizar este servicio o intentan que la víctima adopte conductas que comprometan su seguridad.

Por qué no funciona:

- Salvaguardias técnicas: los sistemas operativos móviles como Android e iOS tienen permisos estrictos y políticas de espacio aislado que aíslan las aplicaciones y sus datos del resto del sistema.

- Protecciones del operador: los operadores de telefonía móvil cuentan con sistemas para detectar y prevenir actividades inusuales en la red, que incluirían cualquier acción maliciosa intentada a través de una llamada de voz.

Riesgos reales involucrados:

El vishing es una forma complicada para que los estafadores consigan que las personas proporcionen información personal que podría utilizarse para fraude o robo de identidad. Llamar a un teléfono no lo piratea, pero los estafadores sí utilizan el phishing de voz para hacerlo.

(2) Monitorear el teléfono de alguien simplemente enviando mensajes de texto

Una estafa común diferente dice que puedes apoderarte del teléfono de otra persona enviándole un mensaje de texto. La mayoría de las veces, se trata de mensajes que intentan que las personas descarguen software dañino o visiten sitios web que podrían ser peligrosos.

Cómo funciona la estafa:

Los estafadores pueden enviarle mensajes de texto con enlaces a sitios web dudosos o instrucciones sobre cómo obtener aplicaciones que no funcionan. Es posible que las personas en estos textos estén asustadas y sientan que necesitan actuar rápidamente para obtener algo gratis o dar su información.

Por qué no funciona:

- El malware generalmente comienza cuando un usuario hace algo, como abrir una aplicación, dar permiso o hacer clic en un enlace.

- Mejor seguridad: las herramientas siempre se actualizan con correcciones para agujeros de seguridad conocidos. Por esta razón, debes estar atento al software que pueda ser dañino y realizar cambios que hagan las cosas más seguras.

Riesgos reales involucrados:

Si las personas hacen lo que dicen los mensajes de texto, el phishing por SMS, también llamado "smishing", es una amenaza real. Es posible que las personas puedan ejecutar software, obtener información personal o realizar ventas sin permiso.

(3) Monitorear el teléfono de alguien solo por el número de teléfono

No puedes Tracciare el teléfono de alguien sólo porque sabes su número. Esta estafa a menudo se difunde en grupos y sitios en línea dudosos que dicen que pueden piratear su computadora.

Cómo funciona la estafa:

Los estafadores de servicios dicen que pueden usar el número de teléfono de alguien para piratear su teléfono pagando una tarifa. La mayoría de las veces, esto significa inventar largas historias sobre agujeros en la red o utilizar errores de operador a su favor.

Por qué no funciona:

- No existe un vínculo directo: el hecho de que no puedas acceder directamente al hardware o software del dispositivo de otra persona no significa que tengas su número de teléfono.

- Seguridad de las telecomunicaciones: los operadores protegen sus redes y los datos de sus clientes con fuertes medidas de seguridad. Una cosa que hacen para lograr esto es estar atentos a comportamientos extraños.

Riesgos reales involucrados:

Las finanzas son el mayor riesgo aquí. La gente les da dinero a los estafadores pensando que pueden acceder a sus teléfonos, pero lo pierden todo.

Parte 4. Preguntas frecuentes sobre cómo piratear las llamadas telefónicas de alguien

Muchas veces, las personas escuchan las charlas de otras personas porque sienten curiosidad, temen por su seguridad o quieren aprender más sobre tecnología. La gente suele hacer estas tres preguntas sobre cómo piratear llamadas telefónicas. Aquí están las respuestas completas para ayudar a aclarar las cosas.

P1. ¿Cómo acceder a las llamadas telefónicas de alguien de forma gratuita?

Si su dispositivo objetivo es Android, puede utilizar la copia de seguridad de Google Drive para acceder al historial de llamadas de otra persona. Si su dispositivo objetivo es un iPhone, puede utilizar la copia de seguridad iCloud integrada de Apple. Tenga en cuenta que ambos métodos requieren que conozca la cuenta de Google/iCloud y la contraseña del dispositivo de destino, por lo que existe el riesgo de ser descubierto.

P2. ¿Cuáles son las señales de que mis llamadas telefónicas podrían haber sido pirateadas?

Varias señales pueden sugerir que su teléfono está comprometido, aunque ninguna indica de manera concluyente un pirateo de llamadas telefónicas:

- No debería haber música ni otros sonidos que no correspondan cuando la gente habla.

- Se calienta demasiado o muere demasiado rápido.

- Volver al principio o ir despacio sin motivo alguno.

- Es posible que no estés aprovechando al máximo tus datos ni agregando aplicaciones útiles a tu teléfono.

Si ve alguno de estos signos, debe revisar su computadora con un software de protección y, si es necesario, buscar ayuda de un profesional.

P3. ¿Cómo puedo proteger mis llamadas telefónicas para que no sean pirateadas?

Para proteger sus llamadas telefónicas y la seguridad general del teléfono, considere las siguientes medidas:

- Actualizar su sistema operativo y sus aplicaciones solucionará los errores que ya se han encontrado.

- Utilice aplicaciones seguras como Signal o WhatsApp que ofrecen protección de extremo a extremo para hablar y escribir.

- Cuando llame o envíe un mensaje de texto a alguien que no está protegido, no proporcione información privada.

- Tenga cuidado con los correos electrónicos que no solicitó y no haga clic en enlaces que no comprende.

Parte 5. Conclusión

Este artículo presenta tres métodos que le ayudarán a piratear las llamadas telefónicas de alguien: Google Drive, copia de seguridad de iCloud y SpyX. Puedes elegir el método más adecuado según tus necesidades. También expone algunas estafas comunes en línea que afirman que un determinado método puede piratear fácilmente el teléfono de alguien. ¡Espero que te ayude!

Más artículos como este

Deja de preocuparte y empieza con SpyX