iCloud-Spur: Schutztipps und Anleitung zur Wiederherstellung

Last updated:Mar 25, 2025

Inhaltsverzeichnis

Sie haben ein ungutes Gefühl hinsichtlich der Sicherheit Ihres iCloud-Kontos? Die Zahl der internetbasierten Bedrohungen nimmt zu, daher sollten Sie Ihren digitalen Schutz gegen potenzielle Angreifer verbessern. Stellen Sie sich vor, Sie erhalten eine beunruhigende Nachricht, dass jemand in Ihre iCloud eindringt.

Aber lehnen Sie sich zurück und entspannen Sie sich! Dieser Artikel beschreibt viele bekannte Methoden, mit denen Hacker in iCloud eindringen. Außerdem erfahren Sie, ob Ihr Konto verfolgt wird und wie Sie es schützen können. Gehen Sie auf Reisen, um Ihren digitalen Safe zu schützen und zu verhindern, dass andere darauf zugreifen.

Teil 1. Was ist iCloud Track

„iCloud-Tracking“ bedeutet, dass jemand ohne Ihr Einverständnis auf Ihr Konto zugegriffen hat. Kriminelle können auf viele Arten eindringen, beispielsweise über Sicherheitslücken, Tricks und Spionage-Apps.

Für den Fall, dass sich jemand Zugriff auf Ihr iCloud-Konto verschafft, kann er Ihre Dokumente, Fotos und vertraulichen Informationen stehlen.

Was könnte schiefgehen, wenn jemand in iCloud eindringt? Jemand könnte in Ihr Haus einbrechen, Ihren Namen stehlen oder Sie Geld verlieren lassen. Sie müssen wirklich verstehen, wie iCloud-Tracks funktionieren, um Ihre Daten und geheimen Details zu schützen.

Teil 2. 4 gängige Methoden, mit denen Tracker iCloud-Konten verfolgen

In diesem Abschnitt bespreche ich die vier häufigsten Methoden, mit denen Tracker auf iCloud-Konten zugreifen. Dabei konzentriere ich mich auf Spionageanwendungen, da diese am schwierigsten zu schützen sind. Ich werde auch die anderen drei Methoden ausführlich erklären, damit Sie iCloud-Tracks besser verstehen.

Weg 1. Spionageanwendungen

Hacker verwenden Spionage-Apps, auch Spyware genannt, um ohne Zustimmung auf die iCloud-Konten von Benutzern zuzugreifen. Diese Art von unsicheren Apps gelangen ohne das Wissen des Benutzers auf Geräte und beginnen zu arbeiten. So können Hacker das Gerät überwachen und private Daten stehlen. Um zu erfahren, wie Spionage-Apps funktionieren, welche Funktionen sie haben und wie man sie verwendet, ist dies der ideale Leitfaden für Sie.

Was ist eine Spionage-App

Spionage-Apps wurden ursprünglich für gute Zwecke entwickelt, beispielsweise um Arbeiter oder Kinder zu überwachen. Allerdings nutzen Entwickler sie immer häufiger für böse Zwecke. Sie können diese Apps heimlich auf PCs, Tablets, Telefonen und anderen Geräten installieren, damit andere sie überwachen und ihre Daten stehlen können.

Wie funktioniert eine Spionageanwendung

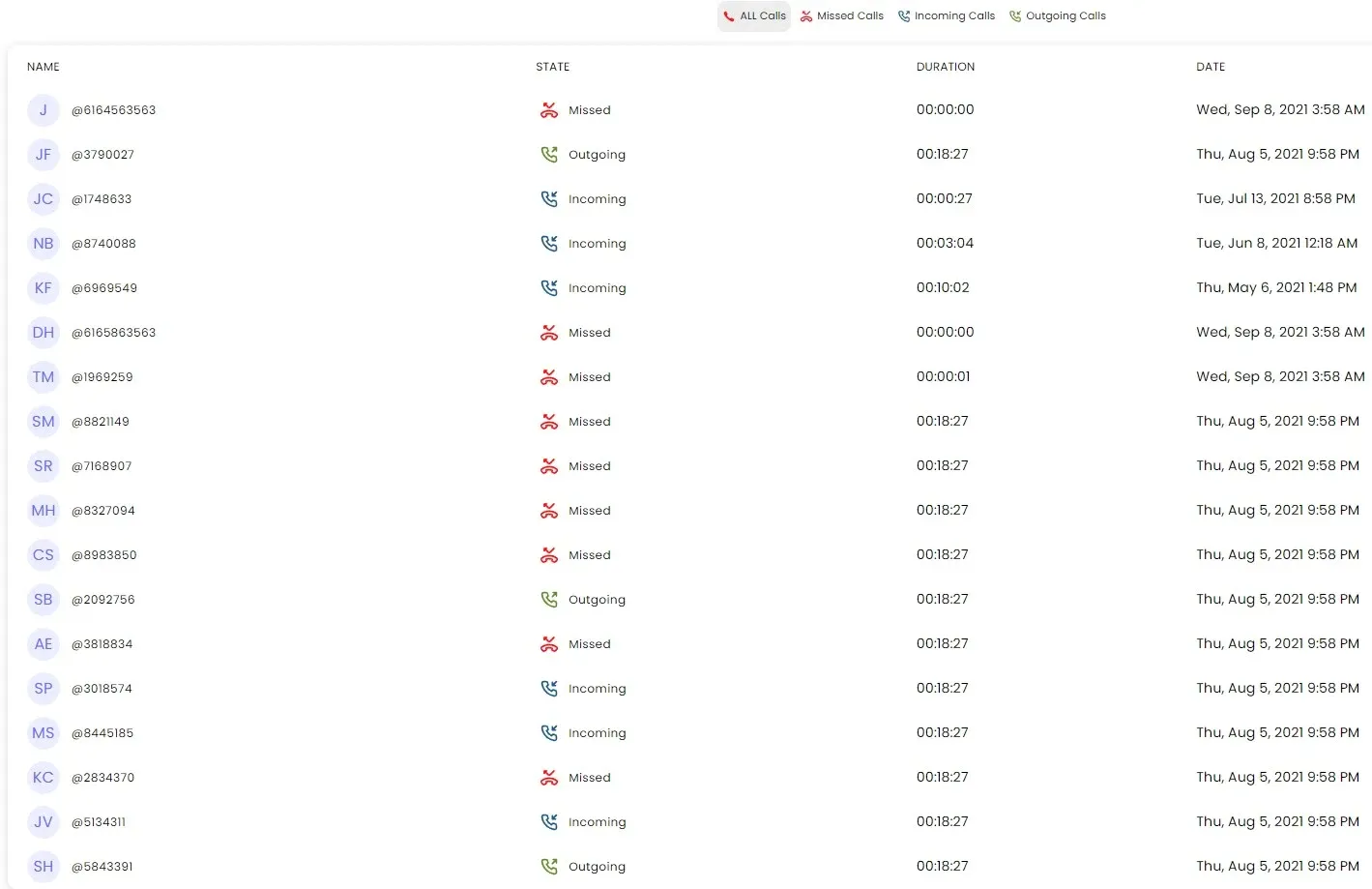

Sobald sich eine App auf einem überwachten Gerät befindet, arbeitet sie im Hintergrund, ohne dass der Besitzer des Geräts sie überwacht. Sie kann unter anderem auf Anrufprotokolle , Instant Messaging, das Internet, Ihren GPS-Standort und Ihre virtuellen Unterhaltungsaktivitäten zugreifen. Die Daten werden dann von einem Server an einen sichereren Ort gesendet, der von Entwicklern überwacht wird. Wenn sich jemand einloggt, kann er die Daten über einen elektronischen Bildschirm oder eine mobile App sehen.

Funktionen von Spionageanwendungen

Viele Spionageprogramme sind darauf ausgelegt, Programmierer bei der Ausführung ihrer Aufgaben zu unterstützen. Hier sind einige Gemeinsamkeiten:

Wenn Sie Spionageanwendungen verwenden, können Sie sowohl eingehende als auch aktive Anrufe aufzeichnen und anhand der Details die Uhrzeit und Dauer des Anrufs erraten. Verfolgung von Textnachrichten: Auch wenn sie gelöscht werden, können sie weiterhin vom Zielgerät gesendete und empfangene Textnachrichten lesen und aufzeichnen.

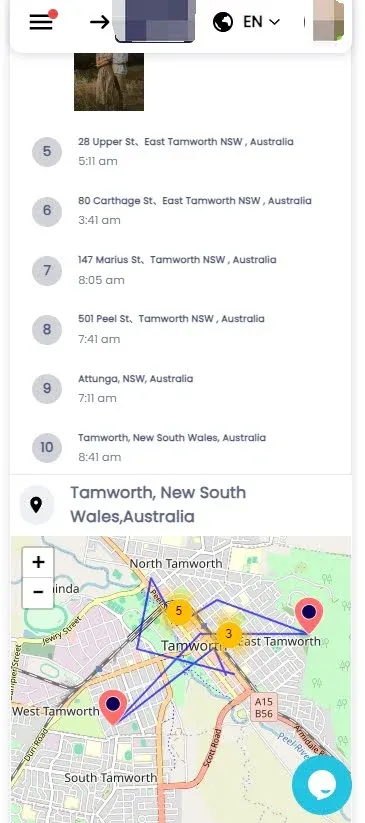

Spionageanwendungen können GPS nutzen , um ständig zu wissen, wo sich das Gerät befindet, sodass Hacker die Aktivitäten des Benutzers überwachen können.

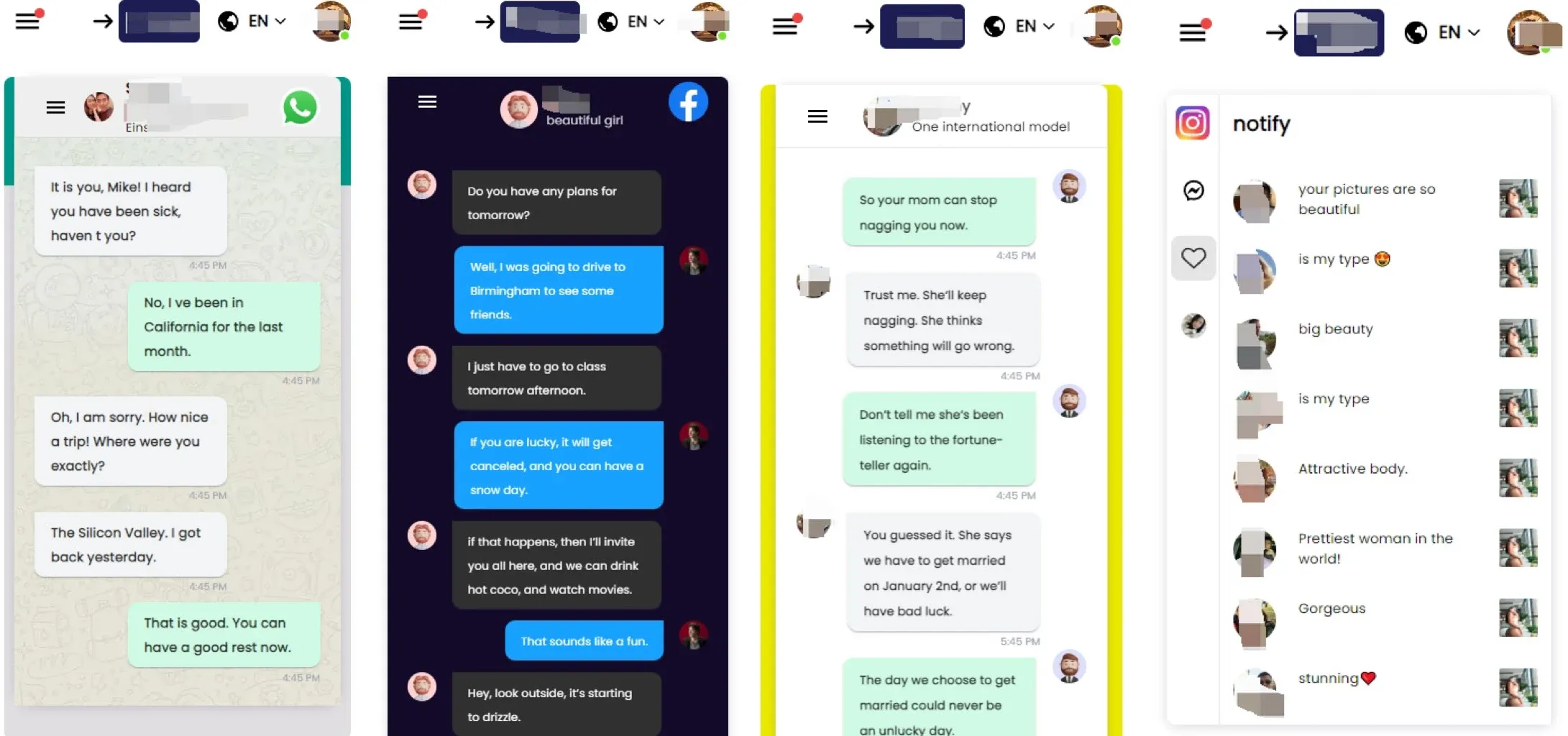

Personen, die Ihnen auf Facebook , Instagram, WhatsApp und Snapchat folgen, können Ihre Posts, Besuche, Fotos und andere Aktivitäten auf diesen Websites sehen.

Keylogger in einigen der leistungsstärkeren Geheimdienstanwendungen zeichnen jeden Klick auf dem Gerät auf. Darin sind private Informationen enthalten, wie Benutzernamen, Passwörter und mehr.

Schritte zur Nutzung von Spionageanwendungen

Bei der Verwendung von Telefon-Spyware muss die Software normalerweise gekauft und auf das Zielgerät heruntergeladen werden. Nach der Installation kann die Person, die sie installiert hat, auf die Spyware zugreifen und sie fernsteuern.

Der Spyware-Betreiber kann die Benutzeraktivitäten und Daten der Zielgeräte ohne das Wissen oder die Zustimmung des Benutzers anzeigen, verfolgen und speichern, einschließlich Anrufprotokolle, Textnachrichten, Browserverlauf, GPS-Standort und mehr.

Diese Art von Software wird häufig zur elterlichen Überwachung oder zur Überwachung von Mitarbeitern oder, in noch schändlicheren Fällen, zum Ausspionieren von Personen ohne deren Wissen eingesetzt.

Weg 2. Phishing-Angriffe

Benutzer geben ihre iCloud-Anmeldedaten preis, wenn sie gefälschte Nachrichten erhalten oder gefälschte Websites besuchen. Cyberkriminelle senden gefälschte Nachrichten, die vorgeben, von Apple oder einem bekannten Dienstleister zu stammen. Die Nachrichten enthalten gefälschte Dateien oder Links. Es gibt einen Trick, bei dem Benutzer getäuscht werden und ihr iCloud-Benutzername und ihr Passwort gespeichert werden, während sie diese in gefälschte Anmeldebildschirme eingeben.

Weg 3. Angriffe mit Tierkraft

Sie versuchen so lange, sich anzumelden, bis sie den Nagel auf den Kopf treffen. Wir nennen das einen Angriff mit brutaler Gewalt. Mit diesen Tools können Sie sich Tausende oder sogar Millionen potenzieller Passwörter automatisch ausdenken und analysieren. Wenn Sie diese Methode als Suchfunktion verwenden, funktioniert sie am besten bei Passwörtern, die schwach oder einfach zu erraten sind. Stellen Sie sicher, dass Ihre Passwörter für Ihre iCloud-Konten stark und schwer zu erraten sind.

Weg 4. Sicherheitslücken

Hacker können ohne Zustimmung auf die Konten von Benutzern zugreifen, wenn iCloud oder die damit arbeitenden Dienste nicht gut geschützt sind. Diese Schwachstellen können auftreten, wenn die Sicherheit falsch eingerichtet ist, Softwarefehler vorliegen oder Einstellungen nicht in Ordnung zu sein scheinen. Kriminelle können auf iCloud-Konten zugreifen, wenn sie diese Sicherheitslücken finden und ausnutzen können. Wenn Sie auf dem Laufenden bleiben, Sicherheitsänderungen vornehmen und regelmäßig auf Dinge achten, ist es weniger wahrscheinlich, dass jemand eine Sicherheitslücke gegen Sie ausnutzt.

Um es kurz zu machen: Sie möchten wissen, wie Hacker normalerweise in iCloud-Konten eindringen, um Ihre Daten zu schützen. Böse Leute werden es wahrscheinlich auch tun, wenn sie ohne Ihr Einverständnis in Ihr iCloud-Konto eindringen können, vorausgesetzt, Sie sind sich der Gefahren bewusst und tun alles, um es zu schützen. Dadurch werden Ihre vertraulichen Daten und digitalen Dinge geschützt.

Teil 3. Anzeichen dafür, dass Ihr iCloud-Konto möglicherweise verfolgt wird

Glauben Sie, dass jemand auf Ihr iCloud-Konto zugegriffen hat? Achten Sie auf diese Dinge.

● Nicht genehmigter Zugriff:

Sie haben niemandem Zugriff auf Ihr iCloud-Konto gewährt, was ein offensichtlicher Hinweis darauf ist, dass es verfolgt wurde. Falls Sie sich nicht anmelden können oder Geräte, die mit Ihrem iCloud-Konto verbunden sind, nicht richtig funktionieren, hat sich vermutlich jemand ohne Ihre Zustimmung Zugang verschafft.

● Dubiose Nachrichten oder Mitteilungen:

Wenn jemand auf Ihr iCloud-Konto zugreift, sendet er häufig gefälschte Nachrichten oder Notizen an Personen in Ihrem Adressbuch. Wenn Familie oder Freunde sagen, sie hätten seltsame Nachrichten oder Mitteilungen von Ihrem Konto erhalten, die Sie nicht gesendet haben, ist höchstwahrscheinlich jemand ohne Ihre Zustimmung eingedrungen.

● Unerklärliche Änderungen:

Wenn sich Ihr Passwort, Ihre Sicherheitsfragen oder Ihre E-Mail-Adresse zur Bestätigung aus unbekannten Gründen ändern, hat jemand die Einstellungen für Ihr iCloud-Konto geändert. Derjenige könnte diese Einstellungen ändern, um Ihr Konto zu überwachen und es Ihnen unmöglich zu machen, sich erneut anzumelden.

● Fehlende oder gelöschte Informationen:

Sie könnten iCloud-Datensätze, Fotos oder andere Dinge verloren haben. Jemand könnte ohne Ihr Wissen private Daten in Ihrem Datensatz ändern oder löschen. Dadurch würde er sich verloren und verletzt fühlen.

● Dubiose Gadget-Aktion:

Wenn die Geräte, mit denen Sie verbunden sind, ungewöhnliche Dinge tun, z. B. abstürzen oder langsam laufen, oder wenn sie seltsame Meldungen anzeigen, sollten Sie sie überprüfen. Im Hintergrund läuft möglicherweise etwas Schlimmes, das Ihr Gerät ernsthaft gefährdet, wenn diese Dinge passieren.

● Erweiterte Informationsnutzung:

Jemand könnte sich Zugang zu Ihrem iCloud-Konto verschaffen und eine Menge Daten senden oder speichern. Dadurch würde Ihr Datenverbrauch plötzlich steigen. Es könnten viele Daten ohne ersichtlichen Grund verwendet werden. Prüfen Sie, ob gleichzeitig jemand anderes Ihr Konto verwendet.

● Kontosperrungen oder -aufhebungen:

Ihre Apple-ID kann vorübergehend gesperrt oder ausgesetzt werden, wenn Apple seltsame Anmeldeversuche oder ein Verhalten feststellt, das nicht vorkommen sollte. Wenn Sie Nachrichten erhalten, in denen Sie darüber informiert werden, dass Ihr Konto nicht sicher ist oder dass Sie nicht auf Ihr iCloud-Konto zugreifen können, sollten Sie genauer auf Anzeichen von Tracking achten.

Teil 4. Die effektivste Methode, um Ihre iCloud vor Spuren zu schützen

Um Ihre sensiblen Informationen und die Websicherheit zu schützen, sollten Sie Ihr iCloud-Konto schützen. Um Ihr iCloud-Konto vor Programmierern zu schützen, können Sie jetzt Folgendes tun:

● Ermöglichen Sie die Zwei-Variablen-Verifizierung (2FA):

Um auf Ihr iCloud-Konto zuzugreifen, benötigen Sie zwei Möglichkeiten, um Ihre Identität nachzuweisen: Ihr Passwort und einen Code, der von Ihrem Telefon gesendet wird. Das ist jetzt viel besser. Jemand kann sich einloggen, auch wenn er Ihr Passwort kennt, aber nur, wenn Sie es ihm erlauben; das ist 2FA.

● Verwenden Sie sichere Passwörter:

Personen, die sich Zugang zu Ihrem iCloud-Konto verschaffen möchten, werden Schwierigkeiten haben, wenn Sie starke, einzigartige Passwörter verwenden. Sie müssen keine Daten, berühmten Ausdrücke oder Bibliothekswörter verwenden. Um das Entschlüsseln noch schwieriger zu machen, verwenden Sie eine Mischung aus Buchstaben, Zahlen und Sonderzeichen aller Art und Größe.

● Aktualisieren Sie Passwörter regelmäßig:

Wenn Sie Ihr Passwort regelmäßig ändern, können andere Personen nicht ohne Ihr Einverständnis auf Ihr iCloud-Konto zugreifen. Sie können Tools verwenden, die Ihnen dabei helfen, sichere Passwörter zu erstellen und sich diese zu merken. Sie sollten Ihre Passwörter auch sofort ändern, wenn Sie glauben, dass jemand Ihr Konto verfolgt oder etwas anderes Seltsames getan hat.

● Seien Sie vorsichtig bei Phishing-Versuchen:

Öffnen Sie keine Links, klicken Sie nicht auf Dateien in Nachrichten oder Mitteilungen und lassen Sie keine Warnungen erscheinen, die persönliche Daten anfordern oder Sie dazu auffordern, sich bei Ihrem iCloud-Konto anzumelden. Achten Sie auf Tricks und überprüfen Sie die Texte, bevor Sie etwas tun.

● Halten Sie die Programmierung auf dem neuesten Stand:

Es ist wichtig, immer die neuesten Sicherheitspatches und Softwareupdates für alle Ihre Geräte, Betriebssysteme und Anwendungen zu haben, die iCloud verwenden. Es ist wichtig, über die Neuerungen auf dem Mac auf dem Laufenden zu bleiben, um bekannte Fehler zu beheben und Hacker davon abzuhalten, Ihren PC zu verwenden.

● Bildschirmaufzeichnungsbewegung:

Es könnten Dinge mit Ihrem iCloud-Konto passieren, die Sie nicht getan oder geändert haben. Um dies sicherzustellen, sollten Sie Ihre Kontoeinstellungen und Ihr Verhalten regelmäßig überprüfen. Achten Sie darauf, was Sie getan haben, welche Geräte verbunden sind und welche Anmeldedaten Sie haben. So können Sie mögliche Sicherheitslücken schnell finden und beheben.

● Nutzen Sie vertrauenswürdige Geräte und Organisationen:

Hacker könnten Ihre Passwörter sehen oder abgreifen, wenn Sie sich in einem öffentlichen oder kostenlosen WLAN-Netzwerk bei Ihrem iCloud-Konto anmelden. Solange Sie nur sichere Geräte und Webschnittstellen verwenden, wird niemand ohne Ihr Einverständnis auf Ihr Konto zugreifen wollen.

● Informieren Sie sich über Sicherheitspraktiken:

Erfahren Sie, wie Sie Ihr iCloud-Konto am besten schützen, wenn neue Gefahren auftauchen. Informieren Sie sich über Tracking-Tricks, Fälschungstricks und Internetsicherheit. So wird es unwahrscheinlich, dass jemand Sie oder Ihre Lieben verfolgt.

Teil 5. Was tun, wenn Ihre iCloud verfolgt wird?

Jemand hat sich in Ihr iCloud-Konto eingeschlichen. Der Gedanke daran ist erschreckend, aber Sie müssen schnell handeln, um den Schaden zu stoppen und Ihr Konto zu verwalten. Diese Schritte sollten Sie unternehmen, wenn Sie glauben, dass sich jemand in Ihr iCloud-Konto eingeschlichen hat:

● Ändern Sie Ihre geheime Phrase:

Jetzt ist der ideale Zeitpunkt, Ihr iCloud-Passwort zu ändern. Tun Sie es jetzt, um erfolgreich zu sein. Verwenden Sie nicht dasselbe Passwort für mehr als ein Konto. Erstellen Sie wichtige Sicherheitslücken für ein Konto, das noch nie verwendet wurde. Wenn Sie dies tun, wird niemand ohne Ihre Erlaubnis auf Ihr Konto zugreifen wollen. Jetzt ist der ideale Zeitpunkt, Ihr Passwort zu ändern.

● Ermöglichen Sie die Zwei-Komponenten-Validierung (2FA):

Die Zwei-Faktor-Authentifizierung (2FA) sollte für Ihr iCloud-Konto aktiviert sein, falls dies noch nicht der Fall ist. Bei 2FA benötigen Sie etwas anderes als Ihr Passwort, um Ihre Identität nachzuweisen. Als zusätzliche Möglichkeit, Ihre Identität nachzuweisen, können Sie einen Code auf Ihr Telefon erhalten. Dies stellt sicher, dass sich niemand ohne Ihre Erlaubnis Zugang verschaffen kann, selbst wenn er Ihr Passwort kennt.

● Überwachen Sie Ihre Datensatzbewegungen:

Ihr iCloud-Konto und Ihre Einstellungen wurden möglicherweise von jemand anderem eingesehen oder geändert. Überprüfen Sie sie regelmäßig, um sicherzugehen. Überprüfen Sie, ob Ihr Konto mit ungewöhnlichen Geräten verknüpft ist, falls Sie sich gerade angemeldet haben. Stellen Sie sicher, dass keine Ihrer Sicherheitseinstellungen oder Einstellungen auf eine Weise geändert wurden, die nicht in Ordnung ist.

● Kontaktieren Sie den Apple-Support:

Wenn Sie den Verdacht haben, dass jemand in Ihr iCloud-Konto eingedrungen ist, sollten Sie sich Unterstützung holen. Um Ihr Konto zu schützen, können Ihnen Apple-Mitarbeiter helfen, jede ungewöhnliche Aktivität untersuchen und Ihnen Tipps geben, wie Sie die Kontrolle über Ihr Konto zurückerlangen.

● Eliminieren Sie nicht genehmigte Gadgets:

Entfernen Sie sofort alle Geräte, die mit Ihrem iCloud-Konto verknüpft sind. Gehen Sie dazu zu den Einstellungen Ihres iCloud-Kontos und blockieren Sie alle Geräte, die Sie nicht kennen oder denen Sie nicht vertrauen.

● Überprüfen Sie Ihre Unterlagen:

Überwachen Sie Ihre verschiedenen Geräte und Online-Konten, um zu sehen, ob sie Spaß machen oder ob jemand ohne Ihr Wissen darauf zugreift. Böse Leute könnten versuchen, Fehler in mehr als einem Konto zu machen, also sollten Sie sich Ihres sozialen Lebens bewusst sein und die Verantwortung dafür übernehmen.

● Informieren Sie sich selbst:

Informieren Sie sich über Tracking, Fälschungsvorkehrungen und die sichersten Möglichkeiten zum Aufbewahren Ihrer Daten. Bleiben Sie über neue Sicherheitsrisiken informiert und unternehmen Sie alles, um sie zu stoppen, bevor sie auftreten. Dadurch verringern Sie das Risiko, verfolgt zu werden.

Teil 6. Zukünftige iCloud-Tracks verhindern

Um Ihr iCloud-Konto vor Hackern zu schützen, sollten Sie immer auf der Hut sein. Um zu verhindern, dass Dritte auf Ihr Konto zugreifen, sind folgende Dinge wichtig:

● Aktualisieren Sie Passwörter regelmäßig:

Sie sollten Ihr iCloud-Passwort regelmäßig ändern, wenn Sie dasselbe für mehr als ein Konto verwenden. Hacker werden es schwerer haben, sichere Passwörter zu knacken, die aus einer Kombination aus Buchstaben, Zahlen und Sonderzeichen bestehen.

● Ermöglichen Sie die Zwei-Variablen-Verifizierung (2FA ):

Um Ihr iCloud-Konto noch sicherer zu machen, stellen Sie sicher, dass der Zwei-Faktor-Schutz aktiviert ist. Jemand, der auf Ihr Konto zugreifen möchte, benötigt sowohl Ihr Passwort als auch einen Zwei-Faktor-Authentifizierungscode.

● Achten Sie auf Phishing-Versuche:

Websites, Nachrichten oder Nachrichten, die nach Ihren iCloud-Anmeldedaten fragen, sollten diese nicht von Ihnen erhalten können. Personen, die Ihre Daten stehlen wollen, könnten versuchen, sie von Ihnen zu erhalten, wenn Sie auf seltsame Links klicken oder Dateien von Personen herunterladen, die Sie nicht kennen.

● Halten Sie die Programmierung auf dem neuesten Stand :

Stellen Sie sicher, dass alle Geräte, Apps und Betriebssysteme, die Sie mit iCloud verwenden, über die neuesten Sicherheitsupdates und -updates verfügen. Dies schützt Sie vor bekannten Sicherheitslücken, die Hacker ausnutzen könnten.

● Bildschirmaufzeichnungsaktion:

Überprüfen Sie regelmäßig Ihre iCloud-Einstellungen und wie diese versuchen zu überprüfen, ob Sie unbeabsichtigte Änderungen oder Umzüge vorgenommen haben. Achten Sie auf die Geräte, die Sie verbunden haben, Ihre Anmeldedaten und was Sie in letzter Zeit getan haben, um sicher zu bleiben.

● Nutzen Sie vertrauenswürdige Organisationen:

Benutzer, die sich mit einem öffentlichen oder instabilen WLAN-Netzwerk verbinden, während sie bei iCloud angemeldet sind, können möglicherweise Ihre Passwörter sehen oder abrufen. Danach benötigt jeder Ihre Genehmigung, um auf Ihr Konto zuzugreifen. Verwenden Sie im Internet sichere Verbindungen und Netzwerke.

● Informieren Sie sich selbst:

Hier erfahren Sie mehr über die aktuellsten Internetbedrohungen und die besten Möglichkeiten zum Schutz Ihres iCloud-Kontos. Hackerangriffe und Tracking-Betrug fordern viele Opfer. Hacker zielen eher auf Personen ab, die sich mit diesen Dingen auskennen.

Teil 7. FAQs zum iCloud-Track

F1. Könnte jemand irgendwann mein iCloud-Konto verfolgen?

Hacker, Gewalttäter oder Personen, die nach Sicherheitslücken suchen, könnten ohne Ihr Wissen auf Ihr iCloud-Konto zugreifen.

F2. Wie kann ich feststellen, ob mein iCloud-Konto verfolgt wurde?

Ein Hacker hat sich Zugriff auf Ihr iCloud-Konto verschafft, wenn jemand seltsame Nachrichten oder Mitteilungen von Ihrem Konto schreibt oder empfängt, Ihre Kontoeinstellungen auf eine für Sie unverständliche Weise ändert, Daten löscht oder dafür sorgt, dass sich Ihr Gerät seltsam verhält.

F3. Wie sollte ich reagieren, wenn ich den Verdacht habe, dass mein iCloud-Konto verfolgt wird?

Wenn Sie den Verdacht haben, dass jemand auf Ihr iCloud-Konto zugegriffen hat, sollten Sie umgehend Ihr Passwort ändern, die Zwei-Faktor-Authentifizierung aktivieren, prüfen, wie mit Ihrem Konto umgegangen wurde, alle Geräte entfernen, die dort nicht hingehören, und sich an den Apple-Support wenden, um Hilfe zu erhalten.

F4. Wie kann ich zukünftige Titel auf meinem iCloud-Konto verhindern?

Um Ihren PC zu schützen, nutzen Sie immer die Zwei-Faktor-Anmeldung, stellen Sie sicher, dass Ihre Software einwandfrei funktioniert, überwachen Sie Ihr Konto, verbinden Sie sich nur mit Netzwerken, die Sie kennen, und informieren Sie sich über die neuesten Maßnahmen.

F5. Ist es sicher, vertrauliche Daten in iCloud zu speichern?

Verwenden Sie sichere Passwörter, aktivieren Sie die Zwei-Faktor-Authentifizierung und seien Sie sich der Risiken bewusst, auch wenn iCloud Ihre Daten schützt.

Teil 8. Fazit

Hacker sollten nicht in der Lage sein, auf Ihr iCloud-Konto zuzugreifen und Ihre wichtigen Daten zu stehlen. Es ist unwahrscheinlich, dass jemand ohne Ihre Zustimmung auf Ihr Konto zugreift, sofern Sie sichere Passwörter verwenden, die Zwei-Faktor-Authentifizierung aktivieren und auf Betrügereien achten.

Ändern Sie Ihre iCloud-Passwörter regelmäßig und lernen Sie, Ihr Konto zu schützen. Stellen Sie einfach sicher, dass Ihr System immer sicher ist. Für eine gute Sicherheit ist es wichtig, immer vorsichtig und wachsam zu sein. Sie können nachts ruhig schlafen, da Sie wissen, dass böse Leute nicht auf Ihre digitalen Inhalte zugreifen können.

Weitere Artikel wie dieser

Hör auf, dir Sorgen zu machen – starte mit SpyX