So lesen Sie die E-Mail von jemandem ohne Passwort

Last updated:5月 29, 2023

Haben Sie jemals die Neugier verspürt, in den Posteingang einer anderen Person zu gelangen? Seltsam, aber es passiert. Nun, was ist dann der Plan? Es führt Sie sicherlich zu der Tatsache, dass das Öffnen einer E-Mail ohne Passwort unmöglich ist. Es ist fast unmöglich zu erraten Gibt es also eine Möglichkeit, die E-Mail von jemandem ohne das Passwort zu öffnen?Wie alle Systeme funktionieren, werden wir jeden Schritt ausführlich enthüllen.

How To Read Someone's Email without The Password?

We live in an era where almost every human is trapped in mobiles and computers. Being the boss or head of the family, you must keep an eye on your family members and employees. Emails are the most widely used channel across the world. Your absolute right is to check the inboxes without letting them know you are reviewing, but how? From here, the game begins. It includes the reasons for checking emails and the channels through which the target person does not know he is being scrutinized.

Part 1. Why Read Someone's Email?

When it comes to your personal life, if you suspect your partner, spouse, children, or employees it only leads to a toxic relationship Therefore, it is better to keep track of them.Email is a wide channel to monitor all social media activities. It is a legal right of the following persons to read emails without the Password.

1. For Parents

Parents have a massive responsibility for raising their kids. To give society a better citizen is every parent's try. For this, it is imperative to know their social activities, their peer group and the social media content they indulged in. To reach this level of tranquillity of mind, you have to track kids’ Email without knowing.

2. For Spouse/partner

Living in continuous mental torture in any relationship makes it worse. You have suspicions regarding your partner being usual. Bringing up this topic verbally can result in a lack of trust and a fight, which is certainly not a good idea. Using your right to keep track of your spouse or partner, you have all the reasons to track Emails remotely.

3. For Employers

Being the Head of a company or particular department, it is your right to know who is working in the right direction and who is not. In addition, it gives you the legal right to protect your assets and your organisation's reputation by tracking Emails remotely.

Part 2. Is It Illegal to Read Someone's Email without a Password?

If we talk about law, reading emails without an adult's consent is wrong. But if you are a parent or employer, it is legal to control your subordinates. You can use any parental control or employee monitoring software without knowing the Password.

Part 3. 3 Ways to Read Someone's Email without the Password

You can read someone's Email without the Password through the following ways.

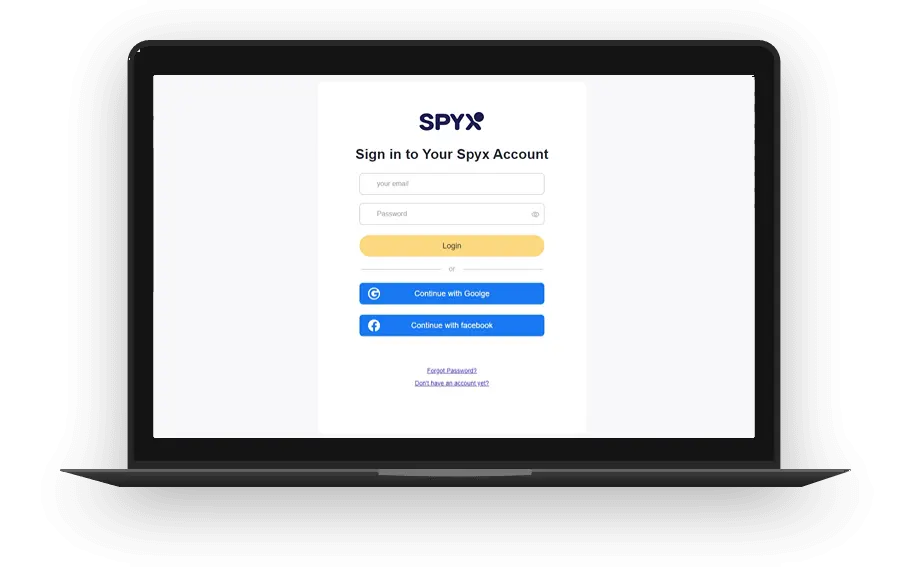

1. Use spy app-SpyX

Spy apps help you quickly check the targeted person's social media activities. There are many in the market, but the best is SpyX. It is the top-rated spy app. You must follow three steps to acquire exclusive benefits from this email monitoring App.

Step 1: You need to sign for a target email account and purchase a subscription. In SpyX, you get to offer many packages. Please choose the one that suits you and get free access to the target person's inbox no matter the device he is signing in. You have the key.

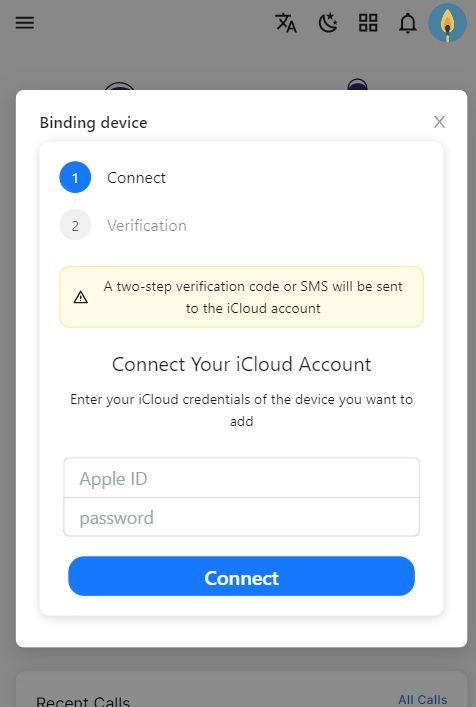

Step 2: Next, you must verify the iCloud of targt phone. Enter Apple ID and password to finish verifying.

Step 3: Follow the instructions to check its running. Now all set. Just go to your control panel and read their emails. Easy peasy lemon squeezy.

2. Phishing-E-Mail-Hacking-Techniken

Phishing ist eine E-Mail-Hacking-Methode, bei der eine gefälschte E-Mail, die wie eine Google- oder Microsoft-E-Mail aussieht, verwendet wird an die Zielperson gesendet und leitet die Person zu einem Link, über den alle persönlichen Informationen gehackt werden.

3. Verwenden Sie einen Keylogger, um auf die E-Mails von jemandem zuzugreifen

Die Eltern nutzen diese Methode hauptsächlich, um die Aktivitäten ihrer Kinder zu überprüfen. Es funktioniert im Hintergrund, und Ihr Kind oder Mitarbeiter wird nie von Ihrer Wachsamkeit erfahren. Keylogger erfasst alle Tastenanschläge; alles Getippte und gesendete und empfangene E-Mails werden aufgezeichnet.

Teil 4. Wie kann man verhindern, dass jemand Ihre E-Mails liest?

E-Mails sind ein Teil unseres Lebens. Wir begegnen diesem Begriff täglich. Aber denken Sie täglich daran, dass Ihre E-Mail gehackt wird? Im Folgenden sind einige Methoden aufgeführt, mit denen Sie verhindern können, dass jemand Ihre E-Mails liest.

1. Verwenden Sie die Zwei-Faktor-Authentifizierung

Die Faustregel für diese Methode lautet: Verbinden Sie etwas, das Sie haben, mit etwas, das Sie kennen. Wie bei Ihrer Bankkarte benötigen Sie für jede Verifizierung eine PIN und die physische Existenz der Karte. So folgen Sie einer zweistufigen Verifizierung Methode, um Ihre Identität zu sichern. Diese Methode wird als 2FA (Zwei-Faktor-Authentifizierung) bezeichnet. Diese Methode sendet eine PIN-Nummer oder einen Code an Ihr Gerät oder eine sekundäre E-Mail-Adresse. Sie müssen ihn zusammen mit dem Passwort für alles angeben, bei dem Sie sich anmelden Sie können diese Methode verwenden, um Ihr Gmail- oder Outlook-Konto zu sichern.

2. Weiterleitung einschränken

Die E-Mail-Weiterleitung stellt ein erhebliches Risiko für die Offenlegung Ihrer persönlichen Daten dar. Bevor Sie auf die Weiterleitungsoption klicken, überlegen Sie zweimal, wo Ihre E-Mail gehostet wird? Handelt es sich um einen privaten Server oder einen Unternehmensserver? Jeder im Unternehmen kann Ihre E-Mail ungesichert senden oder unverschlüsselte Quelle.

3. Legen Sie Ablaufdaten für Ihre Nachrichten fest

Wenn Sie Ihren Posteingang täglich aufräumen, sind Sie sicher, aber wie die meisten Menschen können Sie in Schwierigkeiten geraten, wenn Sie sich nicht die Mühe machen, sie zu löschen . Diese E-Mail ist auch dann noch vorhanden, wenn Sie diese Informationen monatelang jemandem zur Verfügung gestellt haben, der Ihnen Schaden zufügen könnte. Das Setzen eines Ablaufdatums auf Ihre Nachrichten und E-Mails ist also eine weitere sichere Möglichkeit, Ihre E-Mail vor Hackerangriffen zu schützen.

4. Machen Sie sich mit den Nutzungsbedingungen Ihres Dienstanbieters vertraut

Vertrauen Sie nicht blind den Nutzungsbedingungen (AGB) des E-Mail-Anbieters. Was Sie über die Sicherung Ihres E-Mail-Kontos durch die TOS denken, ist nicht wahr. Verlassen Sie sich stattdessen immer auf Ihre erfundenen Sicherheitsregeln.

5. Verschlüsseln Sie Ihre E-Mail

Die letzte, aber sicherlich nicht die geringste Methode in unserer Liste ist die Verschlüsselung Ihrer E-Mails. Eine leistungsstarke Verschlüsselung zum Schutz Ihrer E-Mails ist die E2E-Verschlüsselung. Dabei werden Ihre Nachrichten und Anhänge verschlüsselt, bevor sie Ihren Posteingang verlassen, was die Sicherheit bestätigt. Einige E-Mail-Dienste prov E2E-Verschlüsselung kostenlos, während einige Pakete zu kaufen haben.

Teil.5 Fazit

E-Mail ist eine Plattform, die mit jeder Social-Media-Aktivität verknüpft ist. Es ist illegal, die E-Mails eines Erwachsenen ohne seine Erlaubnis zu lesen. Aber als Eltern oder Leiter einer Organisation ist es legal, die E-Mails Ihrer Untergebenen zu lesen, ohne dass sie informiert werden. Zum Schutz Ihrer E-Mail gibt es viele Methoden, mit denen Sie Hackern aus dem Weg gehen können, die Ihre E-Mails hacken können. Ihre persönlichen Daten sind jedoch genauso wichtig wie Ihre Würde. Behalten Sie also die Dinge unter Ihrer Kontrolle und seien Sie energischer.

Häufig gestellte Fragen

F1. Kann jemand meine E-Mails lesen, ohne dass ich es weiß?

Ja, durch verschiedene Spionage-Apps, die jetzt eingeführt werden, sind E-Mails und andere persönliche Informationen nicht mehr sicher.Wenn Sie den gelesenen oder ungelesenen Status der E-Mails beobachten, können Sie vermuten, dass jemand in Ihr E-Mail-Konto eingedrungen ist.

F2. Wie halte ich meine E-Mail privat?

Nachdem Sie sich bei Ihrem Konto angemeldet haben, klicken Sie links auf "Persönliche Daten". Klicken Sie dann unter der Option "Auswählen, was andere sehen" auf "Über mich". Klicken Sie anschließend auf "Nur Sie oder Ihre Freunde", um Ihr Konto privat zu machen.

F3. Wie können Sie feststellen, ob Ihre E-Mails überwacht werden?

Sie müssen den Status der POP- (Post Office Protocol) und SMTP-Server (Simple Mail Transfer Protocol) überprüfen. Ob es sich um einen lokalen oder Proxy-Server handelt, Ihre E-Mail wird überwacht, wenn es sich um einen Proxy-Server handelt.

F4. Wie blockiere ich den Zugriff auf mein Gmail-Konto?

Ja, das ist möglich Öffnen Sie zunächst die Nachricht der Person, die Sie blockieren möchten, klicken Sie oben rechts auf ein umgedrehtes Dreieck und wählen Sie die Option Blockieren.

F5. Kann jemand Ihre E-Mail nur mit Ihrer E-Mail-Adresse hacken?

Hacker, die Ihre E-Mail-Adresse kennen, können verschiedene Techniken anwenden, um sie zu hacken – Phishing oder der Versuch, Ihr Passwort auf andere Weise zu knacken.

Weitere Artikel wie dieser

Hör auf, dir Sorgen zu machen – starte mit SpyX