Comment vérifier si le téléphone est cloné

Last updated:févr. 28, 2024

Table des matières

Salut, amis smartphones ! Imaginez-vous vous occuper de vos affaires, envoyer par courrier électronique d'adorables vidéos de chats à vos amis ou planifier votre prochain voyage sur votre téléphone. Mais ensuite des choses étranges commencent à se produire : des appels d'inconnus, des frais inattendus sur votre facture ou votre téléphone se comporte un peu bizarrement. Dans la vraie vie, votre téléphone peut être le personnage principal de cette situation de film mystérieux.

Le clonage de téléphone est une menace. N'ayez pas peur de la phrase. Cloner votre téléphone, c'est comme si quelqu'un sournois espionnait vos données personnelles à votre insu.

Que pouvez-vous faire? Considérez ce blog comme votre guide de sécurité des téléphones de super-héros. Le clonage de téléphone sera abordé à l'aide d'astuces simples. Résolvons le mystère !

Partie 1. Comment fonctionne le clonage de téléphone

Le clonage de téléphone est le transfert de données d'un appareil à un autre. Il existe de nombreuses méthodes de clonage. Les gens ont le plus souvent besoin de cloner les données de l'ancien téléphone sur le nouveau téléphone lorsqu'ils changent de téléphone. À l’heure actuelle, il est plus sûr pour les utilisateurs de choisir d’utiliser la méthode officielle.

Cependant, lorsque quelqu'un souhaite cloner votre téléphone et ne veut pas que vous le sachiez, il choisit généralement d'utiliser un outil de clonage tiers. Alors, avec autant de logiciels de clonage sur le marché, comment fonctionnent-ils ?

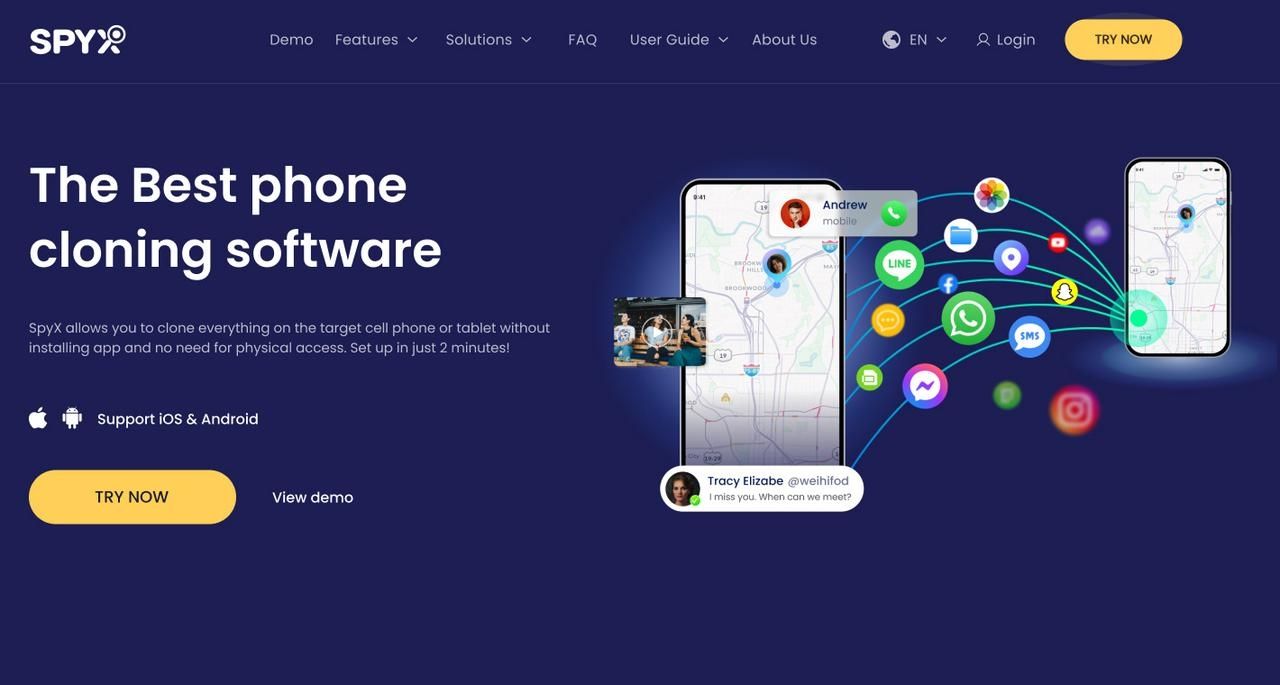

Ensuite, nous prendrons SpyX, l'un des logiciels de clonage les plus populaires du marché, comme exemple pour voir comment il fonctionne et quelles données il peut cloner.

Lecture connexe : Comment mettre en miroir le téléphone de quelqu'un

1.1. Prenons SpyX comme exemple

SpyX est un logiciel de clonage de téléphone mobile tout-en-un. Il utilise diverses solutions de connectivité pour rendre le clonage plus pratique pour les utilisateurs. Pour les utilisateurs iOS, il leur suffit de lier le compte iCloud de l'appareil cible pour réaliser le clonage. Pour les utilisateurs d’Android, ils peuvent soit choisir de lier un compte Google pour cloner des données, soit choisir de télécharger un APK.

Quel que soit le type d'utilisateur que vous êtes, tant que vous utilisez SpyX, les données seront synchronisées en temps réel. Il n'est pas nécessaire de relier l'appareil pour cloner les données, et les données peuvent être synchronisées quotidiennement.

De plus, il fonctionne en mode complètement furtif, c'est-à-dire qu'aucune icône n'apparaîtra sur l'appareil cible, ce qui signifie que si vous utilisez SpyX pour cloner le téléphone de quelqu'un d'autre, il ne le saura pas du tout. SpyX crypte les données transférées sur le téléphone, ce qui les rend difficiles à détecter.

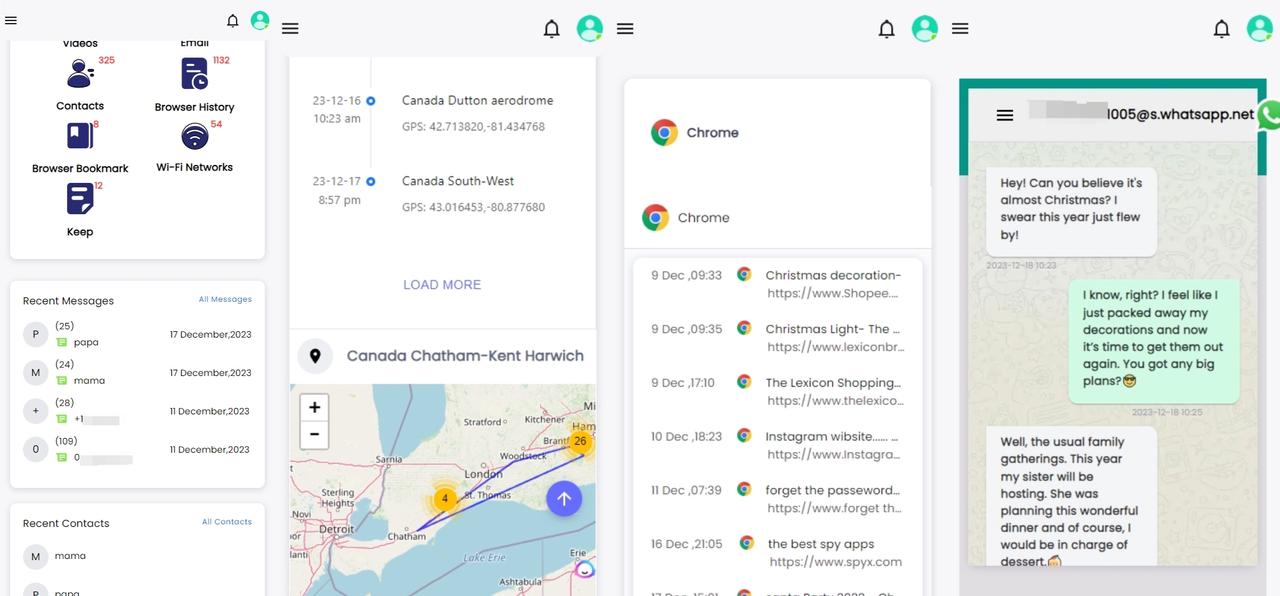

1.2. Quelles données pouvez-vous cloner avec SpyX

SpyX est très puissant, capable de cloner plus de 30 logiciels et de cloner presque tous les contenus logiciels. Je le divise en plusieurs catégories :

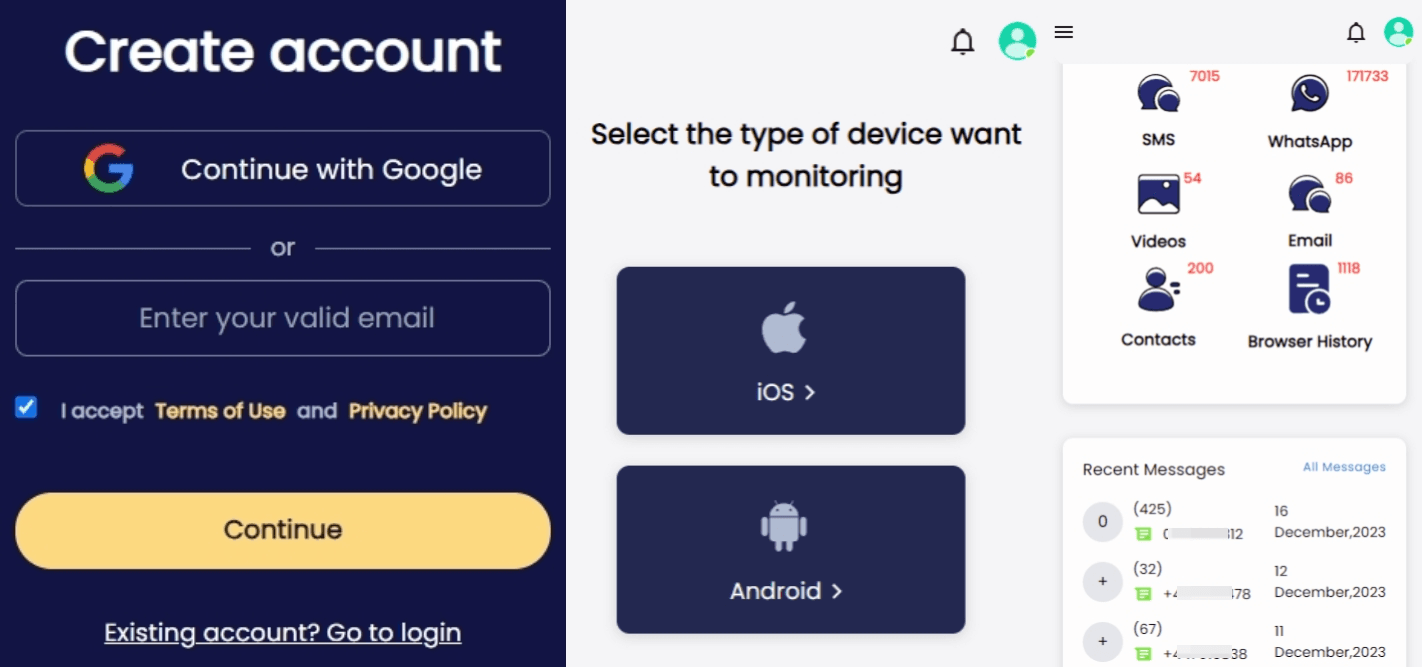

1.3. Comment utiliser SpyX pour cloner un téléphone

Les étapes de fonctionnement de SpyX sont également très simples. Il suffit de 3 étapes pour réaliser le clonage à distance.

Étape 1. Créez un compte gratuit.

Étape 2. Choisissez un appareil iOS/Android que vous souhaitez cloner.

Étape 3. Commencez le clonage.

Lectures complémentaires : Comment cloner un téléphone sans le toucher

Partie 2. Comment savoir si votre téléphone est cloné

Avez-vous déjà eu l'impression que quelqu'un lisait votre journal numérique ? Votre hypothèse est peut-être juste. Résolvons le mystère dans notre série policière numérique : Comment détecter un téléphone cloné ?

- La batterie mystérieuse se vide

Imaginez que la batterie de votre téléphone fait la fête et se vide plus rapidement qu'un « problème technique ». Il s’agit d’un signal d’alarme majeur. Si votre batterie semble courir contre la montre, votre téléphone est peut-être cloné. Le clonage oblige votre téléphone à effectuer des doubles tâches, vidant ainsi sa batterie.

- Utilisation accrue des données

La surveillance de l'utilisation des données est importante en ligne. Imaginez votre forfait de données agissant comme un super-héros mais courant un marathon en marchant. Une augmentation soudaine de l'utilisation des données peut indiquer un clonage sur votre téléphone. Inspectez votre appareil si vos données disparaissent plus rapidement que d’habitude.

- Appels ou SMS mystérieux

Un ami a-t-il déjà mentionné un appel ou un SMS de votre part, mais vous ne l'avez pas fait ? Des numéros de téléphone inconnus apparaissent souvent dans votre historique d'appels ? Les clones peuvent faire parler votre téléphone et envoyer des SMS à votre insu. Regardez votre historique d’appels et de SMS, il peut afficher un cloneur numérique.

- Surchauffe

Surveillez la température de votre téléphone, surtout s'il fait plus chaud que d'habitude. Imaginez que votre téléphone ait de la fièvre sans préavis. Une surchauffe indique généralement un clonage. Les clones travaillent silencieusement en arrière-plan, générant de la chaleur tout en commettant des crimes.

- Retards et échecs des messages texte

La communication est cruciale, mais que se passe-t-il si vos textes disparaissent ? Imaginez que vous envoyez un message en attendant une réponse rapide, mais que votre ami répond des heures plus tard. Le clonage de téléphone pourrait provoquer cette disparition. Les clones peuvent retarder ou faire disparaître les messages, rendant les conversations confuses.

- Des factures de téléphone plus élevées

Les factures de téléphone sont des journaux financiers, mais et si elles devenaient des romans de fiction aux rebondissements surprenants ? Si les coûts de votre téléphone augmentent de manière inattendue, le clone du téléphone peut en être responsable. Examinez ces factures : elles peuvent révéler si le téléphone est cloné.

Partie 3. Quels sont les dangers si votre téléphone est cloné

Le clonage de votre téléphone par un « étranger » peut mettre vos informations privées et vos biens dans un état dangereux, et peut même nuire aux intérêts d'autrui.

- Fuite d'informations personnelles

Si votre téléphone est cloné, vos informations personnelles peuvent être volées, y compris des informations sensibles telles que les contacts, les enregistrements d'appels, les messages texte et les comptes de réseaux sociaux.

- Pertes de propriété

En clonant un numéro de téléphone, les criminels peuvent obtenir des informations personnelles sensibles, telles que des informations de compte bancaire, des numéros d'identification, etc., entraînant ainsi des pertes matérielles.

- Vol d'identité

Utiliser un numéro de téléphone cloné pour usurper votre identité, effectuer une fausse authentification d'identité ou commettre une fraude, nuisant aux intérêts d'autrui et causant de graves pertes à la victime.

- Failles de sécurité

Le clonage de votre téléphone peut également exposer votre appareil à des vulnérabilités de sécurité supplémentaires, vous rendant plus vulnérable aux logiciels malveillants ou aux cyberattaques.

Partie 4. Comment empêcher quelqu'un de cloner votre téléphone

4.1. Arrêtez le clonage de téléphone sur iPhone

Salut les utilisateurs d'iPhone ! Un étranger pénètre dans notre espace personnel, mais comment pouvons-nous le savoir ? Si vous pensez que votre iPhone est surveillé par un logiciel espion en raison d'un clonage, nous vous aiderons à le trouver et à l'arrêter.

- Vérifier le numéro IMEI de votre téléphone

Le numéro IMEI de votre téléphone est comme une empreinte digitale dans le monde numérique. Comparez le numéro IMEI de votre iPhone à celui enregistré auprès de votre fournisseur de réseau pour vérifier le clonage. Pour trouver l'IMEI de votre iPhone, accédez à Paramètres > Général > À propos ou composez le *#06#. Ces chiffres ne correspondent pas, ce qui suggère un clonage.

- Comprendre le comportement du téléphone : signaux d'alarme

Une activité étrange de l'appareil peut indiquer un problème. Méfiez-vous des SMS étranges ou des appels provenant de numéros inconnus, qui peuvent indiquer un clonage de téléphone. La détection de ces indications mineures nécessite de la vigilance.

- Inaccessibilité du téléphone

Une incapacité inattendue de passer ou de recevoir des appels ou des SMS, à l’exclusion des numéros d’urgence, peut être préoccupante. Si vous clonez et activez votre carte SIM sur un autre appareil, le réseau peut attribuer votre numéro à cet appareil, rendant vos services téléphoniques inutilisables.

- Demandes inattendues de redémarrage de l'appareil

Les attaquants peuvent envoyer des SMS non sollicités vous demandant de redémarrer votre téléphone pour acquérir davantage de contrôle sur votre téléphone ou votre carte SIM cloné.

- Activité inhabituelle sur la facture de téléphone

Les numéros inconnus composés ou les frais sur votre compte téléphonique sont préoccupants. Les attaquants peuvent utiliser votre numéro à des fins de fraude ou d'usurpation d'identité, entraînant des frais irréguliers.

- Clonage suspect

4.2. Arrêtez le clonage de téléphone sur Android

Cloner un appareil Android n'est pas simple, mais cela laisse des traces. Les principaux indicateurs indiquant que votre Android a pu être cloné sont répertoriés ci-dessous.

- Perturbations de réception d’appels et de SMS

Les androïdes clonés deviennent des marionnettes liées aux ficelles de quelqu'un d'autre, rompant ainsi la communication. Une baisse rapide des appels et des messages peut indiquer un clonage non autorisé.

Comment vérifier

Demandez à vos amis et à votre famille de vous appeler pour tester.

L’augmentation des appels et des SMS provenant de numéros inconnus peut indiquer un clonage.

- Démasquage des doublons de localisation du téléphone

Une simple astuce de clonage IMEI peut faire apparaître votre téléphone à deux endroits. Utilisez Find My Phone (Android) pour examiner ce phénomène.

Comment vérifier

Utilisez des applications de localisation comme Find My Phone (Android).

La carte peut afficher plusieurs pings, indiquant un périphérique cloné.

- Frais de facture de téléphone inattendus

Vérifiez votre relevé téléphonique pour détecter les dépenses inhabituelles comme l'itinérance internationale ou les abonnements. Des irrégularités de facturation peuvent indiquer un clonage.

Comment vérifier

Vérifiez votre facture de téléphone pour détecter les frais non autorisés.

Vérifiez les frais inhabituels auprès de votre opérateur.

- Des piratages de compte récurrents montrent une intrusion

Des intrusions cohérentes dans Gmail, dans un compte bancaire ou dans d'autres comptes peuvent indiquer un téléphone cloné. Le clonage de téléphone peut permettre des intrusions récurrentes, même si vous avez renforcé vos comptes avec de nouveaux mots de passe et 2FA.

Comment vérifier

Malgré les mises à jour de sécurité, vérifiez les comptes pour tout accès non autorisé.

Gardez à l’esprit le clonage Android si vos comptes sont compromis.

- Messages de mise à jour SIM : alerte inattendue

La présence d'un avis « SIM mise à jour » sans aucun changement de téléphone ou de compte est suspecte. Certaines méthodes de clonage peuvent entraîner l'apparition de ce message, indiquant une activité non autorisée de l'appareil.

Comment vérifier

Surveillez les messages inattendus « SIM mise à jour ».

Le clonage peut avoir lieu s'il n'y a eu aucune modification récente.

- Demandes de redémarrage par SMS : une activation secrète

Les SMS inattendus vous invitant à redémarrer votre Android peuvent être une astuce des criminels pour activer une carte SIM clonée. Vous pouvez l’activer involontairement en répondant.

Comment vérifier

Attention aux redémarrages inattendus.

Si vous avez répondu à ces demandes, contactez votre opérateur pour le remplacement de la carte SIM.

Partie 5. Comment vous protéger du clonage

À l’ère du numérique où les téléphones sont essentiels, les protéger contre le clonage est crucial. Voici six étapes pour protéger votre téléphone contre tout accès non autorisé.

- Utilisez des mots de passe forts

Utilisez des mots de passe forts et une reconnaissance d'empreintes digitales ou de visage pour déverrouiller. Cela empêche les attaquants et améliore la protection pour empêcher tout accès non autorisé.

- Activer 2FA : Double Défense

L'authentification à deux facteurs est essentielle pour les comptes tels que l'identifiant Apple et la messagerie électronique. Cette étape supplémentaire garantit que même si quelqu'un connaît votre mot de passe, il a besoin d'une vérification supplémentaire, renforçant ainsi la sécurité.

- Vérifiez régulièrement vos factures de téléphone : Vigilance financière

Vérifiez vos factures de téléphone pour déceler des dépenses ou des activités étranges. La découverte précoce des écarts peut empêcher l’exploitation financière des appareils clonés.

- Évitez de cliquer sur des liens suspects : pare-feu numérique

Soyez prudent en ligne. Évitez de cliquer sur des liens douteux et de télécharger des programmes provenant de sources inconnues. Ceux-ci peuvent permettre des attaques de clonage de téléphone.

- Mettre à jour le logiciel du téléphone pour éviter les vulnérabilités

Mettez régulièrement à jour le système d'exploitation de votre téléphone. Ces mises à niveau incluent généralement des correctifs de sécurité pour protéger votre appareil contre le clonage.

- Chiffrer les données sensibles

Cryptez les données téléphoniques cruciales. Les données cryptées rendent difficile l’accès non autorisé ou le clonage, ajoutant ainsi une couche de défense.

- Méfiez-vous des messages inattendus ou des demandes de redémarrage

Recevez des messages inattendus ou des demandes de redémarrage du téléphone avec prudence. Les attaquants peuvent utiliser de telles méthodes pour cloner. Avant d'agir, vérifiez la véracité de ces messages.

- Vérifiez régulièrement les emplacements en double

Vérifiez régulièrement les paramètres de localisation de votre téléphone et Find My Phone pour détecter les emplacements en double. Cela peut indiquer des tentatives de clonage, vous permettant d'intervenir rapidement.

Partie 6. Conclusion

Le potentiel du clonage de téléphones devient une préoccupation majeure à mesure que nous manipulons les smartphones et notre vie personnelle et numérique. Comprendre les aspects subtils du clonage potentiel est crucial à une époque où nos appareils contiennent nos données les plus privées.

Ce guide de détective numérique exhaustif comprend les signaux complexes qui pourraient suggérer le clonage de téléphone, depuis l'épuisement brutal de la batterie qui indique la charge de travail secrète d'un appareil jusqu'aux retards mystérieux des messages texte qui font douter les utilisateurs de leur communication numérique. Le guide va au-delà de la détection, offrant aux utilisateurs d’iPhone et d’Android des mesures complètes de prévention du clonage.

Dans cet article, nous clarifions les dommages potentiels causés par le clonage de téléphones et de numéros de téléphone et proposons des mesures de protection contre le clonage de téléphones. Pour cela, il est recommandé d’utiliser des mots de passe forts, une authentification à deux facteurs et une surveillance minutieuse des factures de téléphone pour détecter tout signe d’accès non autorisé.

En jouant le rôle de détectives numériques dotés de connaissances et d'actions préventives, vous pouvez protéger fermement votre identité numérique et protéger leurs téléphones portables des menaces et des mystères cachés.

Partie 7. FAQs

Pourquoi quelqu’un clonerait-il un téléphone ?

Le clonage de téléphone est souvent effectué pour des motifs malveillants, donnant un accès non autorisé aux données personnelles, aux messages et à l'historique des appels. Les cloneurs peuvent voler des identités, exploiter des données financières ou commettre des fraudes. Cela peut être fait à des fins d'espionnage ou pour surveiller secrètement les conversations de la cible.

Le clone de téléphone transfère-t-il toutes les données ?

Oui, le clonage de téléphone inclut la copie du téléphone cible et le transfert de toutes les données vers celui-ci. Cela inclut l'historique des appels, les messages texte, les numéros de téléphone, les photographies, les applications et autres données de l'appareil. Il copie le contenu de chaque téléphone.

Le téléphone clone a-t-il besoin du Wi-Fi ?

La plupart des clonages de téléphones ne nécessitent pas de Wi-Fi. Le clonage de la carte SIM ou l'accès physique peuvent cloner un appareil. Cependant, les méthodes de clonage complexes peuvent nécessiter une connexion Internet pour télécharger et installer le logiciel.

Combien de temps prend le clonage de téléphone ?

Le temps de clonage du téléphone dépend de la méthode et de la complexité. Les solutions logicielles plus complexes peuvent prendre plus de temps que le clonage de carte SIM. Le clonage prend de quelques minutes à plusieurs heures, selon la quantité de données envoyées.

Quel est le code pour vérifier si le téléphone est cloné ?

Il n’existe pas de code universel pour détecter les téléphones clonés. Les utilisateurs peuvent rechercher des activités étranges comme une décharge élevée de la batterie, des messages texte inattendus ou des appels inconnus pour détecter le clonage. Surveillez votre facture de téléphone pour détecter les frais non autorisés ou les irrégularités afin de découvrir indirectement les efforts de clonage. Contactez votre fournisseur de services mobiles si une activité inhabituelle est détectée.

Plus d'articles comme celui-ci

Cessez de vous inquiéter en utilisant SpyX