Trace iCloud : Conseils de protection et guide de récupération

Last updated:3月 25, 2025

Table des matières

Vous avez une vision inconfortable du bien-être de votre compte iCloud ? La quantité de dangers sur Internet augmente, vous devez donc améliorer vos protections informatiques contre les agresseurs potentiels. Imaginez recevoir un message stressant indiquant que quelqu'un s'introduit dans votre iCloud.

Pourtant, asseyez-vous et détendez-vous ! Cet article traite de nombreuses façons bien connues pour les programmeurs d'accéder à iCloud. Il vous explique également si votre compte est piraté et comment le protéger. Partez en voyage pour protéger votre lieu de sécurité informatisé et empêcher les autres d'y accéder.

Partie 1. Qu'est-ce que le hack iCloud

« iCloud hack » implique que quelqu'un a accédé à votre dossier sans votre consentement. Les fauteurs de troubles peuvent intervenir de plusieurs manières, par exemple via des ouvertures de sécurité, des astuces et des applications d'espionnage.

Si quelqu'un accède à votre compte iCloud, il peut prendre vos documents, photos et informations confidentielles.

Qu’est-ce qui pourrait mal tourner si quelqu’un accède à iCloud ? Quelqu'un pourrait s'introduire par effraction dans votre maison, prendre votre nom ou vous faire perdre de l'argent. Vous voulez vraiment comprendre comment les hacks iCloud fonctionnent pour protéger vos enregistrements et les subtilités mystérieuses.

Partie 2. 4 façons courantes par lesquelles les pirates piratent le compte iCloud

Dans cette section, je discuterai des quatre méthodes les plus couramment utilisées par les pirates pour accéder aux comptes iCloud, en me concentrant sur les applications d'espionnage comme étant la plus difficile à défendre. Je fournirai également des explications détaillées sur les trois autres méthodes pour vous aider à mieux comprendre les hacks iCloud.

Voie 1. Applications d'espionnage

Les programmeurs utilisent des applications d'espionnage, autrement appelées logiciels espions, pour accéder aux comptes iCloud des individus sans leur consentement. Ces types d'applications dangereuses s'installent sur les gadgets sans les informations du client et commencent à fonctionner. Cela permet aux programmeurs de garder un œil sur le gadget et de récupérer des données privées. Pour comprendre comment fonctionnent les applications d'espionnage, quelles sont leurs fonctionnalités et comment les utiliser, ceci est une aide idéale pour vous.

Qu'est-ce qu'une application d'espionnage

Les applications d'espionnage ont d'abord été créées pour de bonnes raisons, comme la surveillance des ouvriers ou des enfants. Cependant, les programmeurs les impliquent de plus en plus pour des choses terribles. Vous pouvez astucieusement installer ces applications sur des PC, des tablettes, des téléphones et différents appareils afin que d'autres puissent les surveiller et prendre leurs informations.

Comment fonctionne une application d'espionnage

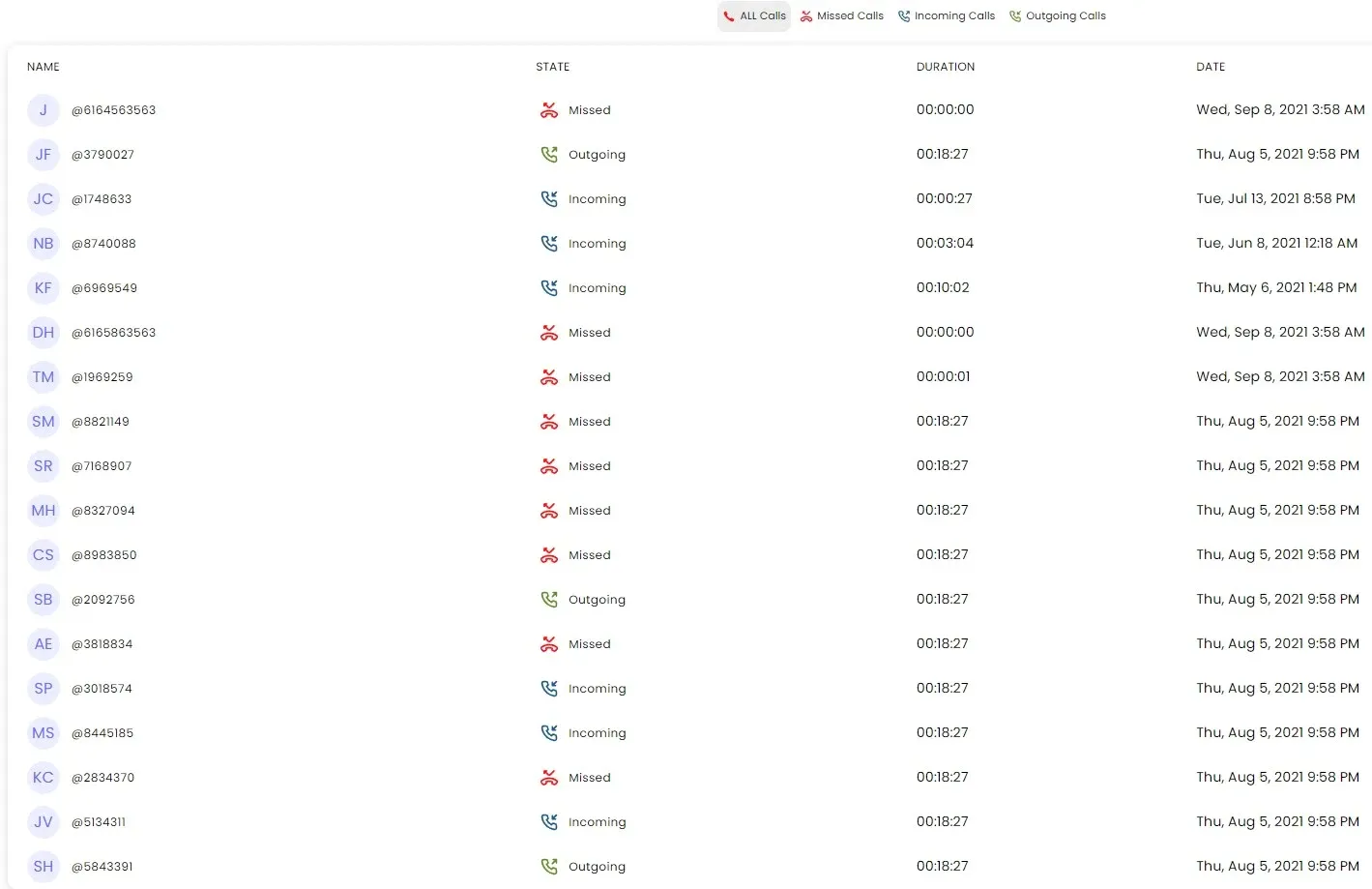

Une fois qu'une application se trouve sur un gadget surveillé, elle fonctionne en coulisses sans que le propriétaire de ce gadget ne la surveille. Il peut accéder aux journaux d'appels , aux messages instantanés, à la base Web, à votre zone GPS et à votre activité de divertissement virtuel, entre autres choses. Les données sont ensuite expédiées depuis un serveur vers un meilleur endroit supervisé par les programmeurs. Au cas où quelqu'un piraterait l'ordinateur, il pourrait voir les données via un écran électronique ou une application portable.

Caractéristiques des applications d'espionnage

De nombreuses applications d'espionnage sont conçues pour aider les programmeurs à faire ce qu'ils doivent faire. Voici quelques éléments similaires :

Lorsque vous utilisez des applications d'espionnage, vous pouvez enregistrer à la fois les appels entrants et actifs, ainsi que les subtilités peuvent imaginer l'heure et la durée de l'appel. Message texte suivant : même s'ils sont effacés, ils peuvent dans tous les cas parcourir et enregistrer les messages instantanés envoyés et obtenu par le gadget objectif.

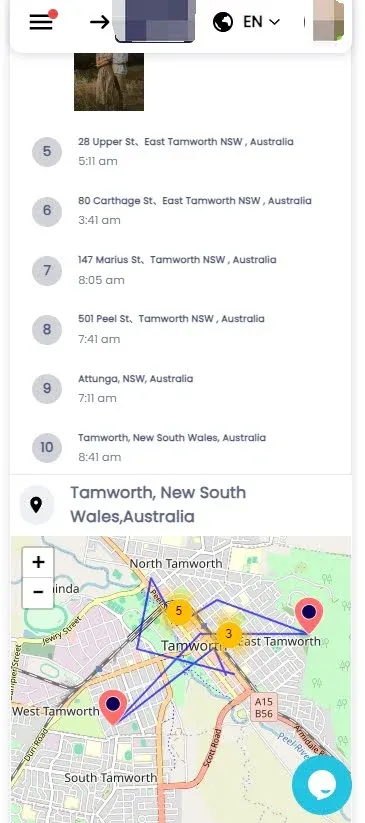

Les applications d'espionnage peuvent utiliser le GPS pour savoir en permanence où se trouve le gadget, permettant ainsi aux programmeurs de surveiller ce que fait le client.

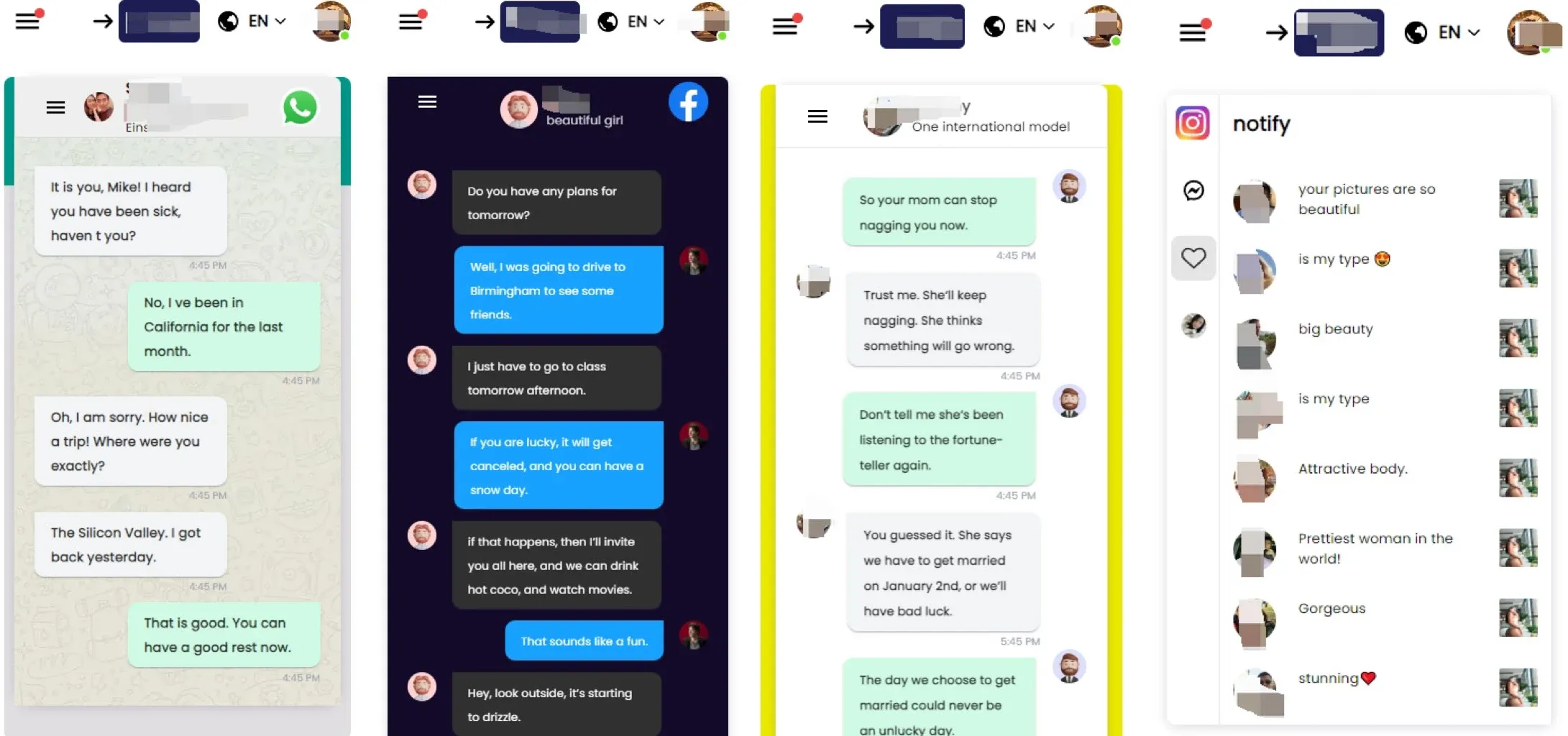

Les personnes qui vous suivent sur Facebook , Instagram, WhatsApp et Snapchat peuvent voir vos publications, visites, photos et autres activités sur ces sites.

Les enregistreurs de frappe de certaines des applications secrètes les plus remarquables enregistrent chaque clic sur le gadget. Il contient des informations privées, telles que des noms d'utilisateur, des mots de passe, et ce n'est que la pointe de l'iceberg.

Étapes d'utilisation des applications d'espionnage

L’utilisation d’un logiciel espion téléphonique implique généralement l’achat et le téléchargement du logiciel sur l’appareil cible. Une fois installé, le logiciel espion peut être consulté et contrôlé à distance par la personne qui l'a installé.

L'opérateur du logiciel espion peut afficher, suivre et stocker les activités des utilisateurs et les données des appareils ciblés, notamment les journaux d'appels, les messages texte, l'historique de navigation, la localisation GPS, etc., à l'insu ou sans le consentement de l'utilisateur.

Ce type de logiciel est souvent utilisé pour la surveillance parentale, la surveillance des employés ou, dans des cas plus néfastes, pour espionner des individus à leur insu.

Voie 2. Attaques de phishing

Des individus proposent leurs données de connexion iCloud lorsqu’ils reçoivent de faux messages ou visitent des sites contrefaits. Les cybercriminels envoient des messages contrefaits qui semblent provenir d'Apple ou d'une coopérative spécialisée notable. Les messages contiennent des documents ou des connexions contrefaits. Il existe une astuce qui permet aux clients d'être trompés et leur nom d'utilisateur et leur clé secrète iCloud sont enregistrés lorsqu'ils les saisissent sur des écrans de connexion contrefaits.

Voie 3. Attaques de puissance bête

Ils continuent d’essayer de se connecter jusqu’à ce qu’ils mettent le doigt sur la tête. Nous appelons cela une attaque de pouvoir sauvage. Ces instruments vous permettent de penser et d'évaluer immédiatement plusieurs milliers, voire un grand nombre de mots de passe potentiels. Lorsqu'elle est utilisée comme piratage, la puissance sauvage fonctionne mieux sur les mots de passe faibles ou faciles à comprendre. Assurez-vous que vos mots de passe sont solides et difficiles à comprendre pour vos comptes iCloud.

Voie 4. Faiblesses de sécurité

Les programmeurs peuvent accéder aux dossiers des individus sans leur consentement au cas où iCloud ou les administrations qui l'utilisent ne disposent pas d'une bonne assurance. Ces ouvertures peuvent apparaître en raison de la façon dont la sécurité est configurée hors base, de bugs de programmation ou de paramètres qui ne semblent pas corrects. Les criminels peuvent accéder aux comptes iCloud s’ils trouvent et utilisent ces ouvertures de sécurité. Si vous restez au courant des dernières nouveautés, apportez des modifications à la sécurité et faites régulièrement attention aux choses, quelqu'un est moins enclin à utiliser une ouverture de sécurité contre vous.

Pour le dire clairement, vous voulez savoir comment les programmeurs accèdent généralement aux enregistrements iCloud pour assurer la sécurité des vôtres. De mauvaises personnes voudront en fait avoir la possibilité d'accéder à votre compte iCloud sans votre autorisation, à condition que vous connaissiez les dangers et que vous fassiez tout ce qu'il faut pour le protéger. Cela protégera vos données confidentielles et vos éléments avancés.

Partie 3. Signes que votre compte iCloud pourrait être piraté

Pensez-vous que quelqu'un a accédé à votre compte iCloud ? Faites attention à ces choses.

● Accès non approuvé :

Vous n'avez donné à personne l'accès à votre compte iCloud, ce qui indique clairement qu'il a été piraté. Si vous ne parvenez pas à vous connecter ou si les gadgets connectés à votre compte iCloud fonctionnent correctement, quelqu'un est probablement entré sans votre consentement.

● Messages ou messages douteux :

En supposant que quelqu'un accède à votre compte iCloud, il enverra fréquemment des messages ou des notes contrefaits aux personnes figurant dans votre carnet de localisation. En supposant que votre famille ou vos compagnons disent avoir reçu des messages étranges ou des messages de votre dossier que vous n'avez pas envoyés, il est presque certain que quelqu'un est entré sans votre autorisation.

● Changements inexpliqués :

Dans le cas où votre mot secret, vos questions de sécurité ou votre adresse e-mail de renfort changent pour des raisons inconnues, quelqu'un a modifié les paramètres de votre compte iCloud. Ils pourraient modifier ces paramètres pour surveiller votre dossier et rendre impossible votre reconnexion.

● Informations manquantes ou effacées :

Vous pourriez avoir perdu des enregistrements iCloud, des photographies ou différentes choses. Quelqu'un pourrait modifier ou supprimer des données privées de votre dossier sans votre avis. Dans ce sens, ils se sentiraient perdus et ouverts à la souffrance.

● Action de gadget douteuse :

En supposant que les appareils auxquels vous êtes connecté font des choses anormales, comme planter ou fonctionner progressivement, ou au contraire en supposant qu'ils affichent des messages bizarres, vous devriez les examiner. Quelque chose d'horrible peut se produire dans les coulisses et mettre sérieusement en danger votre gadget si ces choses se produisent.

● Utilisation étendue des informations :

Quelqu'un pourrait accéder à votre compte iCloud et envoyer ou stocker une tonne d'informations. Cela ferait augmenter de nulle part l’utilisation de vos informations. Une grande quantité de données pourrait être utilisée sans explication évidente. Vérifiez si une autre personne utilise votre dossier simultanément.

● Verrouillages ou suspensions de compte :

Votre identifiant Apple peut être brièvement verrouillé ou suspendu si Apple détecte des tentatives étranges de connexion ou un comportement qui ne devrait pas se produire. Si vous recevez des SMS indiquant que votre dossier n'est pas sécurisé ou que vous ne pouvez pas accéder à votre compte iCloud, vous devez rechercher d'autant plus attentivement les indices de piratage.

Partie 4. La méthode la plus efficace pour protéger votre iCloud des piratages

Pour protéger vos informations délicates et la sécurité Web, vous devez protéger votre compte iCloud. Pour protéger votre iCloud des programmeurs, voici quelques mesures que vous pouvez faire dès maintenant :

● Autoriser la vérification à deux variables (2FA) :

Pour accéder à votre compte iCloud, vous avez besoin de deux méthodes pour prouver votre identité : votre clé secrète et un code envoyé depuis votre téléphone. C'est actuellement bien mieux. Quelqu'un pourrait entrer, même s'il connaît ou non votre mot secret, à condition que vous le lui permettiez ; c'est 2FA.

● Utilisez des mots de passe solides :

Les personnes qui souhaitent pirater votre compte iCloud auront du mal à supposer que vous utilisiez des mots de passe solides et uniques. Vous n'avez pas besoin d'utiliser des dates, des expressions notables ou des mots de bibliothèque. Pour rendre le tri beaucoup plus difficile, utilisez un mélange de lettres, de chiffres et de caractères extraordinaires de toutes formes et tailles.

● Mettez systématiquement à jour les mots de passe :

Les particuliers n'auront pas la possibilité d'accéder à votre compte iCloud sans votre consentement à condition que vous modifiiez fréquemment votre phrase secrète. Vous pouvez utiliser des appareils pour vous aider à créer des mots de passe sécurisés et à les mémoriser. Vous devez également modifier vos mots de passe immédiatement si vous pensez que quelqu'un a piraté votre compte ou fait quelque chose de bizarre.

● Faites attention aux tentatives de phishing :

N'ouvrez pas de connexions et n'enregistrez pas d'enregistrements dans des messages, des messages ou des avertissements qui demandent des données individuelles ou pensent que vous devez vous connecter à votre compte iCloud. Méfiez-vous des astuces et vérifiez les textes avant de faire quoi que ce soit.

● Gardez la programmation à jour :

Il est essentiel de disposer en permanence des derniers correctifs de sécurité et rapports de programmation sur l'ensemble de vos appareils, systèmes d'exploitation et applications qui utilisent iCloud. Rester au courant des progressions de Mac est essentiel pour corriger les bugs connus et empêcher les programmeurs d'utiliser votre PC.

● Mouvement d'enregistrement d'écran :

Il se peut que des choses se produisent avec votre compte iCloud que vous n'avez pas faites ou modifiées. Pour vous en assurer, examinez attentivement vos paramètres d'enregistrement et procédez constamment. Faites attention à ce que vous avez fait, aux gadgets connectés et à vos données de connexion. Cela vous aidera à trouver et à corriger rapidement tout risque de sécurité imaginable.

● Utiliser des gadgets et des organisations fiables :

Les programmeurs peuvent éventuellement voir ou obtenir vos mots de passe si vous vous connectez à votre compte iCloud sur une organisation Wi-Fi publique ou gratuite. En supposant que vous utilisez uniquement des gadgets et des interfaces Web sécurisés, personne ne voudra accéder à votre dossier sans votre consentement.

● Renseignez-vous sur les pratiques de sécurité :

Découvrez comment protéger votre compte iCloud de la manière la plus efficace possible à mesure que de nouveaux dangers apparaissent. Réalisez des cascades de piratage, des astuces de contrefaçon et la sécurité Web. Cela rendra douteux que quelqu'un vous pirate ou piratera vos proches.

Partie 5. Que faire si votre iCloud est piraté

Quelqu'un s'est introduit dans votre compte iCloud. C'est terrifiant à imaginer, mais vous devez agir rapidement pour mettre fin aux dégâts et surveiller votre dossier. Ces mesures doivent être prises si vous pensez que quelqu'un a accédé à votre iCloud :

● Changez votre phrase secrète :

C’est le moment idéal pour changer votre mot secret iCloud. Faites-le maintenant pour réussir. Essayez de ne pas impliquer un mot secret similaire dans plus d’un enregistrement. Créez des points forts majeurs pour un domaine qui n'a jamais été utilisé. En supposant que vous fassiez cela, aucune autre personne ne voudra accéder à votre dossier sans votre autorisation. C’est maintenant l’occasion idéale de changer votre clé secrète.

● Renforcez la validation à deux composants (2FA) :

La confirmation à deux facteurs (2FA) doit être activée pour votre compte iCloud si ce n'est pas le cas maintenant. Avec 2FA, vous voulez vraiment autre chose que votre phrase secrète pour montrer quelle est votre identité. Comme méthode supplémentaire pour montrer votre identité, vous pouvez obtenir un code sur votre téléphone. Cela permet de garantir que personne ne puisse entrer sans votre autorisation, qu'il connaisse ou non votre mot secret.

● Examinez vos mouvements d'enregistrement :

Votre enregistrement et vos paramètres iCloud ont peut-être été consultés ou modifiés par une autre personne. Vérifiez-les fréquemment pour vous en assurer. Vérifiez si votre enregistrement est connecté à des appareils inhabituels dans le cas où vous venez de vous connecter. Assurez-vous qu'aucun de vos paramètres de sécurité ou paramètres n'a été modifié d'une manière qui ne soit pas vérifiée.

● Contactez le support Apple :

Lorsque vous soupçonnez que quelqu'un a pénétré par effraction dans votre compte iCloud, vous devez trouver de l'aide. Pour protéger votre dossier, les représentants Apple peuvent vous aider, enquêter sur tout mouvement bizarre et vous donner des conseils sur la méthode la plus efficace pour reprendre le contrôle de votre dossier.

● Éliminez les gadgets non approuvés :

Jetez immédiatement tous les gadgets associés à votre compte iCloud. Pour ce faire, accédez aux paramètres de votre enregistrement iCloud et bloquez tous les gadgets dont vous n'avez pas la moindre idée ou dont vous n'avez pas confiance.

● Filtrez vos dossiers :

Examinez vos différents appareils et enregistrements en ligne pour vérifier s'ils sont divertissants ou s'ils supposent que quelqu'un y accède sans votre récompense. Des individus terribles pourraient tenter d'impliquer des défauts dans plus d'un enregistrement, vous devez donc connaître et être responsable de votre vie sur le Web.

● Instruisez-vous :

Découvrez les piratages, les dispositifs de contrefaçon et les moyens les plus sécurisés de conserver vos données. Restez informé des nouveaux risques de sécurité et faites tout ce qui est en votre pouvoir pour les arrêter avant qu'ils ne surviennent. Cela réduira votre risque d’être piraté.

Partie 6. Prévenir les futurs hacks iCloud

Pour protéger votre compte iCloud des programmeurs, vous devez continuellement faire attention. Les éléments qui l'accompagnent sont importants pour empêcher les autres d'accéder à votre dossier :

● Mettre régulièrement à jour les mots de passe :

Vous devez modifier fréquemment votre mot secret iCloud en supposant que vous en utilisez un similaire pour plusieurs enregistrements. Les programmeurs créeront des souvenirs plus difficiles en cassant des mots de passe solides composés d'un mélange de lettres, de chiffres et de caractères uniques.

● Autoriser la vérification à deux variables (2FA ) :

Pour rendre votre compte iCloud beaucoup plus sécurisé, assurez-vous que l'assurance à deux facteurs est activée. Quelqu'un qui a besoin d'accéder à votre dossier aura besoin à la fois de votre mot secret et d'un code de confirmation à deux facteurs.

● Soyez attentif aux tentatives de phishing :

Les paramètres régionaux, les messages ou les messages demandant vos données de connexion iCloud ne devraient pas pouvoir les obtenir de votre part. Les personnes qui ont besoin de récupérer vos données pourraient tenter de les obtenir lorsque vous cliquez sur des connexions bizarres ou téléchargez des documents provenant de personnes dont vous n'avez aucune idée.

● Gardez la programmation à jour :

Assurez-vous que l'intégralité des gadgets, applications et cadres de travail que vous utilisez avec iCloud disposent des derniers correctifs et modifications de sécurité. Cela vous protège des ouvertures connues dans votre sécurité que les programmeurs pourraient utiliser.

● Action d'enregistrement d'écran :

Vérifiez systématiquement vos paramètres iCloud et la manière dont il tente de vérifier si vous avez déployé des améliorations ou des mouvements que vous n'aviez pas l'intention de faire. Surveillez les gadgets que vous avez connectés, vos données de connexion et ce que vous avez fait récemment pour rester en sécurité.

● Utiliser des organisations de confiance :

Les clients qui s'interfacent avec un réseau Wi-Fi public ou instable alors qu'ils sont connectés à iCloud pourraient éventuellement voir ou obtenir vos mots de passe. Par la suite, tout le monde aura besoin de votre autorisation pour accéder à votre dossier. Sur le Web, utilisez des connexions et des organisations protégées.

● Instruisez-vous :

Les risques Web les plus récents et les moyens les plus idéaux de protéger votre compte iCloud sont expliqués ici. Les programmeurs et les hackers font de nombreuses victimes. Les programmeurs sont obligés de cibler les personnes qui sont quelque peu familiarisées avec ces choses.

Partie 7. FAQ sur le piratage iCloud

T1. Quelqu'un pourrait-il à tout moment pirater mon compte iCloud ?

Les programmeurs, les personnes qui utilisent le pouvoir ou les personnes qui recherchent des failles de sécurité pourraient accéder à votre compte iCloud sans que vous le sachiez.

Q2. Comment puis-je savoir si mon compte iCloud a été piraté ?

Un programmeur a accédé à votre compte iCloud dans le cas où quelqu'un compose ou reçoit des messages étranges ou des messages de votre enregistrement, modifie vos paramètres d'enregistrement d'une manière que vous ne pouvez pas comprendre, efface des informations ou fait agir votre gadget de manière inhabituelle. manière.

Q3. Comment devrais-je réagir en supposant que je soupçonne que mon compte iCloud a été piraté ?

Faudrait-il que vous soupçonniez que quelqu'un a accédé à votre compte iCloud, vous devriez rapidement modifier votre phrase secrète, activer la vérification à deux facteurs, explorer comment votre compte a été géré, supprimer tous les appareils qui ne devraient pas être là, et contactez Apple Backing pour obtenir de l’aide.

Q4. Comment puis-je prévenir de futurs piratages sur mon compte iCloud ?

Pour protéger votre PC, utilisez constamment la connexion à deux facteurs, assurez-vous que votre produit est exceptionnel, surveillez votre historique, associez-vous simplement aux réseaux que vous connaissez et renseignez-vous sur les mesures les plus récentes.

Q5. Est-il protégé de stocker des données délicates sur iCloud ?

Utilisez des mots de passe solides, activez la confirmation à deux facteurs et connaissez les dangers, que iCloud protège ou non vos informations.

Partie 8. Conclusion

Les programmeurs ne devraient pas être prêts à accéder à votre compte iCloud et à récupérer vos informations importantes. Il est peu probable que quelqu'un accède à votre dossier sans votre autorisation, à condition que vous utilisiez des mots de passe solides, que vous activiez la vérification à deux facteurs et que vous méfiiez des astuces.

Modifiez fréquemment vos mots de passe iCloud et découvrez comment protéger votre dossier. Assurez-vous simplement que votre programme est fiable et exceptionnel. Être prudent et prudent en permanence est important pour une grande assurance. Vous pouvez vous reposer tranquillement le soir en sachant que de mauvaises personnes ne peuvent pas accéder à vos tâches avancées.

Plus d'articles comme celui-ci

Cessez de vous inquiéter en utilisant SpyX