So überprüfen Sie, ob das Telefon geklont ist

Last updated:fev 28, 2024

Inhaltsverzeichnis

Hallo, Smartphone-Freunde! Stellen Sie sich vor, Sie kümmern sich um Ihre Angelegenheiten, verschicken entzückende Katzenvideos per E-Mail an Freunde oder planen Ihre nächste Reise auf Ihrem Telefon. Doch dann passieren seltsame Dinge – Anrufe von Fremden, unerwartete Belastungen auf Ihrer Rechnung oder ein etwas seltsames Verhalten Ihres Telefons. Im wirklichen Leben könnte Ihr Telefon die Hauptfigur dieser Mystery-Film-Situation sein.

Das Klonen von Telefonen ist eine Bedrohung. Haben Sie keine Angst vor dem Satz. Das Klonen Ihres Telefons ist so, als würde jemand Ihre persönlichen Daten ohne Ihr Wissen ausspionieren.

Was kannst du tun ? Betrachten Sie diesen Blog als Ihren Superhelden-Handy-Sicherheitsleitfaden. Das Klonen von Telefonen wird anhand einfacher Tricks besprochen. Lasst uns das Rätsel lösen!

Teil 1. Wie das Klonen von Telefonen funktioniert

Unter Telefonklonen versteht man die Übertragung von Daten von einem Gerät auf ein anderes. Es gibt viele Methoden zum Klonen. Meistens müssen Menschen die Daten des alten Telefons auf das neue Telefon klonen, wenn sie ihr Telefon wechseln. Derzeit ist es für Benutzer am sichersten, die offizielle Methode zu verwenden.

Wenn jedoch jemand Ihr Telefon klonen möchte und nicht möchte, dass Sie davon erfahren, greift er normalerweise auf ein Klon-Tool eines Drittanbieters zurück. Wie funktionieren sie bei so viel Klonsoftware auf dem Markt?

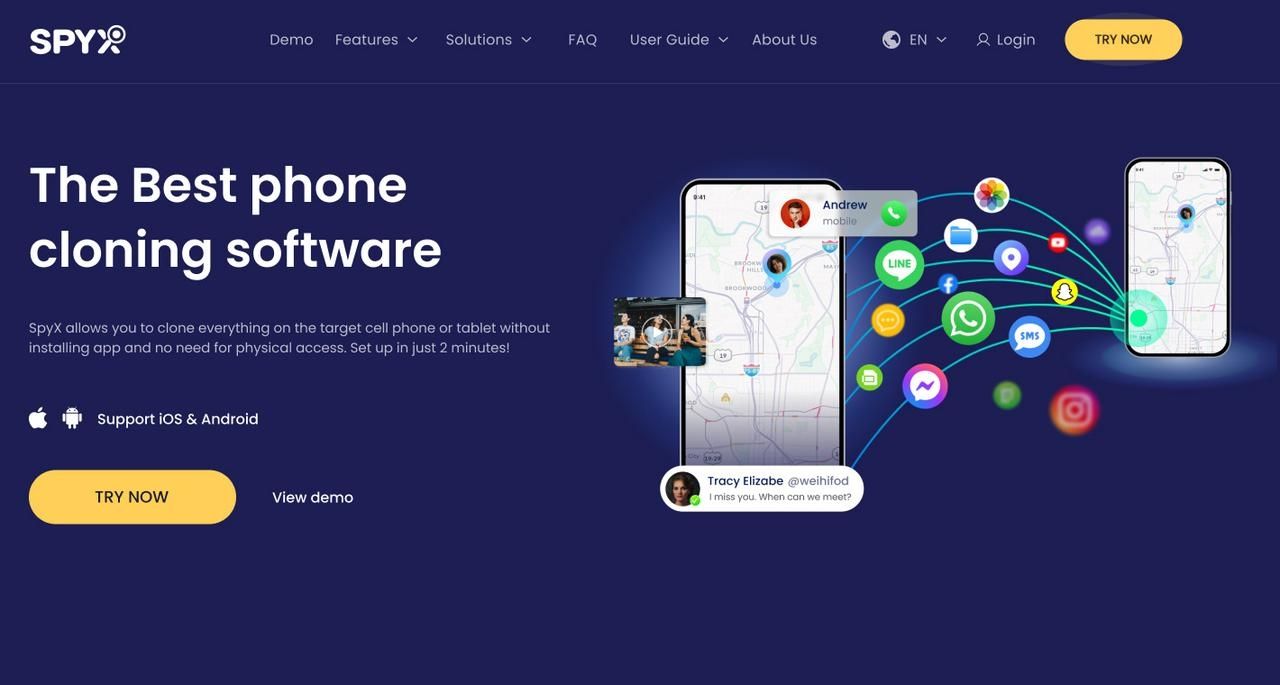

Als nächstes nehmen wir SpyX, eine der beliebtesten Klonsoftware auf dem Markt, als Beispiel, um zu sehen, wie sie funktioniert und welche Daten sie klonen kann.

Lesen Sie zum Thema: So spiegeln Sie das Telefon einer anderen Person

1.1. Nehmen Sie SpyX als Beispiel

SpyX ist eine All-in-One-Software zum Klonen von Mobiltelefonen. Es nutzt eine Vielzahl von Konnektivitätslösungen, um das Klonen für Benutzer komfortabler zu gestalten. iOS-Benutzer müssen lediglich das iCloud-Konto des Zielgeräts binden, um das Klonen durchzuführen. Android-Benutzer können entweder ein Google-Konto an das Klonen von Daten binden oder eine APK herunterladen.

Egal welcher Benutzertyp Sie sind, solange Sie SpyX verwenden, werden die Daten in Echtzeit synchronisiert. Es ist nicht erforderlich, das Gerät erneut zu binden, um die Daten zu klonen, und die Daten können jeden Tag synchronisiert werden.

Darüber hinaus läuft es im kompletten Stealth-Modus, das heißt, es erscheint kein Symbol auf dem Zielgerät, was bedeutet, dass, wenn Sie SpyX verwenden, um das Telefon einer anderen Person zu klonen, dieser es überhaupt nicht weiß. SpyX verschlüsselt die auf dem Telefon übertragenen Daten, was die Erkennung erschwert.

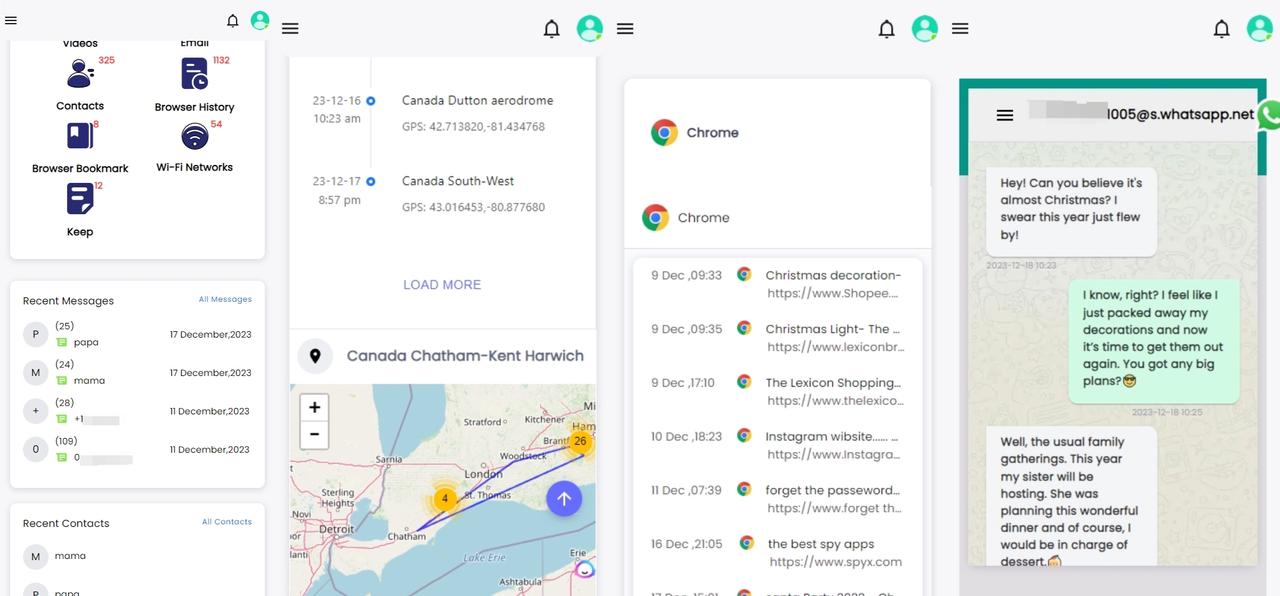

1.2. Welche Daten können Sie mit SpyX klonen

SpyX ist sehr leistungsstark, kann über 30 Software klonen und kann fast alle Softwareinhalte klonen. Ich unterteile es in mehrere Kategorien:

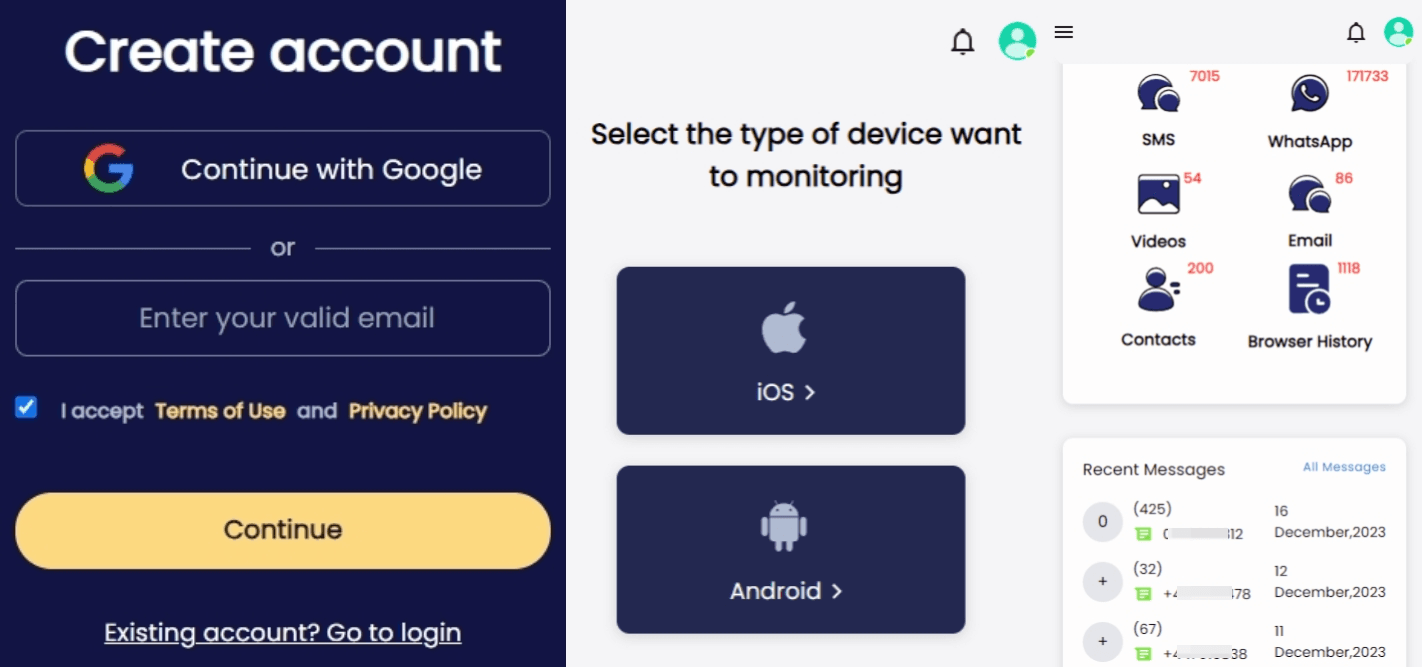

1.3. So verwenden Sie SpyX zum Klonen eines Telefons

Auch die Bedienschritte von SpyX sind sehr einfach. Für das Remote-Klonen sind nur drei Schritte erforderlich.

Schritt 1. Erstellen Sie ein kostenloses Konto.

Schritt 2. Wählen Sie ein iOS-/Android-Gerät aus, das Sie klonen möchten.

Schritt 3. Beginnen Sie mit dem Klonen.

Weiterführende Literatur: So klonen Sie ein Telefon, ohne es zu berühren

Teil 2. So erkennen Sie, ob Ihr Telefon geklont ist

Hatten Sie jemals das Gefühl, dass jemand Ihr digitales Tagebuch liest? Ihre Annahme könnte richtig sein. Lösen wir das Rätsel in unserer digitalen Detektivserie: Wie erkennt man ein geklontes Telefon?

- Die mysteriöse Batterie ist leer

Stellen Sie sich vor, dass der Akku Ihres Telefons schneller leer wird als durch „technische Probleme“. Dies ist ein großes Warnsignal. Wenn Ihr Akku scheinbar gegen die Zeit läuft, ist Ihr Telefon möglicherweise geklont. Durch das Klonen führt Ihr Telefon Doppelschichten aus, wodurch der Akku entladen wird.

- Erhöhte Datennutzung

Die Überwachung der Datennutzung ist online wichtig. Stellen Sie sich vor, Ihr Datentarif verhält sich wie ein Superheld, läuft aber im Gehen einen Marathon. Ein plötzlicher Anstieg der Datennutzung kann auf einen Klon auf Ihrem Telefon hinweisen. Überprüfen Sie Ihr Gerät, wenn Ihre Daten schneller als gewöhnlich verschwinden.

- Geheimnisvolle Anrufe oder Textnachrichten

Hatte schon einmal ein Freund einen Anruf oder eine SMS von Ihnen erwähnt, Sie haben es aber nicht geschafft? In Ihrer Anrufliste tauchen häufig unbekannte Telefonnummern auf? Klone können dazu führen, dass Ihr Telefon spricht und Textnachrichten sendet, ohne dass Sie es bemerken. Sehen Sie sich Ihren Anruf- und SMS-Verlauf an. Möglicherweise wird dort ein digitaler Kloner angezeigt.

- Überhitzung

Überwachen Sie die Temperatur Ihres Telefons, insbesondere wenn es heißer als gewöhnlich ist. Stellen Sie sich vor, Ihr Telefon bekommt ohne Vorankündigung Fieber. Eine Überhitzung weist im Allgemeinen auf ein Klonen hin. Klone arbeiten still im Hintergrund und erzeugen Hitze, während sie Verbrechen begehen.

- Verzögerungen und Ausfälle bei Textnachrichten

Kommunikation ist entscheidend, aber was ist, wenn Ihre Texte verschwinden? Stellen Sie sich vor, Sie senden eine Nachricht und erwarten eine schnelle Antwort, aber Ihr Freund antwortet Stunden später. Das Klonen von Telefonen könnte zu diesem Verschwinden führen. Klone können Nachrichten verzögern oder verschwinden lassen, was Gespräche verwirrend macht.

- Höhere Telefonrechnungen

Telefonrechnungen sind Finanztagebücher, aber was wäre, wenn daraus Romane mit überraschenden Wendungen werden? Wenn Ihre Telefonkosten unerwartet steigen, ist möglicherweise der Telefonklon dafür verantwortlich. Untersuchen Sie diese Rechnungen – sie könnten Aufschluss darüber geben, ob das Telefon geklont wurde.

Teil 3. Welche Gefahren bestehen, wenn Ihr Telefon geklont wird

Das Klonen Ihres Telefons durch einen „Fremden“ kann Ihre privaten Daten und Ihr Eigentum in einen unsicheren Zustand bringen und sogar den Interessen anderer schaden.

- Verlust persönlicher Daten

Wenn Ihr Telefon geklont wird, können Ihre persönlichen Daten gestohlen werden, einschließlich vertraulicher Informationen wie Kontakte, Anrufaufzeichnungen, Textnachrichten und Social-Media-Konten.

- Vermögensschäden

Durch das Klonen einer Telefonnummer können Kriminelle an vertrauliche persönliche Informationen wie Bankkontoinformationen, Ausweisnummern usw. gelangen, was zu Sachschäden führt.

- Identitätsdiebstahl

Die Verwendung einer geklonten Telefonnummer, um sich als Ihre Identität auszugeben, eine falsche Identitätsauthentifizierung durchzuführen oder Betrug zu begehen, wodurch die Interessen anderer geschädigt werden und dem Opfer schwere Verluste entstehen.

- Sicherheitslücken

Das Klonen Ihres Telefons kann Ihr Gerät außerdem zusätzlichen Sicherheitslücken aussetzen, wodurch Sie anfälliger für Malware oder Cyberangriffe werden.

Teil 4. So verhindern Sie, dass jemand Ihr Telefon klont

4.1. Stoppen Sie das Klonen von Telefonen auf dem iPhone

Hallo iPhone-Nutzer! Ein Fremder betritt unseren persönlichen Bereich, aber wie können wir das wissen? Wenn Sie vermuten, dass Ihr iPhone durch das Klonen von Spyware überwacht wird, helfen wir Ihnen, es zu finden und zu stoppen.

- Überprüfen Sie die IMEI-Nummer Ihres Telefons

Die IMEI-Nummer Ihres Telefons ist wie ein Fingerabdruck in der digitalen Welt. Vergleichen Sie die IMEI-Nummer auf Ihrem iPhone mit der bei Ihrem Netzwerkanbieter registrierten, um zu prüfen, ob es geklont wurde. Um die IMEI Ihres iPhones zu finden, gehen Sie zu Einstellungen > Allgemein > Info oder wählen Sie *#06#. Diese Zahlen stimmen nicht überein, was auf ein Klonen hindeutet.

- Telefonverhalten verstehen: Warnsignale

Eine seltsame Geräteaktivität kann auf ein Problem hinweisen. Hüten Sie sich vor seltsamen Textnachrichten oder Anrufen von unbekannten Nummern, die auf das Klonen von Telefonen hinweisen können. Das Erkennen dieser geringfügigen Anzeichen erfordert Wachsamkeit.

- Telefon-Unzugänglichkeit

Die unerwartete Unfähigkeit, Anrufe oder SMS zu tätigen oder zu empfangen, mit Ausnahme von Notrufnummern, kann besorgniserregend sein. Wenn Sie Ihre SIM-Karte in einem anderen Gerät klonen und aktivieren, weist das Netzwerk möglicherweise Ihre Nummer diesem Gerät zu, wodurch Ihre Telefondienste nicht mehr funktionsfähig sind.

- Unerwartete Geräteneustartanforderungen

Angreifer senden möglicherweise unaufgefordert Textnachrichten mit der Aufforderung, Ihr Telefon neu zu starten, um mehr Kontrolle über Ihr geklontes Telefon oder Ihre SIM-Karte zu erlangen.

- Ungewöhnliche Telefonrechnungsaktivität

Unbekannte gewählte Nummern oder Gebühren auf Ihrem Telefonkonto geben Anlass zur Sorge. Angreifer können Ihre Nummer für Betrug oder Identitätsdiebstahl missbrauchen, was zu unregelmäßigen Gebühren führen kann.

- Verdacht auf Klonen

4.2. Stoppen Sie das Klonen von Telefonen auf Android

Das Klonen eines Android-Geräts ist nicht einfach, hinterlässt jedoch Spuren. Die wichtigsten Indikatoren dafür, dass Ihr Android-Gerät möglicherweise geklont wurde, sind unten aufgeführt.

- Störungen des Anruf- und SMS-Empfangs

Geklonte Androiden werden zu Marionetten in den Fängen anderer und unterbrechen die Kommunikation. Ein schneller Rückgang der Anrufe und Nachrichten kann ein Hinweis auf unbefugtes Klonen sein.

Wie zu überprüfen

Bitten Sie Freunde und Familie, Sie zum Testen anzurufen.

Zunehmende Anrufe und Textnachrichten von unbekannten Nummern können auf das Klonen hinweisen.

- Telefonstandort-Duplikate werden entlarvt

Ein einfacher IMEI-Klontrick kann dazu führen, dass Ihr Telefon an zwei Stellen angezeigt wird. Verwenden Sie Find My Phone (Android), um dieses Phänomen zu untersuchen.

Wie zu überprüfen

Verwenden Sie Ortungs-Apps wie Find My Phone (Android).

Auf der Karte werden möglicherweise mehrere Pings angezeigt, die auf ein geklontes Gerät hinweisen.

- Unerwartete Gebühren für die Telefonrechnung

Überprüfen Sie Ihre Telefonabrechnung auf ungewöhnliche Ausgaben wie internationales Roaming oder Abonnements. Unregelmäßigkeiten bei der Abrechnung können auf ein Klonen hindeuten.

Wie zu überprüfen

Überprüfen Sie Ihre Telefonrechnung auf nicht autorisierte Belastungen.

Erkundigen Sie sich bei Ihrem Mobilfunkanbieter nach ungewöhnlichen Gebühren.

- Wiederkehrende Konto-Hacks zeigen Einbruch

Ständige Eingriffe in Gmail, Bankkonten oder andere Konten können auf ein geklontes Telefon hinweisen. Das Klonen von Telefonen kann zu wiederkehrenden Einbrüchen führen, selbst wenn Sie Ihre Konten mit neuen Passwörtern und 2FA gestärkt haben.

Wie zu überprüfen

Überprüfen Sie Ihre Konten trotz Sicherheitsupdates auf unbefugten Zugriff.

Denken Sie an das Klonen von Android, wenn Ihre Konten kompromittiert sind.

- SIM-Update-Meldungen: Unerwartete Warnung

Das Vorhandensein eines Hinweises „SIM aktualisiert“ ohne Telefon- oder Kontoänderungen ist verdächtig. Bestimmte Klonmethoden können zu dieser Meldung führen, was auf eine nicht autorisierte Geräteaktivität hinweist.

Wie zu überprüfen

Achten Sie auf unerwartete Meldungen „SIM aktualisiert“.

Das Klonen kann erfolgen, wenn in letzter Zeit keine Änderungen vorgenommen wurden.

- SMS-Neustartanfragen: Eine geheime Aktivierung

Unerwartete Textnachrichten, die Sie zum Neustart Ihres Android-Geräts auffordern, könnten ein Trick von Kriminellen sein, um eine geklonte SIM-Karte zu aktivieren. Es kann sein, dass Sie durch eine Reaktion unbeabsichtigt aktiviert werden.

Wie zu überprüfen

Achten Sie auf unerwartete Neustarts.

Wenn Sie solche Fragen beantwortet haben, wenden Sie sich bezüglich des Austauschs der SIM-Karte an Ihren Mobilfunkanbieter.

Teil 5. Wie können Sie sich vor dem Klonen schützen

In einem digitalen Zeitalter, in dem Telefone unverzichtbar sind, ist der Schutz vor Klonen von entscheidender Bedeutung. Hier sind sechs Schritte, um Ihr Telefon vor unbefugtem Zugriff zu schützen.

- Verwenden Sie sichere Passwörter

Verwenden Sie zum Entsperren sichere Passwörter und Fingerabdruck- oder Gesichtserkennung. Dies wehrt Angreifer ab und verbessert den Schutz gegen unbefugten Zugriff.

- Aktivieren Sie 2FA: Doppelte Verteidigung

Die Zwei-Faktor-Authentifizierung ist für Konten wie Apple ID und E-Mail unerlässlich. Dieser zusätzliche Schritt stellt sicher, dass jemand, der Ihr Passwort kennt, eine zusätzliche Verifizierung benötigt, was die Sicherheit erhöht.

- Überprüfen Sie regelmäßig Ihre Telefonrechnungen: Finanzielle Wachsamkeit

Überprüfen Sie Ihre Telefonrechnungen auf ungewöhnliche Ausgaben oder Aktivitäten. Eine frühzeitige Erkennung von Diskrepanzen kann die finanzielle Ausbeutung geklonter Geräte verhindern.

- Vermeiden Sie das Klicken auf verdächtige Links: Digital Firewall

Seien Sie im Internet vorsichtig. Vermeiden Sie es, auf fragwürdige Links zu klicken und Programme aus unbekannten Quellen herunterzuladen. Diese können Angriffe zum Klonen von Telefonen ermöglichen.

- Aktualisieren Sie die Telefonsoftware, um Sicherheitslücken zu vermeiden

Aktualisieren Sie das Betriebssystem Ihres Telefons regelmäßig. Diese Upgrades umfassen normalerweise Sicherheitspatches, um Ihr Gerät vor dem Klonen zu schützen.

- Verschlüsseln Sie sensible Daten

Verschlüsseln Sie wichtige Telefondaten. Verschlüsselte Daten erschweren den unbefugten Zugriff oder das Klonen und bieten so eine zusätzliche Verteidigungsebene.

- Hüten Sie sich vor unerwarteten Nachrichten oder Neustartanfragen

Seien Sie vorsichtig, wenn Sie unerwartete Nachrichten oder Anfragen zum Neustart des Telefons erhalten. Angreifer können solche Methoden zum Klonen verwenden. Bevor Sie handeln, überprüfen Sie die Richtigkeit solcher Nachrichten.

- Überprüfen Sie regelmäßig doppelte Standorte

Überprüfen Sie regelmäßig die Standorteinstellungen Ihres Telefons und „Mein Telefon suchen“ auf doppelte Standorte. Dies kann auf Klonversuche hindeuten, so dass Sie schnell eingreifen können.

Teil 6. Fazit

Das Potenzial des Telefonklonens wird zu einem großen Problem, wenn wir mit Smartphones und unserem persönlichen und digitalen Leben umgehen. In einer Zeit, in der unsere Geräte unsere privatesten Daten speichern, ist es von entscheidender Bedeutung, die subtilen Aspekte des potenziellen Klonens zu verstehen.

Dieser ausführliche Leitfaden für digitale Detektive versteht die komplexen Signale, die auf das Klonen von Telefonen hindeuten könnten, von plötzlichem Entladen des Akkus, das auf die geheime Auslastung eines Geräts hinweist, bis hin zu mysteriösen Verzögerungen bei Textnachrichten, die Benutzer an ihrer digitalen Kommunikation zweifeln lassen. Der Leitfaden geht über die Erkennung hinaus und bietet iPhone- und Android-Benutzern umfassende Maßnahmen zur Verhinderung des Klonens.

In diesem Artikel klären wir über die möglichen Schäden auf, die durch das Klonen von Telefonen und Telefonnummern entstehen können, und schlagen Schutzmaßnahmen gegen das Klonen von Telefonen vor. Zu diesem Zweck wird empfohlen, sichere Passwörter, eine Zwei-Faktor-Authentifizierung und eine sorgfältige Überwachung der Telefonrechnung auf Anzeichen eines unbefugten Zugriffs zu verwenden.

Indem Sie mit Wissen und vorbeugenden Maßnahmen in die Rolle digitaler Detektive schlüpfen, können Sie Ihre digitale Identität sicher schützen und ihre Mobiltelefone vor versteckten Bedrohungen und Geheimnissen schützen.

Teil 7. FAQs

Warum sollte jemand ein Telefon klonen?

Das Klonen von Telefonen erfolgt häufig aus böswilligen Motiven und ermöglicht den unbefugten Zugriff auf persönliche Daten, Nachrichten und Anruflisten. Kloner können Identitäten stehlen, Finanzdaten ausnutzen oder Betrug begehen. Dies kann zur Spionage oder zur heimlichen Überwachung der Gespräche des Ziels erfolgen.

Überträgt der Telefonklon alle Daten?

Ja, das Klonen von Telefonen umfasst das Kopieren des Zieltelefons und die Übertragung aller Daten darauf. Dazu gehören Anrufverlauf, Textnachrichten, Telefonnummern, Fotos, Apps und andere Gerätedaten. Es kopiert den Inhalt jedes Telefons.

Benötigt das geklonte Telefon WLAN?

Für das Klonen von Telefonen ist für die meisten Telefone kein WLAN erforderlich. Durch das Klonen einer SIM-Karte oder durch physischen Zugriff kann ein Gerät geklont werden. Allerdings erfordern komplexe Klonmethoden möglicherweise eine Internetverbindung, um Software herunterzuladen und zu installieren.

Wie lange dauert das Klonen eines Telefons?

Die Dauer des Telefonklonens hängt von der Methode und der Komplexität ab. Komplexere softwarebasierte Lösungen können länger dauern als das Klonen von SIM-Karten. Das Klonen dauert je nach Menge der gesendeten Daten einige Minuten bis mehrere Stunden.

Mit welchem Code kann überprüft werden, ob das Telefon geklont wurde?

Es gibt keinen universellen Code zum Erkennen geklonter Telefone. Um das Klonen zu erkennen, können Benutzer nach seltsamen Aktivitäten suchen, wie z. B. hoher Batterieentladung, unerwarteten Textnachrichten oder unbekannten Anrufen. Überwachen Sie Ihre Telefonrechnung auf unbefugte Belastungen oder Unregelmäßigkeiten, um indirekt Klonversuche aufzudecken. Wenden Sie sich an Ihren Mobilfunkanbieter, wenn ungewöhnliche Aktivitäten festgestellt werden.

Weitere Artikel wie dieser

Hör auf, dir Sorgen zu machen – starte mit SpyX