Come spiare messaggi di testo gratis senza il telefono

Last updated:mag 29, 2023

La tecnologia moderna ci ha dato il potere di esplorare il mondo. Ma è anche pieno di potenziali minacce. Come genitore preoccupato, hai tutti i diritti del mondo per proteggere tuo figlio. Ma come lo fai? Come puoi tenere d'occhio eventuali attività sospette? Abbiamo una soluzione per te. Esistono diverse opzioni attraverso le quali puoi spiare i messaggi di testo gratuitamente senza il telefono.

Parte 1. 6 migliori localizzatori SMS gratuiti senza toccare il telefono di destinazione

Puoi spiare i messaggi di testo gratuitamente solo utilizzando un'app spia. Esistono alcuni software di spionaggio e app di messaggi di testo spia gratuiti che forniscono i migliori servizi con sicurezza garantita. Puoi installare alcune delle applicazioni e rimangono comunque nascoste nel telefono di destinazione.

Tuttavia, è abbastanza difficile leggere i messaggi di tuo figlio senza avere accesso ai suoi telefoni. Ma non preoccuparti! Abbiamo compilato le app di messaggi di testo spia più efficaci per assicurarci che ogni bambino sia al sicuro nell'era moderna della tecnologia. Diamo un'occhiata ad alcuni di loro.

1. Localizzatore telefonico SpyX

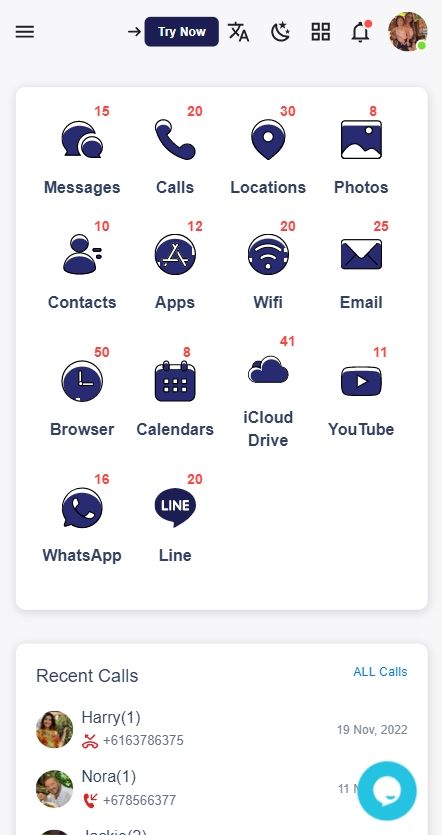

Mantenere i tuoi bambini al sicuro diventa facile con SpyX. Se qualcosa va storto o qualcuno cerca di approfittarne, lo saprai prima di chiunque altro con l'app SpyX. Questa app ti consente di spiare i messaggi di testo. Funziona sia su Android che su iPhone. Inoltre, può essere utilizzato anche su dispositivi jailbroken. È possibile ottenere una demo dal vivo dal loro sito Web per comprendere il processo di installazione.

L'intero processo di monitoraggio dei messaggi di testo con SpyX è molto semplice.

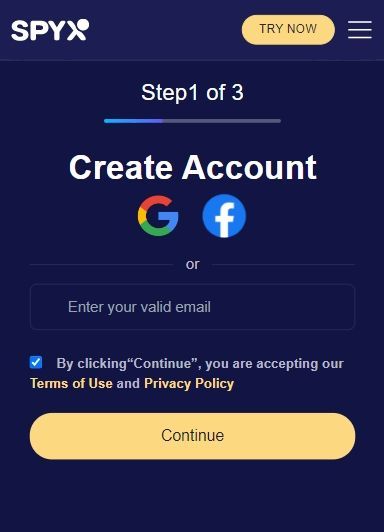

Passaggio 1. Registrati con un'e-mail valida.

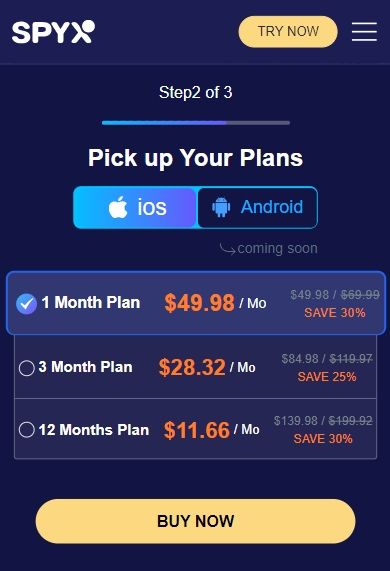

Passaggio 2. Acquista un piano mensile adatto.

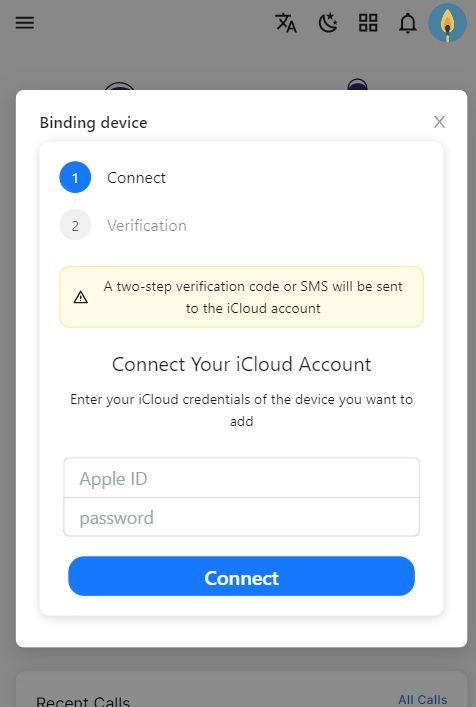

Passaggio 3. Collega il telefono di destinazione con SpyX

Passaggio 4. Accedi al tuo pannello di controllo SpyX e inizia a ricevere informazioni.

| Cosa puoi monitorare? | Piano tariffario |

● Tiene traccia delle chiamate e dei messaggi di testo ● Monitora i social media ● Fornisce il rilevamento della posizione ● Tiene traccia della cronologia del browser ● Consente di bloccare il sito Web o l'applicazione | ● $ 48,99/mese per 1 mese ● $ 27,99/mese per 3 mesi ● $ 11,66/mese per 12 mesi |

2. uMobix

Facebook, Snapchat e WhatsApp, tra gli altri, possono essere facilmente monitorati da uMobix. Installarlo su dispositivi Android e iOS è facile. Puoi creare un account personale su uMobix inserendo il tuo indirizzo email e una password. Assicurati di ricordare o annotare questa password, altrimenti non sarai in grado di accedere ai dati archiviati nel tuo cloud.

Dopo aver creato un account Umobix, devi installare l'app sul dispositivo di destinazione utilizzato da tuo figlio. Devi installare manualmente l'app sui dispositivi Android. D'altra parte, hai bisogno delle credenziali iCloud se il dispositivo esegue iOS. Una volta effettuata la registrazione, riceverai un'e-mail contenente tutte le informazioni necessarie e i passaggi da seguire. L'app può essere scaricata e installata su smartphone e tablet che utilizzano un sistema operativo iOS senza richiedere l'accesso al dispositivo di destinazione.

| Cosa puoi monitorare? | Piani tariffari |

● Tiene traccia della cronologia di navigazione ● Tiene traccia delle chiamate e degli SMS ● Monitora la posizione GPS ● Regola l'utilizzo dei dati ● Blocca i siti Web inappropriati | ● $ 48,99/mese per 1 mese ● $ 27,99/mese per 3 mesi ● $ 11,66/mese per 12 mesi

|

3. XNSPY

Il monitoraggio dei dispositivi mobili non è mai stato più facile e sicuro di XNSPY. Puoi scoprire le attività dei tuoi dipendenti e dei tuoi figli e di cosa stanno parlando. Questa app per messaggi di testo spia ha un'interfaccia user-friendly che semplifica la visualizzazione di tutti i registri delle chiamate e l'elenco dei contatti da remoto. Puoi spiare i messaggi senza un telefono di destinazione inclusi WhatsApp, Viber, Line e Skype. Ti permette di monitorare da remoto i tuoi cari e anche il personale.

Entrambi i telefoni Android e iPhone possono essere monitorati con XNSPY. Sui dispositivi Android, è facile scaricare questa app poiché consente installazioni di terze parti, ma non su dispositivi iOS. Pertanto, XNSPY richiede le credenziali iCloud di una persona per spiare il proprio iPhone.

| Cosa puoi monitorare? | Piani tariffari |

● Registra le chiamate e l'ambiente del telefono ● Monitora 12 diverse app social ● Consente la registrazione dello schermo delle app social ● Monitoraggio di telefonate, e-mail e contenuti multimediali ● Tiene traccia delle posizioni | ● $ 44,99/mese per 1 mese ● $ 24,99/mese per 3 mesi ● $ 9,99/mese per 12 mesi

|

4. ClevGuard

Un'altra aggiunta alle app di messaggi di testo spia gratuite. Entrambi i dispositivi iOS e Android sono supportati da questa app e la sua installazione è abbastanza semplice. Prenditi del tempo per familiarizzare con le funzionalità di questa app prima di installarla. A seconda del tuo budget e delle tue preferenze, puoi scegliere tra diversi piani. Dovresti scaricare il piano trimestrale se desideri monitorare un solo dispositivo con questa app.

| Cosa puoi monitorare? | Piani tariffari |

● Tiene traccia del GPS ● Cattura schermate ● Monitora altre applicazioni sul telefono di destinazione ● Mostra messaggi eliminati o file multimediali ● Funzionalità Keylogger disponibile | ● $ 39,95/mese per 1 mese ● $ 19,98/mese per 3 mesi ● $ 9,16/mese per 12 mesi

|

5. Hoverwatch

Non solo Hoverwatch funge da soluzione di monitoraggio ideale per i genitori preoccupati di tutto il mondo, ma aiuta anche un gran numero di aziende che lo utilizzano regolarmente per tenere traccia dei dipendenti. Fondata nel 2002, questa app ti consente di spiare i messaggi senza il telefono di destinazione

Il software Hoverwatch può essere utilizzato su tutti i dispositivi Android con OS 4.0 o superiore. Inoltre, può essere utilizzato con qualsiasi versione di Windows 10 in esecuzione su un computer basato su Windows. Hoverwatch è disponibile anche per computer Mac se la persona che stai monitorando ne utilizza uno. I dispositivi Mac che eseguono almeno MacOC 10.15 Catalina sono compatibili con il software.

| Cosa puoi monitorare? | Piani tariffari |

● Tiene traccia delle telefonate e dei messaggi di testo ● Tiene traccia della posizione GPS ● Monitora la telecamera ● Tiene traccia del browser web ● Consente di tenere traccia della scheda SIM | ● $ 24,95/mese per 1 mese ● $ 19,98/mese per 3 mesi ● $ 8,33/mese per 12 mesi

|

6. FlexiSPY

Puoi guardare e registrare chiamate, leggere messaggi di testo e messaggi sui social media, tracciare la tua posizione e persino scattare foto e video utilizzando questa app per messaggi di testo spia. L'app FlexiSPY può essere installata su un dispositivo Android o iOS dopo aver acquistato un piano dal sito Web FlexiSPY. Puoi utilizzare e installare facilmente l'app se il dispositivo è basato su Android. FlexiSPY è la migliore app spia WhatsApp gratuita senza un telefono di destinazione. I prezzi di mSpy e FlexiSPY sono molto simili in termini di piani tariffari.

| Cosa puoi monitorare? | Piani tariffari |

● Tiene traccia delle chiamate ● Fornisce la funzione di registrazione ambientale ● Cattura fotocamera ● Funzione di blocco Wi-Fi ● Neri siti web inappropriati ● Tiene traccia dei social media ● Tiene traccia della posizione GPS | ● $ 68 per 1 mese ● $ 99 per 3 mesi ● $ 149 per 12 mesi

|

Parte 2. Perché è necessario spiare i messaggi senza il telefono target

Proteggere i tuoi figli dal cyberbullismo, dai predatori online e dai contenuti inappropriati è una tua responsabilità come genitore. Tutte le app di messaggi di testo spia menzionate sopra possono aiutarti a farlo. Con queste app di tracciamento, puoi sempre tenere d'occhio i loro messaggi e altre attività su Internet. Queste app non servono solo per il controllo parentale, ma vengono utilizzate anche da datori di lavoro, coniugi e tutori. Con queste app puoi:

1. Tieni traccia dei messaggi inviati dai tuoi figli per tenerli al sicuro.

2. Sospetta che il tuo coniuge ti stia tradendo

3. Tieni traccia dei messaggi dei tuoi dipendenti

4. Identifica chi sta inviando messaggi da numeri diversi in modo da poter impedire loro di contattarti di nuovo in futuro.

Domande frequenti

Q1. Posso spiare i messaggi di testo di qualcuno senza installare software?

Non esiste un modo affidabile per spiare i messaggi di testo senza installare un'app o un software. Tuttavia, ci sono alcuni siti di spionaggio disponibili su Internet, ma la maggior parte di essi fornisce servizi scadenti o è stata creata da truffatori.

D2. Posso leggere i messaggi di testo di qualcun altro online gratuitamente?

Puoi provare la versione di prova gratuita di mSpy per spiare i messaggi di testo gratuitamente senza il telefono. Non esiste un modo più semplice per leggere gratuitamente i messaggi di testo Android e iOS di qualcuno che con questo software.

D3. Che tipo di messaggi di testo posso leggere senza installare sul telefono di destinazione?

Non è sicuro affidarsi a siti Web online per spiare messaggi di testo. L'installazione di un software affidabile è il modo più sicuro per leggere testi come messaggi di social media, messaggi di WhatsApp o persino SMS.

D4. Perché scegliere SpyX? È affidabile?

SpyX è un semplice programma che consente ai genitori di monitorare e tracciare i telefoni dei propri figli e dei propri cari per salvaguardare la loro sicurezza. Ad esempio, puoi monitorare l'intera attività del telefono di tuo figlio, incluso ciò che sta guardando, quale sito di social network preferisce e molti altri.

Q5. Cosa succede se l'altro utente cancella i propri messaggi di testo?

Bene, Spyic ha la funzione di mostrarti anche i messaggi che l'altro utente ha cancellato.

More Articles Like This

Smetti di preoccuparti iniziando con SpyX