Come monitorare le telefonate [3 modi collaudati]

Last updated:juil. 16, 2024

Sommarios

Con tutto connesso oggigiorno, la gente discute molto su quanto siano sicure le telefonate. Si può "monitorare un telefono chiamando" o anche "monitorare segretamente le telefonate di qualcuno". Molte persone vogliono saperlo.

Esistono anche molti miti online sulla facilità con cui è possibile accedere ai dati telefonici.

In questo articolo parleremo di queste problematiche e ti aiuteremo a monitorare segretamente le telefonate di qualcuno.

Parte 1. È possibile monitorare le telefonate di qualcuno?

Nonostante le difficoltà, è possibile raggiungere questo obiettivo con l'avanzamento della tecnologia. La sezione seguente presenterà tre metodi efficaci per monitorare le chiamate del cellulare di qualcuno.

Parte 2. Come monitorare le telefonate di qualcuno [3 metodi comprovati]

Metodo 1. Utilizzo di SpyX

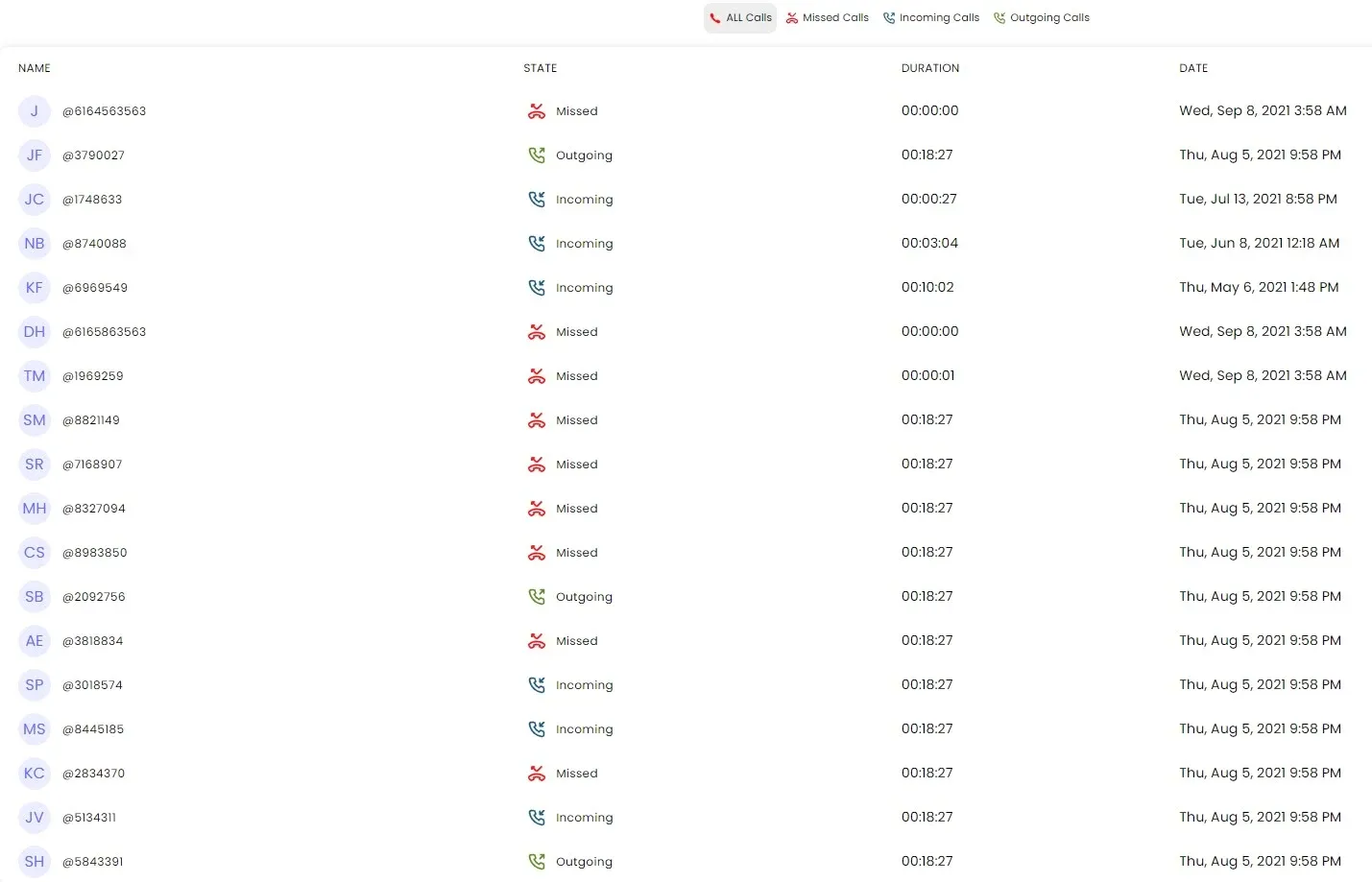

SpyX è un ottimo programma per ascoltare e registrare conversazioni telefoniche. Le persone possono ascoltare le chiamate in tempo reale e visualizzare i registri completi delle chiamate che mostrano l'ora, la durata e i numeri chiamati o ricevuti.

Punti di forza di SpyX nel monitoraggio delle telefonate:

? Spia le chiamate in entrata e in uscita.

Con SpyX, puoi facilmente spiare tutta la cronologia delle chiamate telefoniche , comprese le chiamate in entrata e in uscita.

? Tieni traccia delle chiamate perse o cancellate.

Anche le chiamate perse o cancellate possono essere monitorate da remoto.

? Controlla i dettagli della chiamata.

Con SpyX, puoi visualizzare i registri completi delle chiamate che mostrano l'ora, la durata e i numeri chiamati o ricevuti.

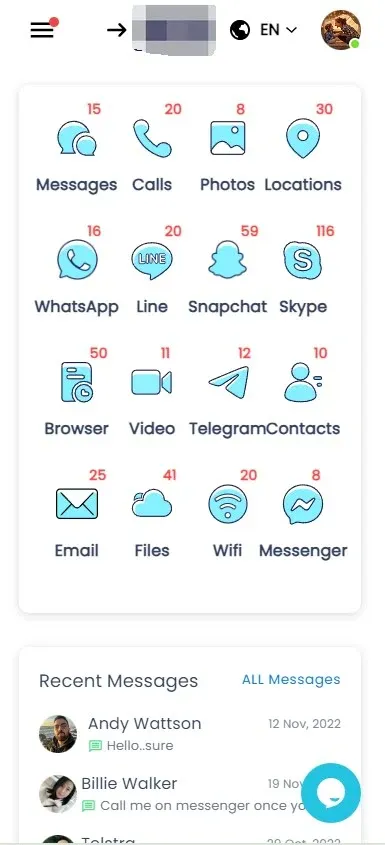

Quali altre attività telefoniche può monitorare SpyX:

SpyX può fare molto di più che semplicemente ascoltare le conversazioni. Non solo, ma può anche tenere traccia di dati web, messaggi di testo , posizione GPS , utilizzo dei social media e altro ancora.

Questa tabella presenta una panoramica completa delle attività telefoniche che SpyX è in grado di monitorare da remoto. È opportuno notare che potrebbero verificarsi leggere variazioni nei dati monitorabili a seconda che il telefono di destinazione sia un Android o un iPhone .

È possibile scorrere verso sinistra e verso destra questa tabella per visualizzare ulteriori informazioni.

Come usare SpyX per monitorare le telefonate di qualcuno:

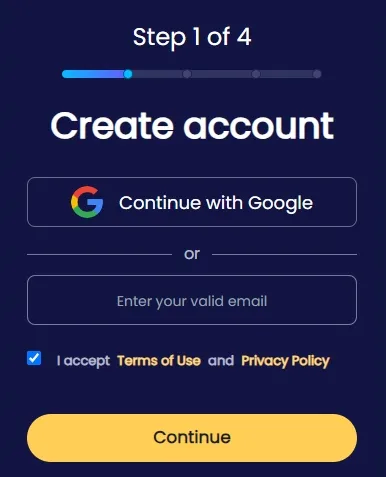

Passaggio 1. Registrati per un account SpyX che funzioni per te.

Passaggio 2. Seleziona il tipo di dispositivo che desideri monitorare (iOS o Android).

Passaggio 3. Per un dispositivo iOS, inserisci l'ID Apple e la password del dispositivo iOS da monitorare. Per i dispositivi Android sono disponibili due opzioni di connessione. Uno è installare direttamente il software SpyX sul telefono di destinazione e seguire le istruzioni visualizzate sullo schermo per completare la connessione. L'altra opzione è inserire l'account Google e la password del dispositivo di destinazione. Puoi scegliere una di queste due opzioni.

Passaggio 4. Inizia a monitorare le attività del telefono da remoto.

Metodo 2. Utilizzo di Google Drive [Android]

La configurazione di Google Drive eseguirà automaticamente il backup di tutti i tuoi dati dal tuo telefono Android. Ciò include i registri delle chiamate.

Passaggi per utilizzare Google Drive per accedere alla cronologia delle chiamate:

Passaggio 1. Assicurati che il dispositivo di destinazione sia configurato per eseguire il backup dei registri delle chiamate su Google Drive (disponibile in "Impostazioni" > "Sistema" > "Backup").

Passaggio 2. Ottieni l'accesso alle credenziali dell'account Google associate al dispositivo di destinazione.

Passaggio 3. Accedi a Google Drive con queste credenziali.

Passaggio 4. Individua e scarica il file di backup contenente i registri delle chiamate.

Passaggio 5. È possibile visualizzare questi registri delle chiamate utilizzando un visualizzatore di database adatto.

Metodo 3. Utilizzo del backup iCloud [iPhone]

Apple offre un servizio chiamato iCloud Backup che esegue immediatamente il backup delle tue informazioni dai tuoi dispositivi iOS su iCloud. I registri delle chiamate ne fanno parte.

Passaggi per utilizzare il backup iCloud per accedere alla cronologia delle chiamate:

Passaggio 1. Conferma che l'iPhone di destinazione è configurato per il backup su iCloud (le impostazioni si trovano in "Impostazioni" > [nome utente] > "iCloud" > "Backup iCloud").

Passaggio 2. Ottieni le credenziali iCloud dell'account associato.

Passaggio 3. Accedi all'account iCloud su icloud.com o utilizza gli strumenti forensi per accedere direttamente al backup.

Passaggio 4. Scarica i file di backup da iCloud.

Passaggio 5. Estrai la cronologia delle chiamate dal backup utilizzando strumenti di terze parti progettati per l'estrazione dei dati.

Parte 3. Attenzione alle truffe più comuni del monitoraggio del telefono

Si diffondono molte storie false su quanto sia facile monitorare i telefoni oggigiorno, il che fa sì che molte persone cadano nelle truffe. Molte persone hanno idee sbagliate sul monitoraggio dei telefoni. Inizialmente pensavamo che se chiamavi, mandavi un messaggio o avevi il numero di telefono di qualcuno, potevi entrare nel suo telefono.

(1) Monitorare il telefono di qualcuno semplicemente chiamando

Molte persone cadono nella trappola che dice che chiamando qualcuno si potrà usare il suo telefono. Le persone probabilmente credono a questo mito perché non sanno come funzionano le reti e la sicurezza dei cellulari. Gli smartphone di oggi hanno funzioni di sicurezza ad alta tecnologia che impediscono a persone che non dovrebbero essere lì di entrare.

Come funziona la truffa:

I truffatori potrebbero affermare che, utilizzando software speciali o eseguendo una sequenza unica di azioni di chiamata, possono installare spyware sul dispositivo del bersaglio. Spesso chiedono denaro per svolgere questo servizio o tentano di indurre la vittima ad adottare comportamenti che ne compromettano la sicurezza.

Perché non funziona:

- Tutele tecniche: i sistemi operativi mobili come Android e iOS dispongono di autorizzazioni rigorose e policy di sandboxing che isolano le applicazioni e i relativi dati dal resto del sistema.

- Protezioni dell'operatore: gli operatori di telefonia mobile dispongono di sistemi per rilevare e prevenire attività di rete insolite, che includono qualsiasi azione dannosa tentata tramite una chiamata vocale.

Rischi reali coinvolti:

Il vishing è un modo complicato per i truffatori di convincere le persone a rivelare informazioni personali che potrebbero essere utilizzate per frodi o furti di identità. Chiamare un telefono non lo monitora, ma i truffatori usano il phishing vocale per farlo.

(2) Monitorare il telefono di qualcuno semplicemente inviando un messaggio

Un'altra truffa comune dice che puoi prendere il controllo del telefono di qualcun altro inviandogli un messaggio di testo. Nella maggior parte dei casi si tratta di messaggi che tentano di indurre le persone a scaricare software dannoso o a visitare siti Web che potrebbero essere pericolosi.

Come funziona la truffa:

I truffatori potrebbero inviarti tramite SMS collegamenti a siti Web imprecisi o indicazioni su come ottenere app che non funzionano. È possibile che le persone in questi testi siano spaventate e abbiano la sensazione di dover agire rapidamente per ottenere qualcosa gratuitamente o fornire le proprie informazioni.

Perché non funziona:

- Il malware solitamente si avvia quando un utente fa qualcosa, come aprire un'app, dare l'autorizzazione o fare clic su un collegamento.

- Maggiore sicurezza: gli strumenti vengono costantemente aggiornati con correzioni per le falle di sicurezza note. Per questo motivo, dovresti tenere d’occhio i software che potrebbero essere dannosi e apportare modifiche che rendano le cose più sicure.

Rischi reali coinvolti:

Se le persone fanno quello che dicono i messaggi, il phishing tramite SMS, chiamato anche "smishing", diventa una vera minaccia. Le persone potrebbero essere in grado di eseguire software, ottenere informazioni personali o effettuare vendite senza autorizzazione.

(3) Monitorare il telefono di qualcuno solo tramite il numero di telefono

Non puoi monitorare il telefono di qualcuno solo perché ne conosci il numero. Questa truffa è spesso diffusa in gruppi e siti online poco chiari che affermano di poter monitorare il tuo computer.

Come funziona la truffa:

I truffatori di servizi affermano di poter usare il numero di telefono di qualcuno per monitorare il suo telefono a pagamento. Nella maggior parte dei casi, questo significa inventare lunghe storie su buchi nella rete o usare bug del gestore a proprio vantaggio.

Perché non funziona:

- Non esiste un collegamento diretto: il fatto che non sia possibile accedere direttamente all'hardware o al software del dispositivo di qualcun altro non significa che si abbia il suo numero di telefono.

- Sicurezza delle telecomunicazioni: i gestori proteggono le loro reti e i dati dei clienti con forti misure di sicurezza. Una cosa che fanno per farlo è stare attenti a comportamenti strani.

Rischi reali coinvolti:

Qui il rischio più grande è la finanza. Le persone danno soldi ai truffatori pensando di poter entrare nei loro telefoni, ma poi li perdono tutti.

Parte 4. Domande frequenti sul monitoraggio delle telefonate di qualcuno

Spesso le persone ascoltano i discorsi degli altri perché sono curiose, hanno paura per la propria sicurezza o vogliono saperne di più sulla tecnologia. Spesso le persone si pongono queste tre domande sul monitoraggio delle telefonate. Ecco le risposte complete per aiutare a chiarire le cose.

D1. Come posso partecipare gratuitamente alle telefonate di qualcuno?

Se il tuo dispositivo di destinazione è un Android, puoi usare il backup di Google Drive per accedere alla cronologia delle chiamate di qualcun altro. Se il tuo dispositivo di destinazione è un iPhone, puoi usare il backup iCloud integrato di Apple. Nota che entrambi i metodi richiedono di conoscere l'account Google/iCloud e la password del dispositivo di destinazione, quindi c'è il rischio di essere scoperti!

D2. Quali sono i segnali che indicano che le mie telefonate potrebbero essere monitorate?

Diversi segnali potrebbero suggerire che il tuo telefono è compromesso, anche se nessuno indica in modo definitivo un monitoraggio delle chiamate telefoniche:

- Non dovrebbero esserci musica o altri suoni indesiderati quando le persone parlano.

- Diventa troppo caldo o muore troppo in fretta.

- Tornare all'inizio o procedere lentamente senza motivo.

- È possibile che tu non stia sfruttando al meglio i tuoi dati o che non stia aggiungendo app utili al tuo telefono.

Se noti uno di questi segnali, dovresti controllare il tuo computer con un software di protezione e, se necessario, chiedere aiuto a un professionista.

D3. Come posso proteggere le mie telefonate dal monitoraggio?

Per proteggere le tue chiamate telefoniche e la sicurezza generale del tuo telefono, prendi in considerazione le seguenti misure:

- Aggiornando il sistema operativo e le app verranno corretti i bug già rilevati.

- Per parlare e scrivere, utilizza app sicure come Signal o WhatsApp che offrono protezione end-to-end.

- Quando chiami o mandi un messaggio a qualcuno che non è protetto, non fornire informazioni private.

- Fai attenzione alle email che non hai richiesto e non cliccare su link che non capisci.

Parte 5. Conclusione

Questo articolo presenta tre metodi per aiutarti a monitorare le telefonate di qualcuno: Google Drive, backup iCloud e SpyX. Puoi scegliere il metodo più adatto in base alle tue esigenze. Inoltre, espone alcune comuni truffe online che affermano che un certo metodo può facilmente monitorare il telefono di qualcuno. Spero che ti sia utile!

More Articles Like This

Smetti di preoccuparti iniziando con SpyX