Apprenez comment pirater LINE et comment protéger LINE contre le piratage

Last updated:5월 27, 2025

Table des matières

Pirater LINE, une application de chat très utilisée par de nombreuses personnes, est très dangereux car il peut exposer des informations privées et mettre les utilisateurs en danger.

Les pirates informatiques peuvent tenter d'accéder aux comptes LINE de plusieurs manières, quelle que soit la popularité de l'application.

Cet article explique comment protéger votre compte LINE contre le piratage. Il examine les moyens populaires de pirater LINE, tels que le crack SpyX et le crack indétectable du navigateur.

Partie 1. Qu'est-ce que la voie LINE

Un « track LINE » se produit lorsque quelqu'un modifie ou reprend votre compte LINE sans votre autorisation. La plupart du temps, ils enfreignent la loi pour ce faire.

Il existe plusieurs façons pour les pirates d'accéder aux comptes LINE : des applications d'espionnage comme le crack SpyX, des attaques par force brute, des programmes de phishing ou des logiciels malveillants pour y accéder.

Une fois que quelqu’un accède à votre compte LINE, il peut lire vos SMS, voler vos informations privées et faire d’autres mauvaises choses.

Partie 2. Comment fonctionnent les pirates de LINE en prenant SpyX comme exemple

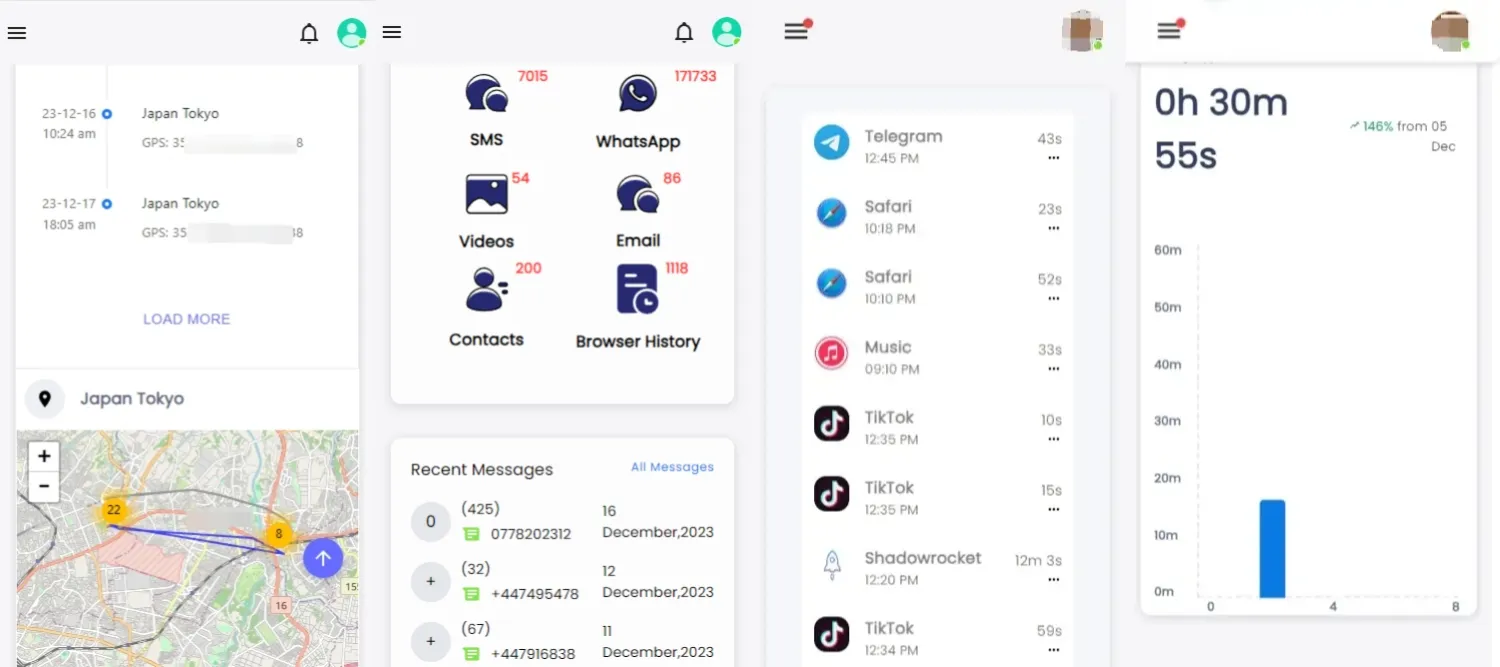

SpyX est une application d'espionnage téléphonique qui vous permet d'écouter et d'enregistrer des conversations sur des téléphones.

Certaines bonnes choses peuvent être faites avec SpyX, comme garder un œil sur les travailleurs ou les enfants.

Mais il a également été utilisé pour pirater des comptes LINE et d’autres endroits. Cela fonctionne sans être vu, de sorte que l'utilisateur peut accéder à différents types d'informations à l'insu de la cible.

La fonction LINE de SpyX

SpyX propose des fonctions spécifiques conçues pour surveiller l'activité de LINE. Vous pouvez suivre les messages LINE, les journaux d'appels, les contacts et les fichiers multimédias partagés dans l'application.

Cette fonctionnalité fait de SpyX un outil efficace pour ceux qui cherchent à pirater LINE ou à suivre les communications de quelqu'un sur la plateforme.

Comment pirater la LINE de quelqu'un avec SpyX

Pour utiliser SpyX pour attaquer LINE, vous n'avez pas besoin de télécharger et d'installer l'application. SpyX est un programme qui ne nécessite pas de jailbreak, il devient donc plus facile de pirater LINE avec.

Ses étapes sont les suivantes :

Étape 1. Pour utiliser SpyX pour pirater la LINE de quelqu'un, vous devez d'abord créer un compte sur son site Web.

Étape 2. Liez le téléphone mobile que vous souhaitez pirater LINE. Vous pouvez choisir de le lier via un compte cloud, ce qui élimine le besoin d'installer une application sur le téléphone de quelqu'un.

Il n'apparaîtra pas sur l'écran d'accueil ou dans la liste des applications, donc la personne surveillée ne le remarquera pas.

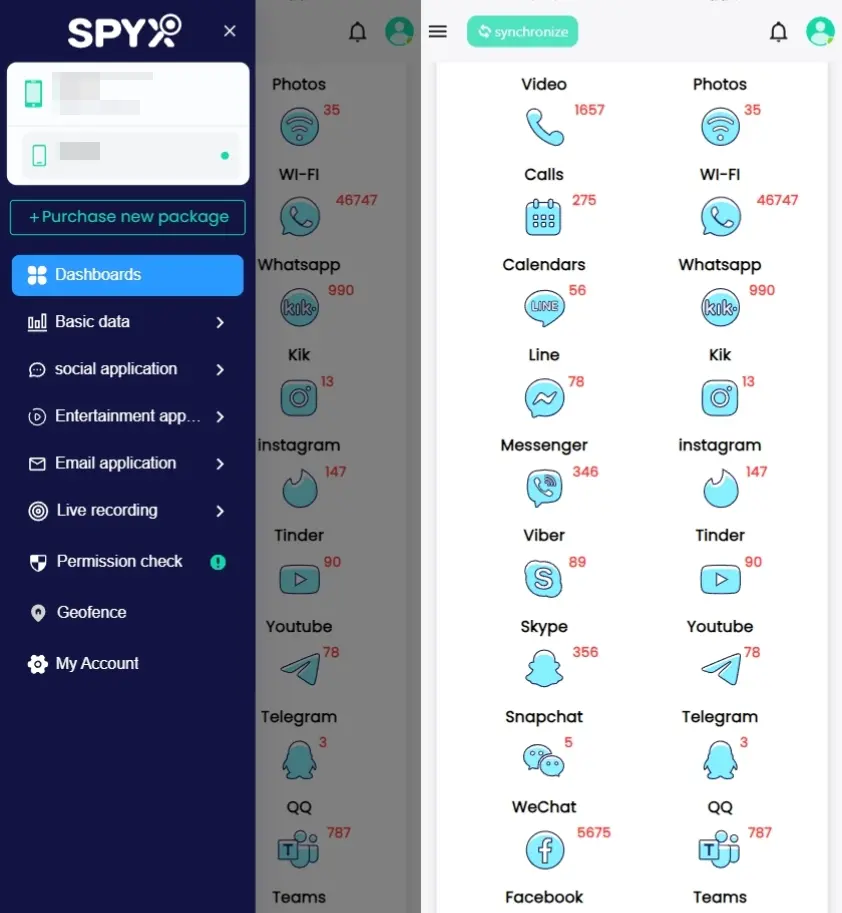

Étape 3. Une fois SpyX configuré, il commencera à synchroniser les informations de l'appareil. Les discussions LINE, les journaux d'appels, les informations de contact et les médias que vous partagez en font tous partie. Les données sont ensuite transférées sur votre téléphone via cryptage.

Autres fonctions de SpyX

La plupart du temps, SpyX est utilisé pour pirater LINE, mais il peut également être utilisé pour espionner d’autres données ! Voici quelques-uns de ces avantages supplémentaires :

Les principaux avantages de l'utilisation du tracker SpyX LINE

Surveillance à distance : tant qu'il existe une connexion Internet, vous pouvez utiliser SpyX pour afficher les données téléphoniques de quelqu'un à tout moment et n'importe où.

Non détecté : il n'est pas possible pour la cible de trouver SpyX. Comme il ne nécessite ni téléchargement ni installation, il ne laisse aucun message ni icône d'application. Il est donc peu probable qu'il soit trouvé et ne soit pas détecté par un logiciel de détection.

Pas besoin de jailbreak ou de root : Certaines autres applications d'espionnage nécessitent que l'appareil soit piraté ou rooté pour fonctionner. SpyX ne le fait cependant pas. Si vous jailbreakez ou rootez un iPhone, cela l’expose souvent à d’autres risques de sécurité et peut annuler votre garantie.

Partie 3. Autres moyens permettant aux pirates de pirater LINE

Il existe plusieurs méthodes permettant aux pirates informatiques d'accéder aux comptes LINE. Les attaques par force brute sur les mots de passe sont un exemple de méthode simple.

Les plans d’ingénierie sociale sont un exemple de méthode difficile. Vous devez connaître ces moyens d’arrêter les pirates informatiques et les risques qui les accompagnent.

C’est ce que font habituellement les pirates pour accéder à LINE. Je vais rapidement expliquer chacun. N'oubliez pas que vous ne devez utiliser ces méthodes que pour en savoir plus sur la sécurité ou pour sensibiliser les gens à quelque chose.

Tenter de deviner ou de forcer le mot de passe d'un utilisateur

Les pirates tentent souvent de deviner les mots de passe des utilisateurs de LINE, car il leur est facile d'y accéder. Pour ce faire, une solution consiste à utiliser la force brute.

Dans ce type de piratage, les ordinateurs essaient jusqu'à un million ou un millier de mots de passe différents jusqu'à ce qu'ils trouvent le bon. Les dictionnaires de mots de passe contiennent des listes de mots de passe courants que les pirates pourraient utiliser.

Ils pourraient également utiliser des algorithmes pour examiner les informations sur les utilisateurs et deviner les mots de passe possibles. Cela peut prendre un certain temps, mais les tentatives de force brute peuvent fonctionner si le mot de passe de l'utilisateur est faible ou basé sur des modèles simples à comprendre.

Les mots de passe non sécurisés, comme « 123456 » ou « mot de passe », permettent aux pirates d'accéder plus facilement aux comptes. Les personnes qui souhaitent se protéger contre les attaques par force brute doivent créer des mots de passe forts comprenant des lettres majuscules et minuscules, des symboles ainsi que des lettres majuscules et minuscules.

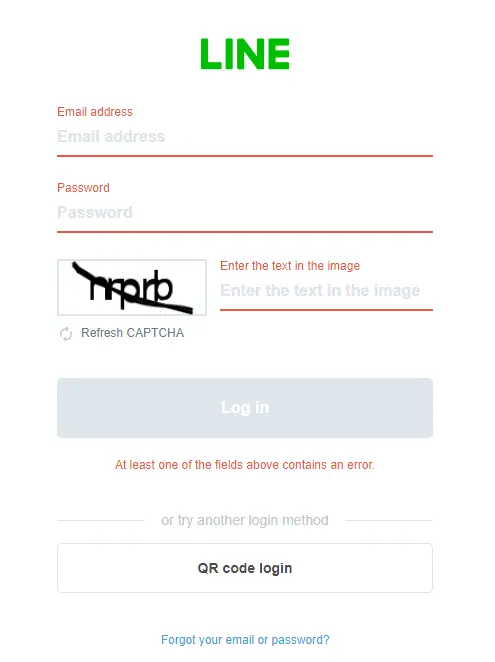

Hameçonnage

Les gens utilisent souvent des comptes qui ont été piratés pour accéder aux comptes LINE. Une partie de ce plan consiste à envoyer de faux e-mails, SMS ou publications sur les réseaux sociaux qui ressemblent aux vrais.

La personne derrière l’attaque souhaite que les gens divulguent leurs informations de connexion ou cliquent sur des liens dangereux. Les méchants veulent que les gens leur disent quelque chose de secret qui leur permettra d'accéder à votre compte LINE.

Les gens doivent faire attention à ne pas divulguer d’informations personnelles dans des messages qu’ils n’ont pas demandés ou à ne pas cliquer sur des liens provenant de sources auxquelles ils ne font pas confiance.

Logiciel malveillant

Les pirates peuvent utiliser des virus, des chevaux de Troie et d'autres logiciels nuisibles que les appareils des utilisateurs peuvent accéder à leur compte LINE.

Les logiciels malveillants peuvent pénétrer dans votre appareil et vous connecter, enregistrer ce que vous tapez ou obtenir les informations privées que vous y avez enregistrées. La personne qui fait cela pourrait voir le compte LINE et les informations privées de l'utilisateur.

Les logiciels malveillants peuvent se propager par de nombreux éléments, comme des fichiers de courrier électronique infectés, des sites Web dangereux et des applications piratées.

Il peut collecter des données en arrière-plan et les envoyer au voleur une fois configuré. Suivez ces conseils de sécurité et utilisez également des outils de sécurité.

Attaques d'ingénierie sociale

Des astuces ou des menaces sont utilisées pour obtenir des informations privées auprès des personnes. C’est ce qu’on appelle « l’ingénierie sociale ».

Les pirates peuvent se faire passer pour de vraies personnes, comme des représentants du service client, des administrateurs LINE ou du personnel technique, pour inciter les gens à leur fournir leurs informations de connexion ou d'autres données personnelles.

En prétendant être quelqu'un d'autre, les ingénieurs sociaux tentent d'amener les gens à révéler des détails privés.

Exploiter les vulnérabilités du système

Les pirates peuvent également accéder aux comptes LINE via des bugs connus dans l'application ou le système d'exploitation. Pour procéder de cette façon, vous devez trouver des bugs dans l'outil qui permettent aux utilisateurs de modifier des données ou d'accéder sans autorisation.

Les pirates utilisent parfois des outils difficiles à comprendre pour trouver ces failles et pénétrer dans les systèmes LINE ou dans les téléphones des utilisateurs. Vous devez être compétent et disposer de certains outils pour utiliser les failles d’un système contre quelqu’un d’autre.

Les utilisateurs doivent toujours s'assurer que leurs applications et systèmes d'exploitation sont à jour pour se protéger contre ce type d'attaque.

Partie 4. Comment savoir si votre LINE a été piraté

Lorsque des personnes piratent LINE, de mauvaises choses peuvent se produire, comme le vol de données et d'identité. Dès que quelqu'un entre par effraction sans autorisation, vous devez immédiatement arrêter davantage de dégâts.

Ce sont les signes les plus probables que quelqu’un a accédé à votre compte LINE. Vous pouvez protéger votre compte plus rapidement grâce à ces signes, et de mauvaises choses sont moins susceptibles de se produire.

Activité inhabituelle

La plupart du temps, le premier signe d’un piratage est un comportement étrange de votre compte LINE. Cela peut inclure des messages envoyés à vos amis à l’improviste, des modifications de votre profil ou un comportement étrange dans les discussions de groupe.

Si vous voyez des conversations ou des actions que vous n'avez pas démarrées, c'est un signe clair que quelqu'un d'autre pourrait accéder à votre compte.

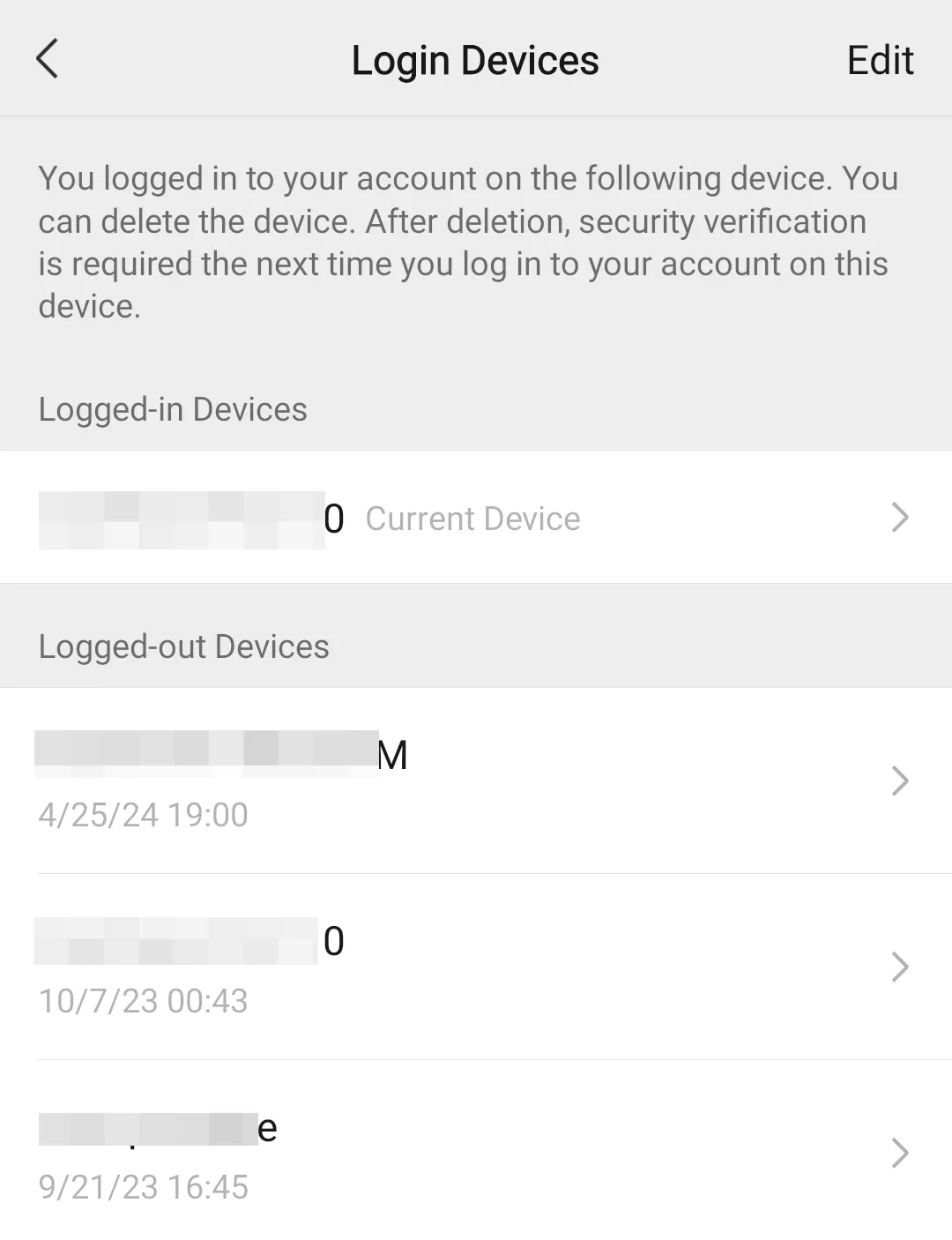

Accès non autorisé et appareils non reconnus

Lorsque vous utilisez LINE, vous pouvez voir quels appareils sont liés à votre compte. Quelqu'un pourrait entrer par effraction si vous trouvez des gadgets qui ne sont pas reconnus ou si vous pouvez entrer depuis des endroits auxquels vous n'êtes pas habitué.

Les pirates lisent souvent les comptes de cette manière, et les utilisateurs ne le savent même pas. Garder un œil sur vos gadgets connectés peut vous aider à remarquer tout comportement étrange.

Changement de mot de passe

Quelqu'un a probablement piraté votre compte si vous recevez un message indiquant que votre mot de passe LINE a été modifié sans votre autorisation.

Cela peut se produire si quelqu'un obtient vos informations de connexion et les modifie afin que vous ne puissiez pas accéder à votre compte.

C'est un gros problème que votre mot de passe ait été modifié sans votre permission. Il faut le réparer immédiatement.

Messages ou appels étranges, e-mails suspects

Si vous recevez un message indiquant que votre mot de passe LINE a été modifié sans votre autorisation, il est probable que quelqu'un ait piraté votre compte.

Cela pourrait se produire si quelqu'un obtenait vos informations de connexion et les modifiait afin que vous ne puissiez pas accéder à votre compte.

Il est très regrettable que quelqu'un ait modifié votre mot de passe sans votre permission. Cela devrait être corrigé immédiatement.

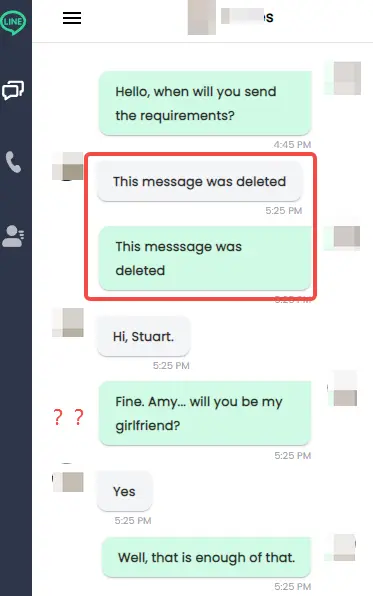

Données manquantes ou supprimées

Si vous perdez des discussions, des amis ou des fichiers multimédias de votre compte LINE, il se peut que quelqu'un y ait modifié certaines choses.

Pour des raisons de confidentialité, les pirates informatiques suppriment souvent les preuves de leurs actions, ce qui peut entraîner une perte de données. Cela vaut la peine de faire plus de recherches si vous constatez que des fichiers ou des lettres importants ont été perdus.

Signes supplémentaires de piratage

Outre les points ci-dessus, il existe d’autres indicateurs qui peuvent suggérer un track LINE :

Comportement inhabituel de l'application : l'application LINE peut avoir été piratée ou avoir été infectée par un logiciel malveillant si elle agit étrangement, ralentit ou s'arrête beaucoup.

Utilisation accrue des données : une augmentation brutale de l'utilisation des données pourrait signifier qu'un logiciel espion ou une application de piratage est actif et envoie des données à un pirate informatique.

Déconnexions inattendues : si votre compte LINE vous déconnecte sans avertissement, cela peut signifier que quelqu'un d'autre essaie de prendre le relais.

Partie 5. Comment protéger votre compte LINE contre le piratage

Vous devez protéger votre compte LINE afin que personne ne puisse accéder à vos informations personnelles ou écouter vos discussions.

Ils peuvent accéder à votre compte LINE de plusieurs manières, mais vous pouvez le protéger et réduire le risque que quelqu'un le pirate. Pour assurer la sécurité de votre compte LINE, procédez comme suit.

Utilisez un mot de passe fort

Les personnes souhaitant pirater essaieront, mais un mot de passe fort les arrêtera en premier. Assurez-vous que votre mot de passe est grand, difficile à deviner et unique.

Il doit contenir de grosses lettres, des chiffres, des symboles, des lettres (majuscules et minuscules) et des lettres.

N'utilisez pas de choses simples à comprendre, comme des anniversaires, des mots connus ou de courtes chaînes de chiffres comme « 12345 ».

Vous souhaiterez peut-être utiliser un générateur de mots de passe pour créer des mots de passe longs et les conserver en sécurité.

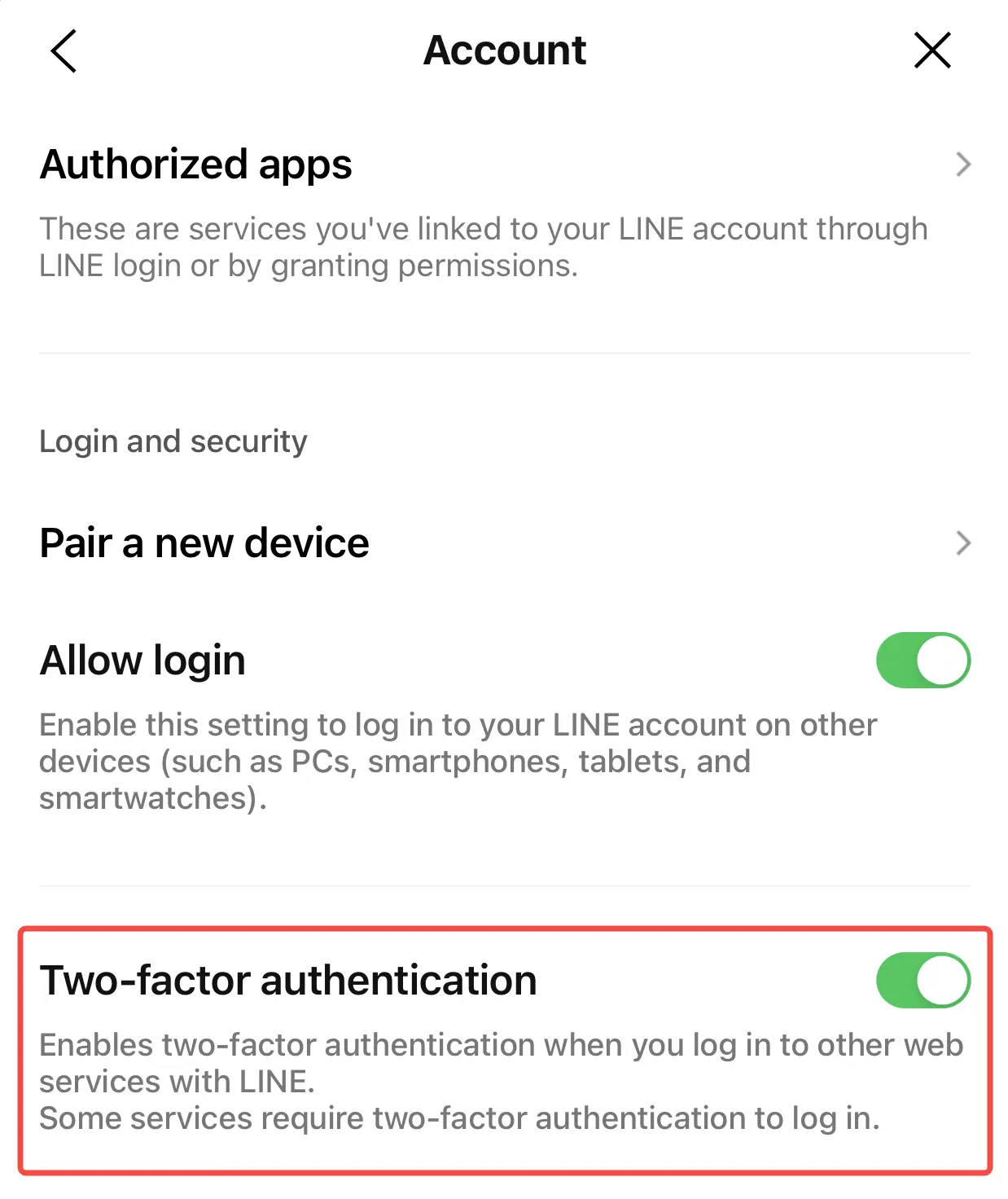

Activer la vérification en deux étapes

L'ajout d'une vérification en deux étapes à votre compte LINE le rend encore plus sûr. Dans ce cas, vous devez saisir à la fois votre mot de passe et un code de vérification qui a été envoyé sur votre téléphone ou votre e-mail pour accéder à votre compte.

Après cette étape, il sera beaucoup plus difficile pour les personnes connaissant votre mot de passe d'accéder. Ensuite, accédez aux paramètres de sécurité de LINE et suivez les étapes qui y sont indiquées.

Gardez le logiciel à jour

Pour rester en sécurité, il est préférable de garder vos outils à jour. Les pirates pourraient utiliser des failles de sécurité et des bugs que les utilisateurs peuvent corriger.

Assurez-vous toujours que l'application LINE et le système de votre appareil sont les versions les plus récentes. Gardez un œil sur les changements et effectuez-les immédiatement. C’est ce qui assurera la sécurité de votre entreprise.

Attention aux tentatives de phishing

Les astuces sont souvent utilisées par les personnes qui souhaitent accéder à votre compte LINE. Méfiez-vous des e-mails, SMS ou liens qui semblent louches ou demandent des informations personnelles.

Les gens donnent souvent aux pirates leurs informations de connexion ou cliquent sur des liens qui sont mauvais pour eux lorsqu'ils les hameçonnent.

Ne cliquez pas sur des liens que des personnes que vous ne connaissez pas ou en qui vous n'avez pas confiance vous envoient par SMS.

Téléchargez l'application LINE et toutes les mises à jour provenant de sources officielles

Les tracks sont souvent utilisés par des personnes qui souhaitent accéder à votre compte LINE. Méfiez-vous des e-mails, SMS ou liens qui semblent louches ou demandent des informations personnelles.

Les pirates peuvent facilement amener les gens à leur donner leurs informations de connexion ou à cliquer sur des liens qui pourraient être nuisibles en les arnaquant.

Ne cliquez pas sur des liens provenant de personnes que vous ne connaissez pas ou en qui vous ne faites pas confiance.

Examinez périodiquement l'activité de votre compte LINE

Examiner régulièrement l'activité de votre compte LINE peut vous aider à trouver des connexions que vous n'avez pas effectuées ou qui n'ont pas de sens. Consultez la liste des appareils liés pour voir si l’un d’entre eux est nouveau pour vous.

Sortez de la pièce tout ce qui ne devrait pas s'y trouver et changez immédiatement votre mot de passe. Être prudent de cette manière peut vous aider à détecter dès le début d’éventuelles failles de sécurité.

Déconnexion des appareils inutilisés

LINE peut être utilisé sur plusieurs appareils, mais assurez-vous de vous déconnecter de ceux que vous n'utilisez pas. Personne d'autre ne devrait pouvoir accéder si vous laissez votre compte ouvert sur des ordinateurs qui ne sont pas utilisés.

LINE devrait être désactivé sur tous sauf celui que vous utilisez actuellement. Quelqu'un est moins susceptible d'utiliser votre téléphone pour accéder à votre compte sans votre autorisation lorsqu'il n'est pas utilisé.

Conseils supplémentaires pour protéger votre compte LINE

Avant de suivre les principales étapes ci-dessus, vous souhaiterez peut-être également réfléchir à ces autres idées pour rendre votre compte LINE plus sûr :

Évitez de partager des informations personnelles : avant de publier quelque chose en ligne, réfléchissez à ce que vous voulez dire. Ceci est particulièrement important s'il s'agit d'un lieu public comme une page Web ou un groupe. Les voleurs peuvent les utiliser pour tenter de découvrir vos mots de passe ou vos questions de sécurité.

Utilisez un logiciel de sécurité : installez un logiciel de sécurité ou un antivirus sur vos appareils pour détecter les logiciels espions et vous débarrasser de tout logiciel malveillant ou bug qui pourrait tenter de pénétrer dans votre compte LINE.

Sécurisez vos appareils : Garder vos appareils électroniques en sécurité empêchera les autres d'y accéder sans votre permission. Les intrus ne peuvent pas accéder à votre téléphone si vous utilisez le verrouillage de l'écran, les lecteurs d'empreintes digitales ou la reconnaissance faciale.

Partie 6. FAQ sur le piratage de LINE

Q1 : Comment les pirates informatiques piratent-ils un compte LINE ?

Les pirates peuvent accéder à un compte LINE de plusieurs manières. Ils pourraient utiliser SpyX ou un autre programme qui doit être physiquement installé sur l’appareil qu’ils souhaitent espionner.

Une fois installé, le logiciel peut suivre les SMS, les journaux d'appels et d'autres informations privées en mode furtif. Ils utilisent également des tactiques de force brute et de phishing pour inciter les gens à divulguer leurs informations de connexion.

Le phishing consiste à envoyer de faux e-mails à des personnes pour les inciter à divulguer leurs informations de connexion. Les pirates informatiques accèdent souvent aux comptes LINE en utilisant des logiciels malveillants et en incitant les gens à leur fournir des informations.

Q2 : Comment puis-je savoir si mon compte LINE a été piraté ?

Il y a quelques indices indiquant que quelqu'un a accédé à votre compte LINE. Votre compte peut avoir été piraté si vous remarquez une activité étrange, telle que des messages envoyés depuis votre compte que vous n'avez pas envoyés.

D'autres signes sont des changements de mot de passe auxquels vous ne vous attendiez pas, des appareils qui ne sont pas mentionnés dans votre historique de connexion, des données qui disparaissent ou sont supprimées, et des appels ou des SMS d'amis qui n'ont aucun sens.

Q3 : Que dois-je faire si mon compte LINE a été piraté ?

Il est important de changer immédiatement votre mot de passe LINE en un mot de passe fort et unique si vous pensez que votre compte a été piraté.

Pour rendre les choses encore plus sûres, activez la vérification en deux étapes. Examinez vos connexions passées à votre compte et débarrassez-vous de tous les gadgets qui ne sont pas reconnus.

Vérifiez les informations de votre compte pour les modifications que vous n'avez pas apportées, comme les informations de profil modifiées ou les amis.

Ne cliquez pas sur des liens qui semblent sommaires et ne divulguez pas d'informations personnelles si vous pensez qu'il pourrait s'agir de phishing.

Partie 7. Conclusion

Il existe de nombreuses façons pour les pirates d'accéder aux comptes LINE, par exemple en utilisant le pirate SpyX LINE, par la force brute, le phishing, les logiciels malveillants, l'ingénierie sociale ou les failles du système.

Dans la vie quotidienne, veillez à vérifier régulièrement l'utilisation de vos logiciels pour garantir la sécurité des données.

Plus d'articles comme celui-ci

Cessez de vous inquiéter en utilisant SpyX

LE LOGICIEL SPYX DESTINÉ À UN USAGE LÉGAL UNIQUEMENT. Vous devez informer les utilisateurs de l'appareil que ils sont surveillés. Ne pas le faire est susceptible d'entraîner une violation de la loi applicable et peut entraîner de lourdes sanctions pécuniaires et pénales...

Disclaimer: LE LOGICIEL SPYX DESTINÉ À UN USAGE LÉGAL UNIQUEMENT. Vous devez informer les utilisateurs de l'appareil qu'ils sont surveillés. Ne pas le faire est susceptible d’entraîner une violation de la loi applicable et peut entraîner de sévères sanctions pécuniaires ...