Cómo comprobar si el teléfono está clonado

Last updated:2月 28, 2024

Tabla de contenido

¡Hola amigos de los teléfonos inteligentes! Imagínese ocupándose de sus asuntos, enviando por correo electrónico videos de adorables gatos a sus amigos o planificando su próximo viaje en su teléfono. Pero entonces empiezan a suceder cosas extrañas: llamadas de extraños, cargos inesperados en tu factura o tu teléfono funciona un poco raro. En la vida real, tu teléfono puede ser el personaje principal de esta situación de película de misterio.

La clonación de teléfonos es una amenaza. No tengas miedo de la frase. Clonar tu teléfono es como si alguien astuto espiara tus datos personales sin tu conocimiento.

¿Qué puedes hacer? Considere este blog como su guía de seguridad para teléfonos de superhéroes. La clonación de teléfonos se discutirá mediante trucos sencillos. ¡Resolvamos el misterio!

Parte 1. Cómo funciona la clonación de teléfonos

La clonación de teléfonos es la transferencia de datos de un dispositivo a otro. Existen muchos métodos de clonación. La mayoría de las personas necesitan clonar los datos del teléfono antiguo en el teléfono nuevo cuando cambian de teléfono. En este momento, lo más seguro para los usuarios es optar por utilizar el método oficial.

Sin embargo, cuando alguien quiere clonar su teléfono y no quiere que usted lo sepa, generalmente opta por utilizar una herramienta de clonación de terceros. Entonces, con tanto software de clonación en el mercado, ¿cómo funcionan?

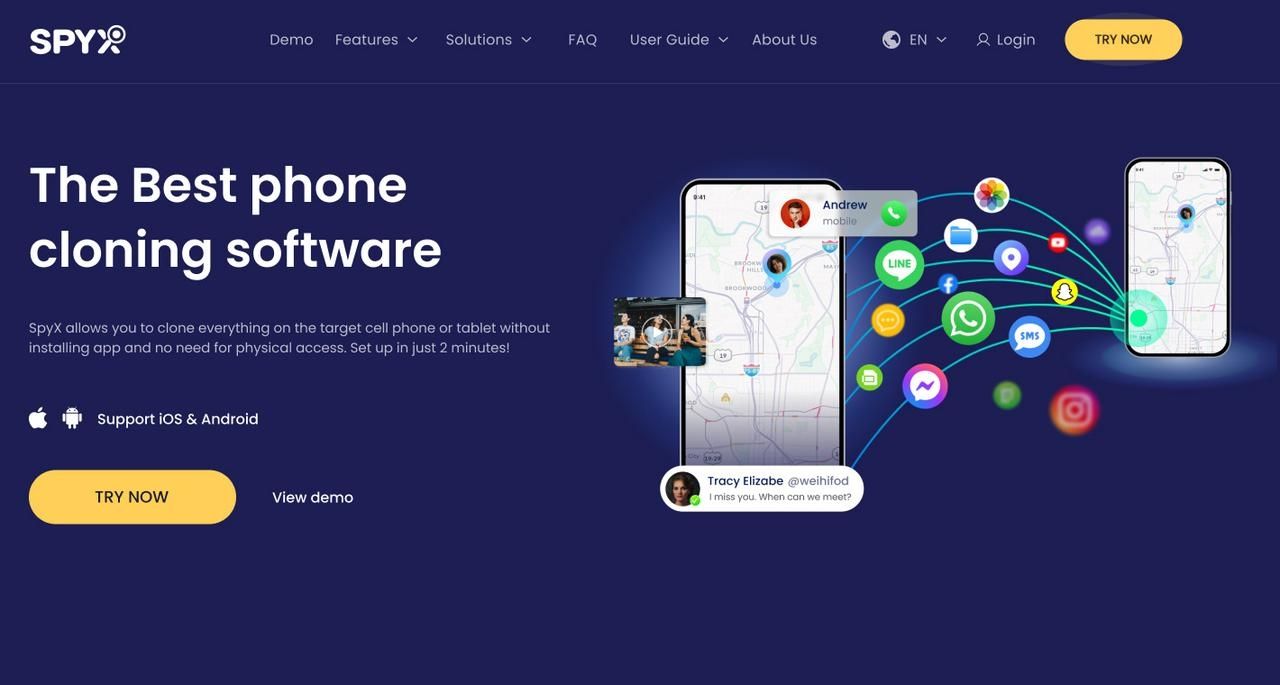

A continuación, tomaremos como ejemplo SpyX, uno de los software de clonación más populares del mercado, para ver cómo funciona y qué datos puede clonar.

Lectura relacionada: Cómo duplicar el teléfono de alguien

1.1. Tome SpyX como ejemplo

SpyX es un software de clonación de teléfonos móviles todo en uno. Utiliza una variedad de soluciones de conectividad para que la clonación sea más conveniente para los usuarios. Para los usuarios de iOS, sólo necesitan vincular la cuenta de iCloud del dispositivo de destino para lograr la clonación. Los usuarios de Android pueden optar por vincular una cuenta de Google para clonar datos o descargar un APK.

No importa qué tipo de usuario seas, siempre que utilices SpyX, los datos se sincronizarán en tiempo real. No es necesario volver a vincular el dispositivo para clonar los datos y los datos se pueden sincronizar todos los días.

Además, se ejecuta en modo completamente oculto, es decir, no aparecerá ningún icono en el dispositivo de destino, lo que significa que si usas SpyX para clonar el teléfono de otra persona, él no lo sabrá en absoluto. SpyX cifra los datos transferidos al teléfono, lo que dificulta su detección.

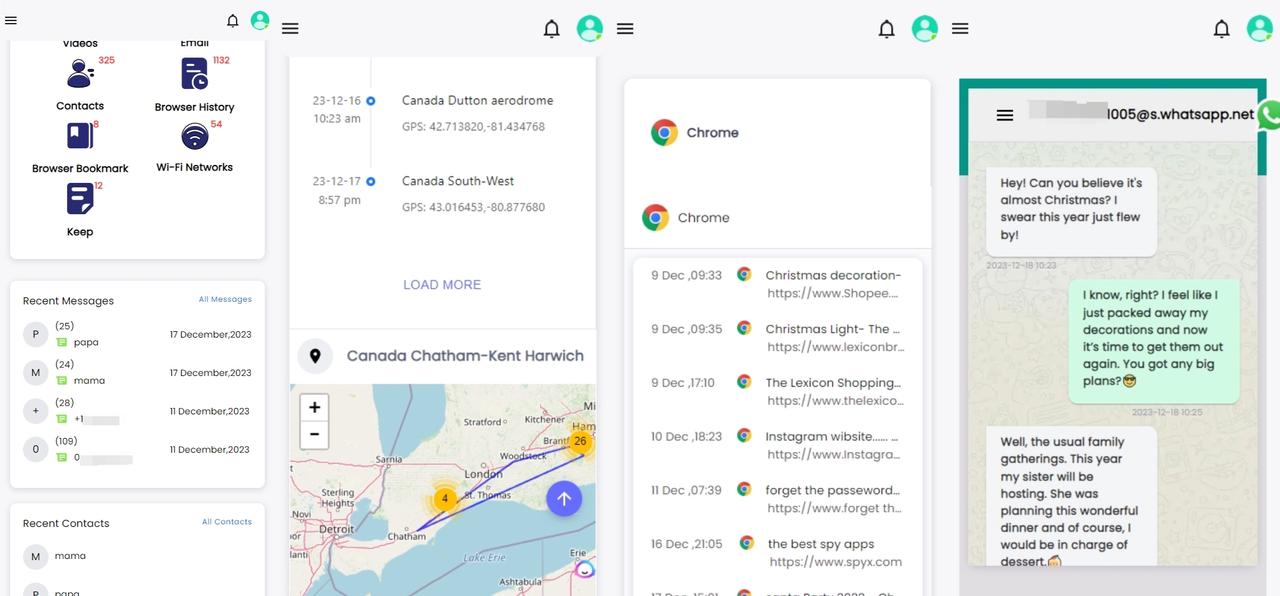

1.2. Qué datos puedes clonar usando SpyX

SpyX es muy poderoso, capaz de clonar más de 30 programas y puede clonar casi todos los contenidos del software. Lo divido en varias categorías:

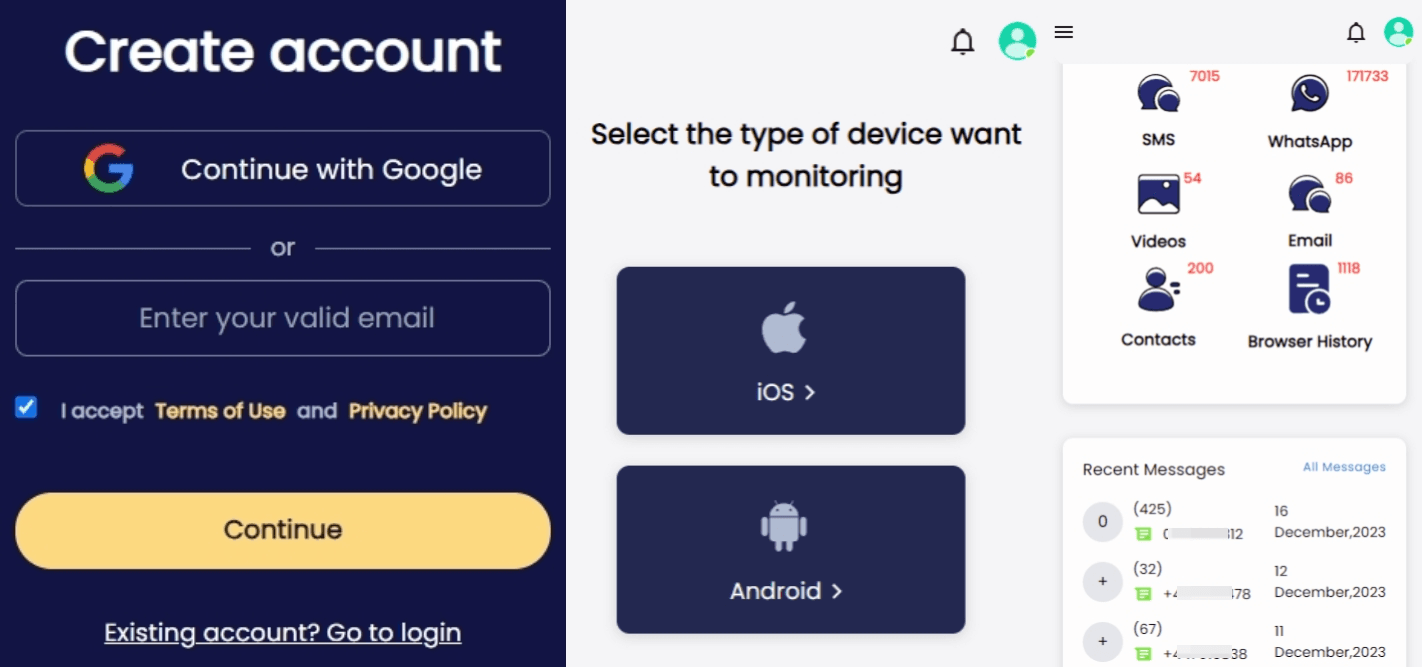

1.3. Cómo usar SpyX para clonar un teléfono

Los pasos de operación de SpyX también son muy simples. Sólo se necesitan 3 pasos para lograr la clonación remota.

Paso 1. Crea una cuenta gratuita.

Paso 2. Elige un dispositivo iOS/Android que quieras clonar.

Paso 3. Comience a clonar.

Lectura adicional: Cómo clonar un teléfono sin tocarlo

Parte 2. Cómo saber si tu teléfono está clonado

¿Alguna vez has sentido como si alguien estuviera leyendo tu diario digital? Tu suposición puede ser correcta. Resolvamos el misterio en nuestra serie de detectives digitales: ¿Cómo se puede detectar un teléfono clonado?

- La batería misteriosa se agota

Imagine que la batería de su teléfono se está agotando más rápido que un "problema tecnológico". Esta es una gran señal de alerta. Si su batería parece correr contra el tiempo, es posible que su teléfono esté clonado. La clonación hace que su teléfono realice turnos dobles, agotando su batería.

- Mayor uso de datos

Monitorear el uso de datos es importante en línea. Imagine su plan de datos actuando como un superhéroe pero corriendo una maratón mientras camina. Un aumento repentino en el uso de datos puede indicar un clon en su teléfono. Inspeccione su dispositivo si sus datos desaparecen más rápido de lo habitual.

- Llamadas o mensajes de texto misteriosos

¿Alguna vez un amigo mencionó una llamada o un mensaje tuyo, pero no lo hiciste? ¿A menudo aparecen números de teléfono desconocidos en su historial de llamadas? Los clones pueden hacer que tu teléfono hable y envíe mensajes de texto sin que te des cuenta. Mire su historial de llamadas y mensajes de texto, puede mostrar un clonador digital.

- Calentamiento excesivo

Controle la temperatura de su teléfono, especialmente si hace más calor de lo habitual. Imagine que su teléfono tiene fiebre sin previo aviso. El sobrecalentamiento generalmente indica clonación. Los clones trabajan silenciosamente en segundo plano, generando calor mientras cometen crímenes.

- Retrasos y fallas en mensajes de texto

La comunicación es crucial, pero ¿qué pasa si tus mensajes de texto desaparecen? Imagínese enviar un mensaje anticipando una respuesta rápida, pero su amigo responde horas después. La clonación de teléfonos podría provocar esta desaparición. Los clones pueden retrasar o hacer desaparecer mensajes, haciendo que las conversaciones sean confusas.

- Facturas telefónicas más altas

Las facturas telefónicas son diarios financieros, pero ¿y si se convierten en novelas de ficción con sorprendentes giros argumentales? Si los costos de su teléfono aumentan inesperadamente, el clon del teléfono puede ser el responsable. Examine esas facturas: pueden revelar si el teléfono fue clonado.

Parte 3. Cuáles son los peligros si tu teléfono es clonado

La clonación de su teléfono por parte de un "extraño" puede poner su información y propiedad privadas en un estado inseguro e incluso puede dañar los intereses de otros.

- Fuga de información personal

Si se clona su teléfono, es posible que roben su información personal, incluida información confidencial como contactos, registros de llamadas, mensajes de texto y cuentas de redes sociales.

- Pérdidas de propiedad

Al clonar un número de teléfono, los delincuentes pueden obtener información personal confidencial, como información de cuentas bancarias, números de identificación, etc., provocando pérdidas de propiedad.

- El robo de identidad

Utilizar un número de teléfono clonado para suplantar su identidad, realizar una autenticación de identidad falsa o cometer fraude, perjudicando los intereses de otros y causando graves pérdidas a la víctima.

- Vulnerabilidades de seguridad

Clonar su teléfono también puede exponer su dispositivo a vulnerabilidades de seguridad adicionales, haciéndolo más vulnerable a malware o ataques cibernéticos.

Parte 4. Cómo evitar que alguien clone tu teléfono

4.1. Detener la clonación de teléfonos en iPhone

¡Hola usuarios de iPhone! Un extraño entrando en nuestro espacio personal pero ¿cómo podemos saberlo? Si sospecha que su iPhone está siendo vigilado por software espía debido a una clonación, lo ayudaremos a encontrarlo y detenerlo.

- Comprobar el número IMEI de tu teléfono

El número IMEI de tu teléfono es como una huella digital en el mundo digital. Compare el número IMEI de su iPhone con el registrado con su proveedor de red para verificar si hay clonación. Para encontrar el IMEI de tu iPhone, ve a Configuración > General > Acerca de o marca *#06#. Estos números no coinciden, lo que sugiere clonación.

- Comprender el comportamiento del teléfono: señales de alerta

La actividad extraña del dispositivo puede indicar un problema. Tenga cuidado con los mensajes de texto extraños o las llamadas de números desconocidos, que pueden indicar una clonación del teléfono. Detectar estos indicios menores requiere vigilancia.

- Inaccesibilidad telefónica

Una incapacidad inesperada para realizar o recibir llamadas o mensajes de texto, excluyendo los números de emergencia, puede ser preocupante. Si clona y activa su tarjeta SIM en otro dispositivo, la red puede asignar su número a ese dispositivo, haciendo que sus servicios telefónicos no funcionen.

- Solicitudes inesperadas de reinicio del dispositivo

Los atacantes pueden enviar mensajes de texto no solicitados pidiéndole que reinicie su teléfono para adquirir más control sobre su teléfono o tarjeta SIM clonado.

- Actividad inusual en la factura telefónica

Los números desconocidos marcados o los cargos en su cuenta telefónica son motivo de preocupación. Los atacantes pueden utilizar su número para fraude o suplantación de identidad, provocando cargos irregulares.

- Sospechosa de clonación

4.2. Detener la clonación de teléfonos en Android

Clonar un dispositivo Android no es fácil, pero deja rastros. A continuación se enumeran los indicadores clave de que su Android puede haber sido clonado.

- Interrupciones en la recepción de llamadas y mensajes de texto.

Los androides clonados se convierten en marionetas sujetas a los hilos de otra persona, interrumpiendo la comunicación. Una caída rápida de llamadas y mensajes puede indicar una clonación no autorizada.

Como revisar

Pídele a tus amigos y familiares que te llamen para hacerte la prueba.

El aumento de llamadas y mensajes de texto de números desconocidos puede indicar clonación.

- La ubicación del teléfono duplica el desenmascaramiento

Un simple truco de clonación de IMEI podría hacer que tu teléfono aparezca en dos lugares. Utilice Find My Phone (Android) para examinar este fenómeno.

Como revisar

Utilice aplicaciones de localización como Find My Phone (Android).

El mapa puede mostrar varios pings, lo que indica un dispositivo clonado.

- Cargos inesperados en la factura telefónica

Consulte su estado de cuenta telefónico para detectar gastos inusuales, como roaming internacional o suscripciones. Las irregularidades en la facturación pueden indicar clonación.

Como revisar

Revisa tu factura telefónica para ver si hay cargos no autorizados.

Verifique los cargos inusuales con su operador.

- Los hackeos recurrentes de cuentas muestran intrusión

Las intrusiones constantes en Gmail, cuentas bancarias u otras cuentas pueden indicar un teléfono clonado. La clonación de teléfonos puede permitir intrusiones recurrentes, incluso si ha reforzado sus cuentas con nuevas contraseñas y 2FA.

Como revisar

A pesar de las actualizaciones de seguridad, verifique las cuentas para detectar accesos no autorizados.

Tenga en cuenta la clonación de Android si sus cuentas están comprometidas.

- Mensajes de actualización de SIM: alerta inesperada

La presencia de un aviso de "SIM actualizada" sin ningún cambio de teléfono o cuenta es sospechosa. Ciertos métodos de clonación pueden generar este mensaje, que indica actividad no autorizada en el dispositivo.

Como revisar

Esté atento a mensajes inesperados de "SIM actualizada".

La clonación puede ocurrir si no ha habido alteraciones recientes.

- Solicitudes de reinicio por texto: una activación secreta

Los mensajes de texto inesperados que le solicitan que reinicie su Android pueden ser un truco de los delincuentes para activar una tarjeta SIM clonada. Puedes activarlo sin querer respondiendo.

Como revisar

Tenga cuidado con los reinicios inesperados.

Si ha respondido a dichas consultas, comuníquese con su proveedor sobre el reemplazo de la tarjeta SIM.

Parte 5. Cómo puedes protegerte de la clonación

En una era digital donde los teléfonos son esenciales, protegerlos contra la clonación es crucial. Aquí hay seis pasos para proteger su teléfono del acceso no autorizado.

- Utilice contraseñas seguras

Utilice contraseñas seguras y reconocimiento facial o de huellas dactilares para desbloquear. Esto previene a los atacantes y mejora la protección para evitar el acceso no autorizado.

- Habilitar 2FA: doble defensa

La autenticación de dos factores es esencial para cuentas como ID de Apple y correo electrónico. Este paso adicional garantiza que incluso si alguien tiene su contraseña, necesitará una verificación adicional, lo que aumenta la seguridad.

- Consultar periódicamente las facturas telefónicas: Vigilancia financiera

Verifique sus facturas telefónicas para detectar gastos o actividades extraños. El descubrimiento temprano de discrepancias puede evitar la explotación financiera de dispositivos clonados.

- Evite hacer clic en enlaces sospechosos: Firewall digital

Tenga cuidado en línea. Evite hacer clic en enlaces dudosos y descargar programas de fuentes desconocidas. Estos pueden permitir ataques de clonación de teléfonos.

- Actualice el software del teléfono para evitar vulnerabilidades

Actualice el sistema operativo de su teléfono con regularidad. Estas actualizaciones suelen incluir parches de seguridad para proteger su dispositivo contra la clonación.

- Cifrar datos confidenciales

Cifre datos telefónicos cruciales. Los datos cifrados dificultan el acceso no autorizado o la clonación, añadiendo una capa de defensa.

- Tenga cuidado con los mensajes inesperados o las solicitudes de reinicio

Reciba mensajes inesperados o solicitudes de reinicio del teléfono con precaución. Los atacantes pueden emplear estos métodos para clonar. Antes de actuar, verifique la veracidad de dichos mensajes.

- Verifique periódicamente ubicaciones duplicadas

Verifique periódicamente la configuración de ubicación de su teléfono y Buscar mi teléfono para detectar ubicaciones duplicadas. Esto puede indicar intentos de clonación, lo que le permitirá intervenir rápidamente.

Parte 6. Conclusión

El potencial de la clonación de teléfonos se convierte en una preocupación importante a medida que manejamos los teléfonos inteligentes y nuestra vida personal y digital. Comprender los aspectos sutiles de la posible clonación es crucial en una época en la que nuestros dispositivos contienen nuestra información más privada.

Esta exhaustiva guía de detectives digitales comprende las señales complejas que podrían sugerir la clonación de un teléfono, desde agotamientos abruptos de la batería que indican la carga de trabajo secreta de un dispositivo hasta misteriosos retrasos en los mensajes de texto que hacen que los usuarios duden de su comunicación digital. La guía va más allá de la detección y ofrece a los usuarios de iPhone y Android medidas integrales de prevención de la clonación.

En este artículo, aclaramos el daño potencial causado por la clonación de teléfonos y números de teléfono, y proponemos medidas de protección contra la clonación de teléfonos. Para ello, se recomienda utilizar contraseñas seguras, autenticación de dos factores y un seguimiento cuidadoso de la factura telefónica para detectar signos de acceso no autorizado.

Al desempeñar el papel de detectives digitales con conocimiento y acciones preventivas, puede proteger firmemente su identidad digital y mantener sus teléfonos celulares a salvo de amenazas y misterios ocultos.

Parte 7. Preguntas frecuentes

¿Por qué alguien clonaría un teléfono?

La clonación de teléfonos a menudo se realiza por motivos maliciosos, dando acceso no autorizado a datos personales, mensajes e historiales de llamadas. Los clonadores pueden robar identidades, explotar datos financieros o perpetrar fraudes. Puede hacerse con fines de espionaje o para monitorear en secreto las conversaciones del objetivo.

¿La clonación del teléfono transfiere todos los datos?

Sí, la clonación de teléfonos incluye copiar el teléfono de destino y transferirle todos los datos. Esto incluye historial de llamadas, mensajes de texto, números de teléfono, fotografías, aplicaciones y otros datos del dispositivo. Copia el contenido de cada teléfono.

¿El teléfono clonado necesita wifi?

La mayoría de la clonación de teléfonos no requiere Wi-Fi. La clonación de una tarjeta SIM o el acceso físico pueden clonar un dispositivo. Sin embargo, los métodos de clonación complejos pueden requerir una conexión a Internet para descargar e instalar el software.

¿Cuánto tiempo lleva la clonación del teléfono?

El tiempo de clonación del teléfono depende del método y la complejidad. Las soluciones basadas en software más complejas pueden tardar más que la clonación de tarjetas SIM. La clonación tarda desde unos minutos hasta varias horas, según la cantidad de datos enviados.

¿Cuál es el código para comprobar si el teléfono está clonado?

No existe un código universal para detectar teléfonos clonados. Los usuarios pueden buscar actividades extrañas como batería descargada, mensajes de texto inesperados o llamadas desconocidas para detectar clonación. Supervise su factura telefónica en busca de cargos no autorizados o irregularidades para descubrir indirectamente esfuerzos de clonación. Comuníquese con su proveedor de servicios móviles si detecta actividad inusual.

Más artículos como este

Deja de preocuparte y empieza con SpyX