Überwachung von Telefongesprächen [3 bewährte Methoden]

Last updated:jul 16, 2024

Inhaltsverzeichnis

Da heutzutage alles vernetzt ist, wird viel darüber gestritten, wie sicher Telefongespräche sind. Man kann „ein Telefon überwachen, indem man anruft“ oder sogar „die Telefongespräche einer anderen Person heimlich überwachen“. Viele Leute möchten das wissen.

Im Internet kursieren auch viele Mythen darüber, wie einfach es ist, an Telefondaten zu gelangen.

In diesem Artikel sprechen wir über diese Probleme und helfen Ihnen, heimlich die Telefongespräche einer anderen Person zu überwachen.

Teil 1. Ist es möglich, die Telefonanrufe einer Person zu überwachen?

Trotz der damit verbundenen Schwierigkeiten ist es mit dem Fortschritt der Technologie möglich, dies zu erreichen. Im folgenden Abschnitt werden drei effektive Methoden zum Überwachen von Mobiltelefongesprächen vorgestellt.

Teil 2. So überwachen Sie die Telefonanrufe einer Person [3 bewährte Methoden]

Weg 1. Verwenden von SpyX

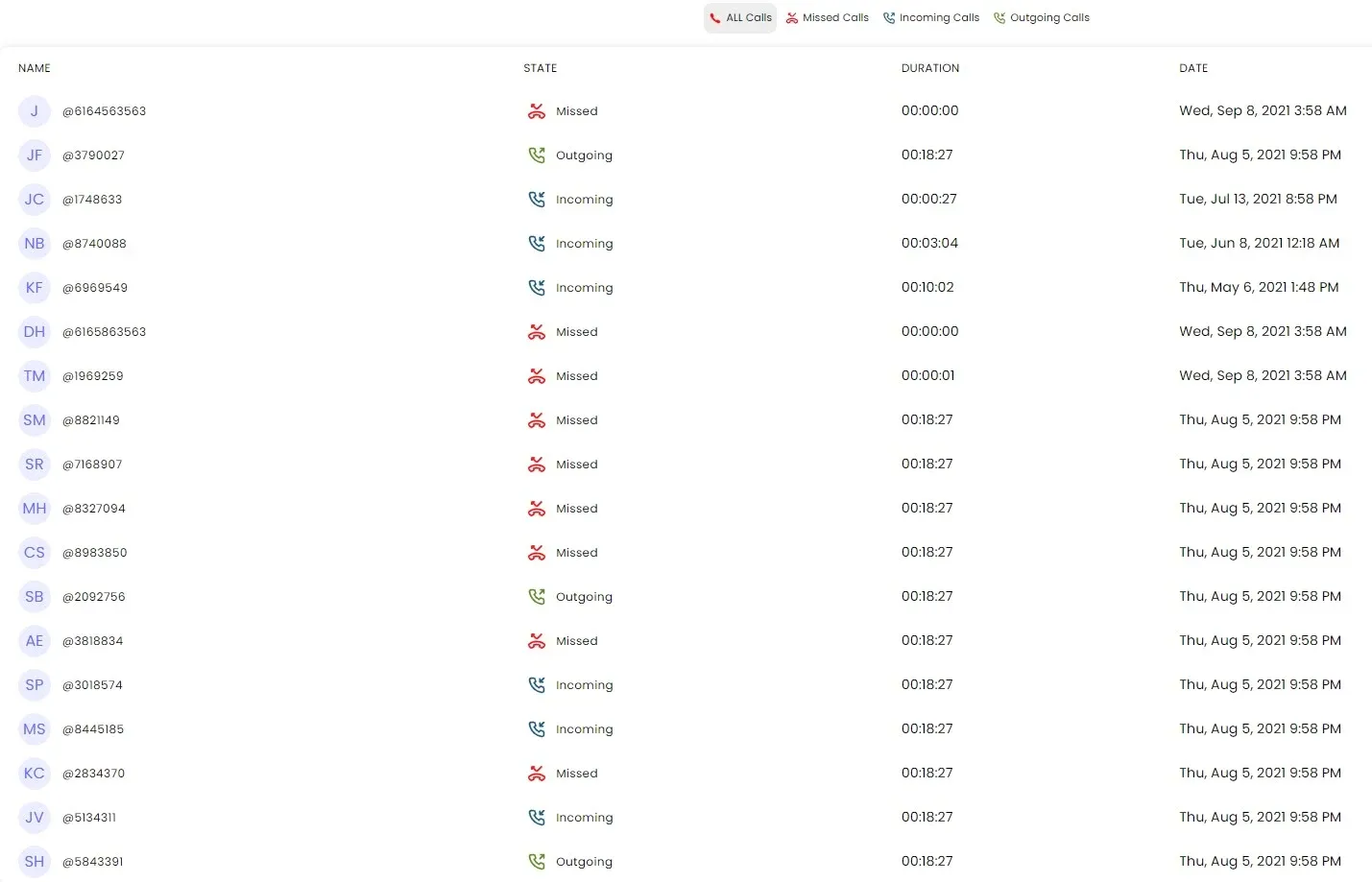

SpyX ist ein großartiges Programm zum Abhören und Aufzeichnen von Telefongesprächen. Menschen können Live-Anrufe mithören und vollständige Anrufprotokolle einsehen, die die Zeit, Dauer und Nummern anzeigen, die angerufen oder empfangen wurden.

Stärken von SpyX bei der Überwachung von Telefongesprächen:

? Spionieren Sie eingehende und ausgehende Anrufe aus.

Mit SpyX können Sie ganz einfach den gesamten Telefonanrufverlauf ausspionieren, einschließlich eingehender und ausgehender Anrufe.

? Verfolgen Sie verpasste oder abgesagte Anrufe.

Auch verpasste oder abgesagte Anrufe können aus der Ferne nachverfolgt werden.

? Überprüfen Sie die Anrufdetails.

Mit SpyX können Sie vollständige Anrufprotokolle einsehen, die die Zeit, Dauer und Nummern anzeigen, die angerufen oder empfangen wurden.

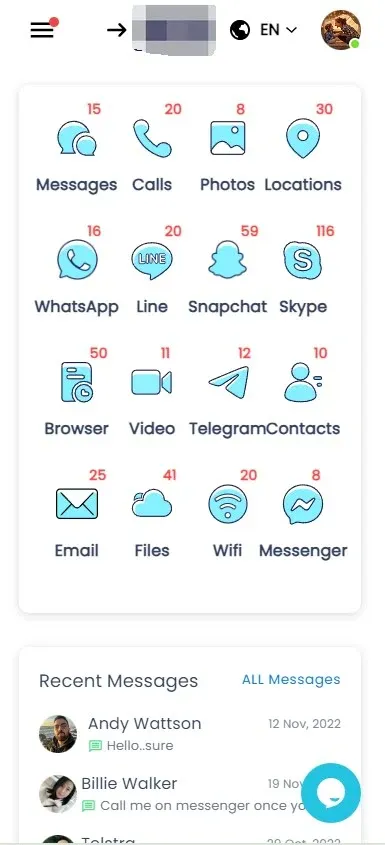

Welche anderen Telefonaktivitäten kann SpyX überwachen:

SpyX kann mehr als nur Gespräche abhören. Darüber hinaus können Webdaten, Textnachrichten , der GPS-Standort , die Nutzung sozialer Medien und mehr verfolgt werden.

Diese Tabelle bietet einen umfassenden Überblick über die Telefonaktivitäten, die SpyX aus der Ferne überwachen kann. Es ist zu beachten, dass geringfügige Abweichungen bei den überwachbaren Daten auftreten können, je nachdem, ob es sich bei dem Zieltelefon um ein Android- oder iPhone-Gerät handelt .

Sie können in dieser Tabelle nach links und rechts scrollen, um weitere Informationen anzuzeigen.

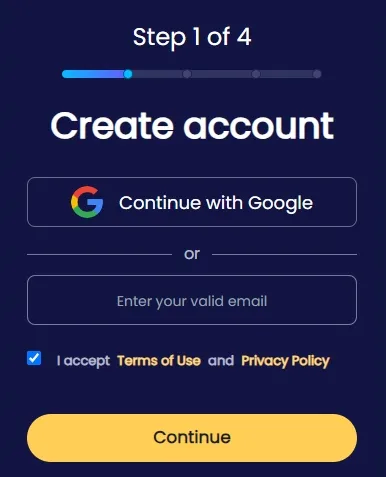

So verwenden Sie SpyX, um die Telefonanrufe einer Person zu überwachen:

Schritt 1. Registrieren Sie sich für ein SpyX-Konto, das zu Ihnen passt.

Schritt 2. Wählen Sie den Gerätetyp aus, den Sie überwachen möchten (iOS oder Android).

Schritt 3: Geben Sie bei einem iOS-Gerät die Apple-ID und das Passwort des zu überwachenden iOS-Geräts ein. Für Android-Geräte gibt es zwei Verbindungsoptionen. Eine besteht darin, die SpyX-Software direkt auf dem Zieltelefon zu installieren und den Anweisungen auf dem Bildschirm zu folgen, um die Verbindung herzustellen. Die andere Möglichkeit besteht darin, das Google-Konto und das Passwort des Zielgeräts einzugeben. Sie können eine dieser beiden Optionen wählen.

Schritt 4. Beginnen Sie mit der Fernüberwachung der Telefonaktivitäten.

Weg 2. Verwendung von Google Drive [Android]

Durch die Einrichtung von Google Drive werden automatisch alle Ihre Daten von Ihrem Android-Telefon gesichert. Dazu gehören Anrufprotokolle.

Schritte zur Verwendung von Google Drive für den Zugriff auf den Anrufverlauf:

Schritt 1: Stellen Sie sicher, dass das Zielgerät für die Sicherung von Anrufprotokollen auf Google Drive eingerichtet ist (zu finden unter „Einstellungen“ > „System“ > „Sicherung“).

Schritt 2: Erhalten Sie Zugriff auf die mit dem Zielgerät verknüpften Google-Kontoanmeldeinformationen.

Schritt 3. Melden Sie sich mit diesen Anmeldeinformationen bei Google Drive an.

Schritt 4: Suchen Sie die Sicherungsdatei mit den Anrufprotokollen und laden Sie sie herunter.

Schritt 5: Sie können diese Anrufprotokolle mit einem geeigneten Datenbank-Viewer anzeigen.

Weg 3. iCloud-Backup verwenden [iPhone]

Apple verfügt über einen Dienst namens iCloud Backup, der Ihre Daten von Ihren iOS-Geräten sofort in iCloud sichert. Dazu gehören Anrufprotokolle.

Schritte zur Verwendung der iCloud-Sicherung für den Zugriff auf den Anrufverlauf:

Schritt 1. Bestätigen Sie, dass das Ziel-iPhone für die Sicherung in iCloud konfiguriert ist (Einstellungen finden Sie unter „Einstellungen“ > [Benutzername] > „iCloud“ > „iCloud-Backup“).

Schritt 2. Rufen Sie die iCloud-Anmeldeinformationen des zugehörigen Kontos ab.

Schritt 3. Melden Sie sich bei icloud.com beim iCloud-Konto an oder verwenden Sie forensische Tools, um direkt auf das Backup zuzugreifen.

Schritt 4. Laden Sie die Sicherungsdateien von iCloud herunter.

Schritt 5: Extrahieren Sie den Anrufverlauf aus dem Backup mit Tools von Drittanbietern, die für die Datenextraktion entwickelt wurden.

Teil 3. Vorsicht vor den üblichen Betrügereien bei der Telefonüberwachung

Viele falsche Geschichten verbreiten sich darüber, wie einfach es heutzutage ist, Telefone zu überwachen, was dazu führt, dass viele Menschen auf Betrügereien hereinfallen. Viele Menschen haben falsche Vorstellungen über die Überwachung von Telefonen. Wir dachten zunächst, dass man in das Telefon einer Person eindringen könnte, wenn man sie anruft, eine SMS schickt oder ihre Telefonnummer hat.

(1) Überwachen Sie das Telefon einer Person einfach durch einen Anruf

Viele Leute fallen auf die Masche herein, dass man durch einen Anruf das Telefon einer anderen Person benutzen kann. Die Leute glauben diesen Mythos wahrscheinlich, weil sie nicht wissen, wie Mobilfunknetze und Sicherheit funktionieren. Smartphones verfügen heute über hochtechnologische Sicherheitsfunktionen, die verhindern, dass sich Personen Zugang verschaffen, die nichts damit zu tun haben.

So funktioniert der Betrug:

Betrüger können behaupten, dass sie durch den Einsatz spezieller Software oder durch die Durchführung einer einzigartigen Abfolge von Anrufaktionen Spyware auf dem Gerät des Ziels installieren können. Sie verlangen oft Geld für die Erbringung dieser Dienstleistung oder versuchen, das Opfer zu Verhaltensweisen zu bewegen, die seine Sicherheit gefährden.

Warum es nicht funktioniert:

- Technische Sicherheitsmaßnahmen: Mobile Betriebssysteme wie Android und iOS verfügen über strenge Berechtigungen und Sandboxing-Richtlinien, die Anwendungen und ihre Daten vom Rest des Systems isolieren.

- Netzbetreiberschutz: Mobilfunkanbieter verfügen über Systeme zur Erkennung und Verhinderung ungewöhnlicher Netzwerkaktivitäten, zu denen auch böswillige Aktionen gehören, die über einen Sprachanruf versucht werden.

Tatsächliche Risiken:

Vishing ist eine komplizierte Methode für Betrüger, um Menschen dazu zu bringen, persönliche Informationen preiszugeben, die für Betrug oder Identitätsdiebstahl verwendet werden könnten. Ein Anruf auf einem Telefon überwacht es nicht, aber Betrüger verwenden Voice-Phishing, um dies zu erreichen.

(2) Überwachen Sie das Telefon einer Person einfach durch das Senden einer SMS

Eine andere verbreitete Masche besteht darin, das Telefon einer anderen Person zu übernehmen, indem man ihr eine Textnachricht schickt. Meistens handelt es sich dabei um Nachrichten, die Leute dazu bringen sollen, schädliche Software herunterzuladen oder möglicherweise gefährliche Websites zu besuchen.

So funktioniert der Betrug:

Betrüger senden Ihnen möglicherweise Links zu dubiosen Websites oder Anweisungen, wie Sie an Apps gelangen, die nicht funktionieren. Es ist möglich, dass die Personen in diesen Texten Angst haben und das Gefühl haben, dass sie schnell handeln müssen, um etwas umsonst zu bekommen oder ihre Informationen preiszugeben.

Warum es nicht funktioniert:

- Malware beginnt normalerweise, wenn ein Benutzer etwas tut, beispielsweise eine App öffnet, eine Erlaubnis erteilt oder auf einen Link klickt.

- Höhere Sicherheit: Die Tools werden ständig mit Korrekturen für bekannte Sicherheitslücken aktualisiert. Aus diesem Grund sollten Sie nach Software Ausschau halten, die schädlich sein könnte, und Änderungen vornehmen, die die Sicherheit erhöhen.

Echte Risiken:

Wenn die Leute tun, was in den Texten steht, ist SMS-Phishing, auch „Smishing“ genannt, eine echte Bedrohung. Menschen können möglicherweise ohne Erlaubnis Software ausführen, persönliche Informationen preisgeben oder Verkäufe tätigen.

(3) Überwachen Sie das Telefon einer Person nur anhand der Telefonnummer

Sie können nicht das Telefon einer Person überwachen, nur weil Sie deren Nummer kennen. Dieser Betrug wird häufig in zwielichtigen Online-Gruppen und auf Websites verbreitet, die behaupten, Ihren Computer überwachen zu können.

So funktioniert der Betrug:

Betrüger behaupten, sie könnten gegen eine Gebühr die Telefonnummer einer Person verwenden, um deren Telefon abzuhören. Meistens erfinden sie dabei lange Geschichten über Schwachstellen im Netzwerk oder nutzen Netzwanzen zu ihrem Vorteil.

Warum es nicht funktioniert:

- Es gibt keinen eindeutigen Link: Nur weil Sie nicht direkt auf die Hardware oder Software des Geräts einer anderen Person zugreifen können, heißt das nicht, dass Sie deren Telefonnummer haben.

- Telekommunikationssicherheit: Netzbetreiber schützen ihre Netzwerke und Kundendaten mit strengen Sicherheitsmaßnahmen. Um dies zu erreichen, achten sie unter anderem auf seltsames Verhalten.

Echte Risiken:

Die Finanzierung ist hier das größte Risiko. Die Leute geben Betrügern Geld, weil sie denken, sie könnten in ihre Telefone eindringen, aber sie verlieren alles.

Teil 4. Häufig gestellte Fragen zur Überwachung von Telefongesprächen

Häufig hören Menschen die Gespräche anderer Leute mit, weil sie neugierig sind, um ihre Sicherheit fürchten oder mehr über Technologie erfahren möchten. Diese drei Fragen zum Thema Überwachung von Telefongesprächen werden häufig gestellt. Hier sind die vollständigen Antworten, um Klarheit zu schaffen.

F1. Wie kann man kostenlos in die Telefongespräche einer anderen Person eindringen?

Wenn Ihr Zielgerät ein Android-Gerät ist, können Sie Google Drive-Backups verwenden, um auf den Anrufverlauf einer anderen Person zuzugreifen. Wenn Ihr Zielgerät ein iPhone ist, können Sie Apples integriertes iCloud-Backup verwenden. Bitte beachten Sie, dass Sie für beide Methoden das Google-Konto/iCloud-Konto und das Passwort des Zielgeräts kennen müssen. Es besteht also die Gefahr, entdeckt zu werden!

F2. Welche Anzeichen deuten darauf hin, dass meine Telefongespräche möglicherweise überwacht werden?

Es gibt mehrere Anzeichen, die darauf hinweisen können, dass Ihr Telefon kompromittiert wurde, allerdings ist keines davon ein eindeutiger Hinweis darauf, dass ein Telefonanruf-Monitor vorhanden ist:

- Während eines Gesprächs sollten keine Musik oder andere Geräusche erklingen, die nicht dazugehören.

- Es wird zu heiß oder stirbt zu schnell.

- Zurück zum Anfang oder grundlos langsam machen.

- Möglicherweise nutzen Sie Ihre Daten nicht optimal oder fügen Ihrem Telefon keine nützlichen Apps hinzu.

Wenn Sie eines dieser Anzeichen bemerken, sollten Sie Ihren Computer mit einer Schutzsoftware überprüfen und sich bei Bedarf professionelle Hilfe holen.

F3. Wie kann ich meine Telefongespräche vor der Überwachung schützen?

Um Ihre Telefongespräche und die allgemeine Telefonsicherheit zu schützen, sollten Sie die folgenden Maßnahmen in Betracht ziehen:

- Durch die Aktualisierung Ihres Betriebssystems und Ihrer Apps werden bereits gefundene Fehler behoben.

- Verwenden Sie zum Sprechen und Schreiben sichere Apps wie Signal oder WhatsApp, die umfassenden Schutz bieten.

- Wenn Sie jemanden anrufen oder ihm eine SMS schreiben, der nicht gesichert ist, geben Sie keine privaten Informationen preis.

- Achten Sie auf E-Mails, die Sie nicht angefordert haben, und klicken Sie nicht auf Links, die Sie nicht verstehen.

Teil 5. Fazit

Dieser Artikel stellt drei Methoden vor, mit denen Sie die Telefonanrufe einer Person überwachen können: Google Drive, iCloud-Backup und SpyX. Sie können die für Ihre Anforderungen am besten geeignete Methode auswählen. Außerdem werden einige gängige Online-Betrugsmaschen aufgedeckt, die behaupten, dass sich mit einer bestimmten Methode problemlos das Telefon einer Person überwachen lässt. Ich hoffe, es hilft Ihnen!

Weitere Artikel wie dieser

Hör auf, dir Sorgen zu machen – starte mit SpyX