Como ler o e-mail de alguém sem senha

Last updated:5月 29, 2023

Você já sentiu a curiosidade de entrar na caixa de entrada de alguém? Estranho, mas acontece. Agora, qual é o plano então? Certamente leva você ao fato de que abrir um e-mail é impossível sem uma senha. Como você pode saber a senha? É quase impossível adivinhar. Existe alguma maneira de abrir o e-mail de alguém sem a senha? Agora, como todos os sistemas funcionam, revelaremos cada passo minuciosamente.

Como ler o e-mail de alguém sem a senha?

Vivemos em uma era em que quase todo ser humano está preso em celulares e computadores. Sendo o chefe ou chefe de família, você deve ficar de olho em seus familiares e funcionários. Os e-mails são o canal mais usado em todo o mundo. Seu direito absoluto é verificar as caixas de entrada sem que eles saibam que você está revisando, mas como? A partir daqui, o jogo começa. Inclui os motivos da checagem de e-mails e os canais pelos quais o alvo não sabe que está sendo fiscalizado.

Parte 1. Por que ler o e-mail de alguém?

Quando se trata de sua vida pessoal, se você suspeitar de seu parceiro, cônjuge, filhos ou funcionários , isso só leva a um relacionamento tóxico. Portanto, é melhor acompanhá-los. O e-mail é um canal amplo para monitorar todas as atividades de mídia social. É um direito legal das seguintes pessoas ler e-mails sem a senha.

1. Para pais

Os pais têm uma enorme responsabilidade na criação de seus filhos. Dar à sociedade um cidadão melhor é a tentativa de todos os pais. Para isso, é imperativo conhecer suas atividades sociais, seu grupo de amigos e o conteúdo de mídia social ao qual eles se entregam. Para atingir esse nível de tranquilidade mental, você precisa rastrear o e-mail das crianças sem saber.

2. Para Cônjuge/parceiro

Viver em tortura mental contínua em qualquer relacionamento torna tudo pior. Você tem suspeitas de que seu parceiro é normal. Abordar esse assunto verbalmente pode resultar em falta de confiança e briga, o que certamente não é uma boa ideia. Usando seu direito de rastrear seu cônjuge ou parceiro, você tem todos os motivos para rastrear e-mails remotamente.

3. Para Empregadores

Sendo o chefe de uma empresa ou departamento específico, é seu direito saber quem está trabalhando na direção certa e quem não está. Além disso, dá a você o direito legal de proteger seus ativos e a reputação de sua organização rastreando e-mails remotamente.

Parte 2. É ilegal ler o e-mail de alguém sem uma senha?

Se falamos de lei, ler e-mails sem o consentimento de um adulto é errado. Mas se você é pai ou empregador, é legal controlar seus subordinados. Você pode usar qualquer software de controle parental ou monitoramento de funcionários sem saber a senha.

Parte 3. 3 maneiras de ler o e-mail de alguém sem a senha

Você pode ler o e-mail de alguém sem a senha das seguintes maneiras.

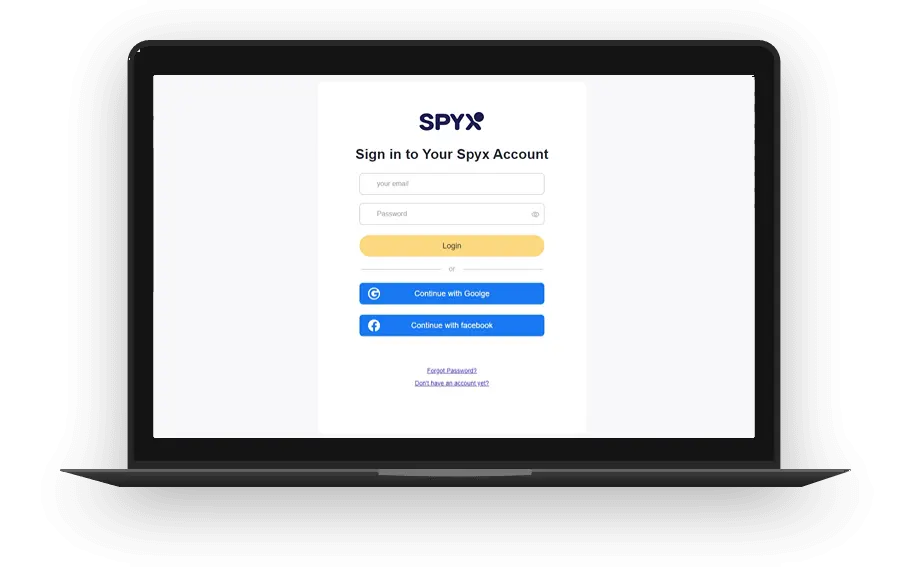

1. Use o aplicativo espião SpyX

Os aplicativos espiões ajudam você a verificar rapidamente as atividades de mídia social da pessoa visada. Existem muitos no mercado, mas o melhor é o SpyX. É o aplicativo espião mais bem avaliado. Você deve seguir três etapas para adquirir benefícios exclusivos deste aplicativo de monitoramento de e-mail.

Etapa 1: você precisa se inscrever em uma conta de e-mail de destino e adquirir uma assinatura. No SpyX , você pode oferecer muitos pacotes. Por favor, escolha aquele que mais lhe convém e tenha acesso gratuito à caixa de entrada da pessoa-alvo, independentemente do dispositivo em que ela esteja se conectando. Você tem a chave.

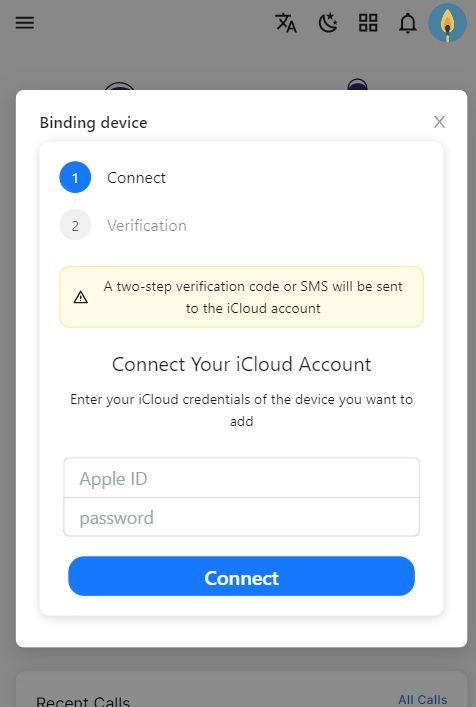

Etapa 2: Em seguida, você deve verificar o iCloud do telefone alvo. Insira o ID Apple e a senha para concluir a verificação.

Passo 3: Siga as instruções para verificar seu funcionamento. Agora tudo pronto. Basta ir ao seu painel de controle e ler seus e-mails. Fácil demais.

2. Técnicas de hacking de e-mail de phishing

Phishing é um método de hacking de e-mail no qual um e-mail falso que se parece com um e-mail do Google ou da Microsoft é enviado para a pessoa visada e direciona a pessoa para um link através do qual todas as informações pessoais são invadidas.

3. Use um keylogger para acessar o e-mail de alguém

Os pais usam principalmente esse meio para verificar as atividades de seus filhos. Funciona em segundo plano e seu filho ou funcionário nunca saberá sobre sua vigilância. Keylogger captura todas as teclas digitadas; tudo digitado e e-mails enviados e recebidos ficam registrados.

Parte 4. Como impedir que alguém leia seus e-mails?

Os e-mails fazem parte da nossa vida. Encontramos esse termo diariamente. Mas você pensa diariamente sobre o seu e-mail ser hackeado? A seguir estão alguns dos métodos que podem ajudá-lo a impedir que alguém leia seus e-mails.

1. Use a autenticação de dois fatores

A regra geral para esse método é juntar algo que você tem com algo que você conhece. Tal como para o seu cartão bancário, para qualquer verificação, necessita de um PIN e da existência física do cartão. É assim que você segue um método de verificação em duas etapas para proteger sua identidade. Este método é conhecido como 2FA (autenticação de dois fatores). Este método envia um número PIN ou código para o seu dispositivo ou um e-mail secundário. Você precisa fornecê-lo junto com a senha para tudo que fizer login. Você pode usar este método para proteger sua conta do Gmail ou do Outlook.

2. Limite o encaminhamento

O encaminhamento de e-mail é um risco significativo na exposição de suas informações pessoais. Antes de clicar na opção de encaminhamento, pense duas vezes sobre onde seu e-mail está hospedado? É um servidor privado ou um servidor corporativo? Qualquer pessoa da empresa pode enviar seu e-mail para a fonte não segura ou não criptografada.

3. Defina datas de validade em suas mensagens

Se você limpar sua caixa de entrada diariamente, estará seguro, mas, como a maioria das pessoas, poderá ter problemas se não se preocupar em excluir. Imagine que você forneceu algumas informações pessoais a um cliente e não se preocupa em excluí-las. Esse e-mail estará lá mesmo depois de meses fornecendo essas informações a alguém que pode prejudicá-lo. Portanto, colocar uma data de validade em suas mensagens e e-mail é outra maneira segura de impedir que seu e-mail seja invadido.

4. Entenda os TOS do seu provedor de serviços

Não confie cegamente nos termos de serviços (TOS) do provedor de e-mail. O que você pensa sobre os TOS protegendo sua conta de e-mail não é verdade. Em vez disso, sempre confie em suas regras de segurança inventadas.

5. Criptografe seu e-mail

O último, mas certamente não menos importante, método em nossa lista é a criptografia de seus e-mails. A criptografia poderosa para proteger seu e-mail é a criptografia E2E. Nele, suas mensagens e anexos são criptografados antes de sair de sua caixa de entrada, o que valida a segurança. Alguns serviços de e-mail fornecem criptografia E2E gratuitamente, enquanto alguns têm pacotes para comprar.

Parte 5 Conclusão

O e-mail é uma plataforma vinculada a todas as atividades de mídia social. É ilegal ler e-mails de um adulto sem sua permissão. Mas sendo pais ou responsáveis por uma organização, é legal ler os e-mails dos seus subordinados sem que eles sejam informados. Para a proteção do seu e-mail, existem muitos métodos que podem ser seguidos para evitar os hackers que podem invadir seus e-mails. No entanto, suas informações pessoais são tão essenciais quanto sua dignidade. Portanto, mantenha as coisas sob seu controle e seja mais vigilante.

perguntas frequentes

Q1. Alguém pode ler meus e-mails sem que eu saiba?

Sim, através de diferentes aplicativos espiões que estão sendo introduzidos, e-mails e outras informações pessoais não são mais seguras. Ao observar o status lido ou não lido dos e-mails, você pode adivinhar que alguém invadiu sua conta de e-mail.

Q2. Como faço para manter meu e-mail privado?

Depois de entrar na sua conta, à esquerda, clique em informações pessoais. Em seguida, na opção "escolha o que os outros veem", clique em Sobre mim. Em seguida, clique em Somente você ou seus amigos para tornar sua conta privada.

Q3. Como saber se seus e-mails estão sendo monitorados?

Você precisa verificar o status dos servidores POP (Post Office Protocol) e SMTP (Simple Mail Transfer Protocol). Seja local ou proxy, seu e-mail está sendo monitorado se for um servidor proxy.

Q4.Como faço para bloquear o acesso de alguém ao meu Gmail?

Sim, é possível. Primeiro, abra a mensagem da pessoa que deseja bloquear; no canto superior direito, clique em um triângulo invertido e selecione o bloco de opções.

Q5.Alguém pode hackear seu e-mail apenas com seu endereço de e-mail?

Os hackers que conhecem seu e-mail podem usar diferentes técnicas para invadi-lo - phishing ou tentar quebrar sua senha por outros meios.

Mais artigos como este

Um guia rápido para OTP, significado, exemplos, processo e benefícios

O que é OTP e para que ela é usada nas configurações de controle dos pais? Daremos a você o significado, o uso e exemplos de OTP (One Time Password)!

Guia completo para definir o controlo parental no iPhone

Siga o guia passo a passo para configurar o controlo parental no iPhone, iPad e iPod touch do seu filho. Pode facilmente monitorizar remotamente as actividades do iPhone do seu filho. Saiba como configurar eficazmente o controlo parental no iPhone utilizando as funcionalidades incorporadas da Apple. Descubra as melhores práticas para monitorizar e gerir a utilização do dispositivo do seu filho.

Como rastrear o telefone de alguém (guia completo)

Aprenda como rastrear um telefone sem o conhecimento do proprietário, utilizando aplicativos robustos de rastreamento de telefone, como SpyX, Msafely, ou soluções gratuitas. Certifique-se de que seu rastreamento seja eficiente e secreto.

Como os aplicativos de transmissão ao vivo transformam adolescentes em strippers virtuais?

Aplicativos de compartilhamento de streaming de vídeo ao vivo com a melhor classificação que permitem aos adolescentes compartilhar sexting, nus e torná-los stripper online.

Pare de se preocupar começando com o SpyX