Rastreio do iCloud: Dicas de proteção e guia de recuperação

Last updated:3月 25, 2025

Índice

Está com uma visão desconfortável do bem-estar da sua conta iCloud? A quantidade de ameaças baseadas na Internet está aumentando, então você deve melhorar suas proteções automáticas contra possíveis agressores. Imagine receber uma mensagem estressante de que alguém está invadindo seu iCloud.

No entanto, sente-se e relaxe! Este artigo discute muitas maneiras conhecidas pelas quais os programadores entram no iCloud. Ele também orienta você assumindo que sua conta foi hackeada e como protegê-la. Saia viajando para manter seu local seguro computadorizado e evitar que outras pessoas cheguem até ele.

Parte 1. O que é hackear o iCloud

“Hack do iCloud” implica que alguém acessou seu registro sem o seu consentimento. Os criadores de problemas podem entrar de várias maneiras, por exemplo, por meio de aberturas de segurança, truques e aplicativos espiões.

Se alguém acessar sua conta do iCloud, poderá levar seus documentos, fotos e informações confidenciais.

O que poderia dar errado se alguém acessasse o iCloud? Alguém pode invadir sua casa, anotar seu nome ou fazer com que você perca dinheiro. Você realmente quer compreender como os hacks do iCloud funcionam para proteger seus registros e sutilezas misteriosas.

Parte 2. 4 maneiras comuns pelas quais hackers hackeiam contas do iCloud

Nesta seção, discutirei os quatro métodos mais comuns que os hackers usam para acessar contas do iCloud, concentrando-me nos aplicativos espiões como os mais difíceis de defender. Também fornecerei explicações detalhadas dos outros três métodos para ajudá-lo a entender melhor os hacks do iCloud.

Maneira 1. Aplicativos espiões

Os programadores usam aplicativos espiões, também chamados de spyware, para entrar nas contas iCloud de indivíduos sem o seu consentimento. Esses tipos de aplicativos inseguros chegam aos gadgets sem as informações do cliente e começam a funcionar. Isso permite que os programadores fiquem de olho no gadget e obtenham dados privados. Para entender como funcionam os aplicativos espiões, quais recursos eles possuem e como utilizá-los, este é um assessor ideal para você.

O que é um aplicativo espião

As aplicações de espionagem foram feitas inicialmente por boas razões, como cuidar de trabalhadores ou crianças. No entanto, os programadores estão cada vez mais envolvendo-os em coisas terríveis. Você pode colocar esses aplicativos habilmente em PCs, tablets, telefones e outros dispositivos para que outras pessoas possam ficar de olho neles e obter suas informações.

Como funciona um aplicativo espião

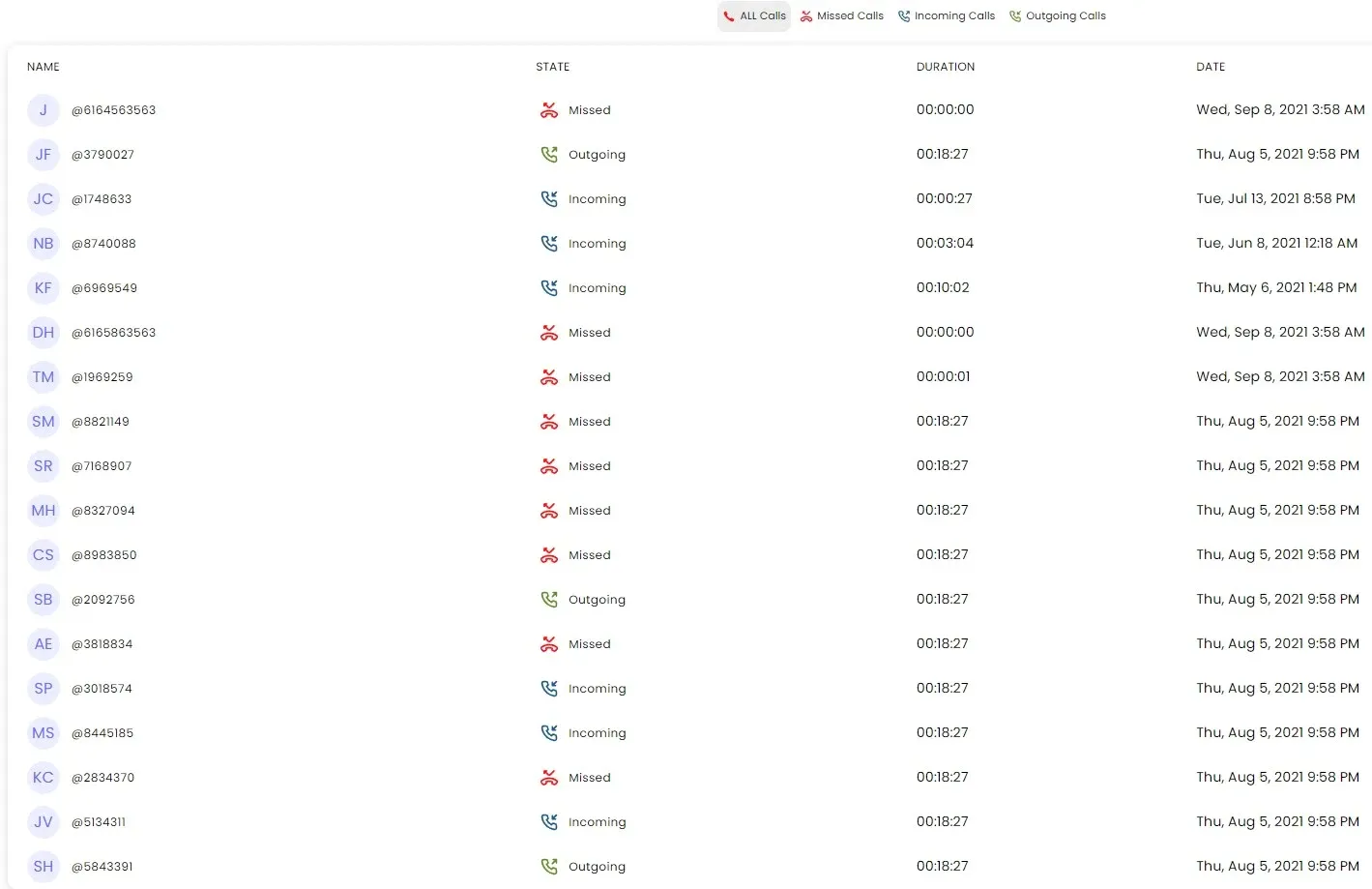

Uma vez que um aplicativo está em um gadget que está sendo monitorado, ele funciona nos bastidores, sem que o proprietário desse gadget o monitore. Ele pode acessar registros de chamadas , mensagens instantâneas, base da web, sua área de GPS e sua ação de entretenimento virtual, além de outras coisas. Os dados são então enviados de um servidor para um local melhor, supervisionado por programadores. Na eventualidade de alguém invadir, poderá ver os dados por meio de uma tela eletrônica ou de um aplicativo portátil.

Recursos de aplicativos espiões

Muitos aplicativos espiões são criados para ajudar os programadores a fazer o que precisam. Aqui estão algumas coisas semelhantes:

Ao usar aplicativos espiões, você pode gravar chamadas próximas e ativas, bem como as sutilezas podem imaginar o tempo e a duração da chamada. Seguimento de mensagens de texto: Independentemente de serem apagados, eles podem, em qualquer caso, ler e gravar mensagens instantâneas enviadas e obtido pelo gadget objetivo.

Os aplicativos espiões podem utilizar o GPS para saber constantemente onde o gadget está, permitindo que os programadores fiquem atentos ao que o cliente faz.

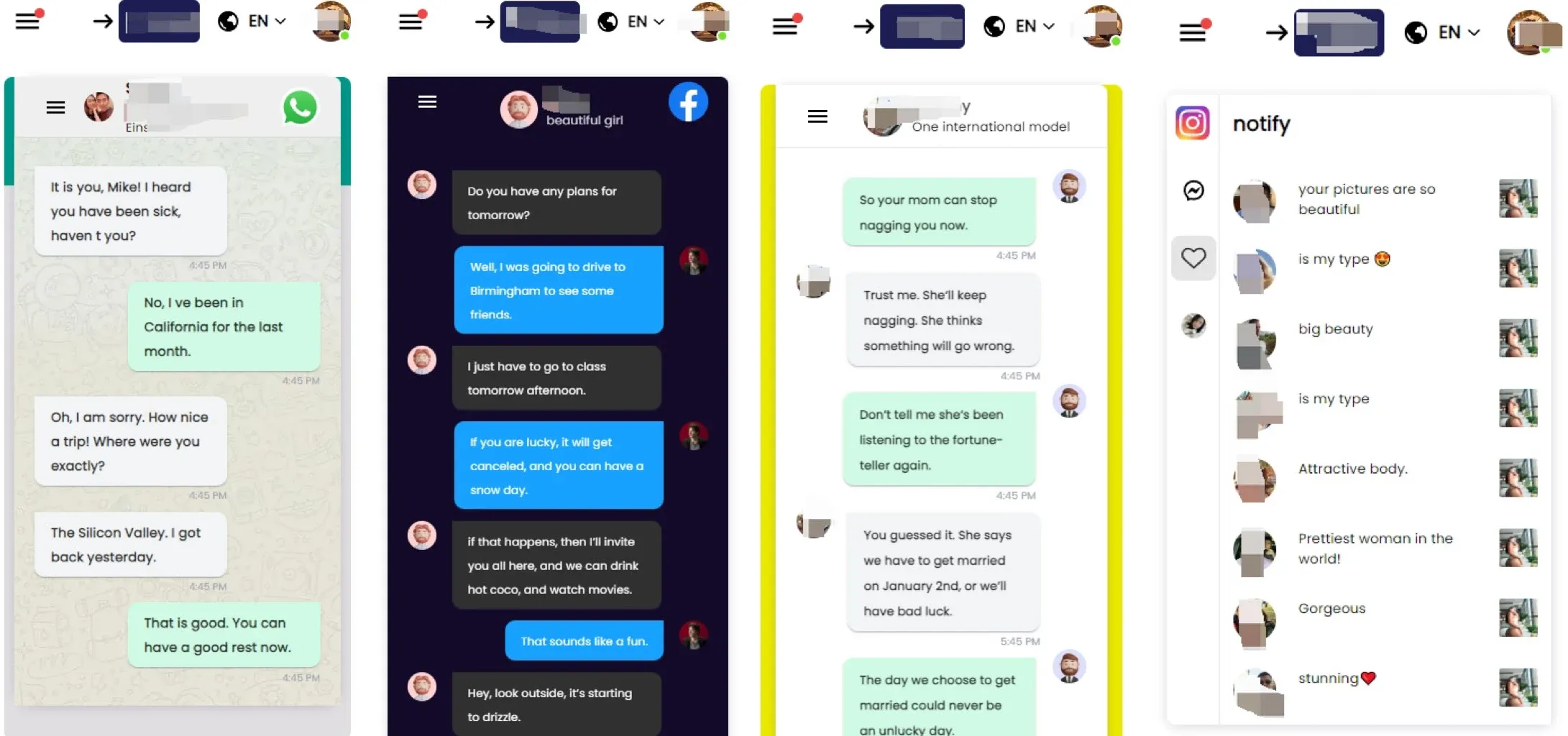

Pessoas que seguem você no Facebook , Instagram, WhatsApp e Snapchat podem ver suas postagens, visitas, fotos e outras atividades nesses locais.

Keyloggers em alguns dos aplicativos operacionais secretos mais notáveis registram cada snap no gadget. Contém informações privadas, como nomes de usuário, senhas, e isso é apenas a ponta do iceberg.

Etapas de utilização de aplicativos espiões

O uso de spyware telefônico normalmente envolve a compra e o download do software no dispositivo alvo. Uma vez instalado, o spyware pode ser acessado e controlado remotamente pela pessoa que o instalou.

O operador do spyware pode visualizar, rastrear e armazenar as atividades do usuário e os dados dos dispositivos visados, incluindo registros de chamadas, mensagens de texto, histórico de navegação, localização GPS e muito mais, sem o conhecimento ou consentimento do usuário.

Este tipo de software é frequentemente utilizado para monitorização parental, monitorização de funcionários ou, em casos mais nefastos, para espionar indivíduos sem o seu conhecimento.

Caminho 2. Ataques de phishing

Indivíduos oferecem seus dados de login do iCloud quando recebem mensagens falsas ou visitam sites falsificados. Os cibercriminosos enviam mensagens falsificadas que parecem vir da Apple ou de uma cooperativa especializada notável. As mensagens contêm documentos ou conexões falsificadas. Existe um truque em que os clientes são enganados e seu nome de usuário e chave secreta do iCloud são salvos enquanto eles os digitam em telas de login falsificadas.

Maneira 3. Ataques de poder da besta

Eles continuam tentando entrar até acertarem em cheio. Chamamos isso de ataque de poder selvagem. Esses instrumentos permitem que você pense e avalie imediatamente milhares ou até mesmo um grande número de senhas potenciais. Quando utilizado como um hack, o poder selvagem funciona melhor com senhas fracas ou fáceis de resolver. Certifique-se de que suas senhas sejam sólidas e difíceis de descobrir para suas contas do iCloud.

Caminho 4. Fraquezas de segurança

Os programadores podem acessar os registros das pessoas sem o seu consentimento, caso o iCloud ou os serviços que trabalham com ele não tenham um bom seguro. Essas aberturas podem aparecer devido à forma como a segurança é configurada fora da base, erros de programação ou configurações que não parecem corretas. Os criminosos podem acessar contas do iCloud se encontrarem e utilizarem essas aberturas de segurança. No caso de você ficar atualizado, fazer alterações de segurança e se preocupar com as coisas com frequência, alguém estará menos inclinado a utilizar uma abertura de segurança contra você.

Para ser mais claro, você quer saber como os programadores geralmente acessam os registros do iCloud para manter os seus seguros. Indivíduos terríveis vão querer ter a opção de entrar na sua conta do iCloud sem a sua autorização, desde que você esteja familiarizado com os perigos e faça o que for preciso para protegê-la. Isso protegerá seus dados confidenciais e itens avançados.

Parte 3. Sinais de que sua conta iCloud pode ter sido hackeada

Você acha que alguém entrou na sua conta do iCloud? Cuidado com essas coisas.

● Acesso não aprovado:

Você não deu acesso à sua conta iCloud a ninguém, o que é um indicador óbvio de que ela foi hackeada. Se você não conseguir fazer login ou os dispositivos conectados à sua conta iCloud funcionarem corretamente, alguém provavelmente entrou sem o seu consentimento.

● Mensagens ou mensagens duvidosas:

Supondo que alguém acesse sua conta do iCloud, essa pessoa enviará frequentemente mensagens ou notas falsas para pessoas em seu catálogo de localização. Supondo que familiares ou companheiros digam que receberam mensagens estranhas ou mensagens do seu cadastro que você não enviou, é quase certo que alguém entrou sem a sua autorização.

● Alterações inexplicáveis:

Caso sua palavra secreta, perguntas de segurança ou endereço de e-mail de reforço sejam alterados por motivos desconhecidos, alguém alterou as configurações da sua conta iCloud. Eles podem alterar essas configurações para monitorar sua conta e impossibilitar que você faça login novamente.

● Informações ausentes ou apagadas:

Você pode ter perdido registros do iCloud, fotos ou outras coisas. Alguém pode alterar ou eliminar dados privados do seu registro sem o seu conhecimento. Nesse sentido, eles se sentiriam perdidos e abertos à dor.

● Ação de gadget duvidosa:

Supondo que os dispositivos aos quais você está conectado façam coisas anormais, como travar ou funcionar lentamente, ou supondo que eles mostrem mensagens bizarras, você deve dar uma olhada neles. Algo terrível pode estar acontecendo nos bastidores e comprometendo seriamente o seu dispositivo, supondo que essas coisas aconteçam.

● Utilização ampliada de informações:

Alguém pode entrar na sua conta do iCloud e enviar ou armazenar muitas informações. Isso do nada faria com que sua utilização de informações aumentasse. Uma grande quantidade de dados pode estar sendo utilizada para uma explicação não óbvia. Verifique se outra pessoa está utilizando seu registro simultaneamente.

● Bloqueios ou suspensões de contas:

Seu ID Apple pode ser temporariamente bloqueado ou suspenso, supondo que a Apple veja tentativas estranhas de login ou ações que não deveriam estar acontecendo. Se você receber mensagens de texto informando que seu registro não é seguro ou que você não consegue acessar sua conta do iCloud, procure com ainda mais cuidado por indícios de hacking.

Parte 4. O método mais eficaz para proteger seu iCloud contra hacks

Para proteger suas informações delicadas e a segurança da web, você deve proteger sua conta iCloud. Para proteger seu iCloud de programadores, aqui estão algumas coisas que você pode fazer agora:

● Capacite a verificação de duas variáveis (2FA):

Para acessar sua conta iCloud, você precisa de dois métodos para demonstrar qual é sua identidade: sua chave secreta e um código enviado pelo seu telefone. Atualmente está muito melhor. Alguém pode entrar independentemente de saber sua palavra secreta, mas desde que você permita; isso é 2FA.

● Utilize senhas sólidas:

As pessoas que desejam invadir seu registro do iCloud terão dificuldade se você usar senhas sólidas e exclusivas. Você não precisa utilizar datas, expressões notáveis ou palavras de biblioteca. Para tornar ainda mais difícil a classificação, utilize uma mistura de letras, números e caracteres extraordinários de todos os formatos e tamanhos.

● Atualize as senhas de forma consistente:

Os indivíduos não terão a opção de acessar sua conta iCloud sem o seu consentimento, desde que você altere sua frase secreta com frequência. Você pode utilizar aparelhos para ajudá-lo a criar senhas seguras e a recolhê-las. Você também deve alterar suas senhas imediatamente, supondo que alguém tenha hackeado sua conta ou feito algo diferente e bizarro.

● Tenha cuidado com tentativas de phishing:

Não abra conexões ou encaixe registros em mensagens, recados ou crie avisos que solicitem dados individuais ou acredite que você deve entrar em sua conta iCloud. Cuidado com os truques e verifique os textos antes de fazer qualquer coisa.

● Mantenha a programação atualizada:

É importante ter sempre os patches de segurança e relatórios de programação mais recentes sobre todos os seus dispositivos, sistemas operacionais e aplicativos que utilizam o iCloud. Ficar atento às progressões do Mac é essencial para corrigir bugs conhecidos e impedir que os programadores utilizem o seu PC.

● Movimento de gravação de tela:

Pode haver coisas acontecendo com sua conta do iCloud que você não fez ou alterou. Para ter certeza disso, verifique suas configurações de gravação e aja constantemente. Fique atento ao que você tem feito, aos gadgets que estão conectados e aos seus dados de login. Isso o ajudará a encontrar e corrigir rapidamente qualquer risco de segurança concebível.

● Utilize dispositivos e organizações confiáveis:

Os programadores podem ver ou obter suas senhas se você fizer login em sua conta iCloud em uma rede Wi-Fi pública ou gratuita. Supondo que você use dispositivos e interfaces da web seguros, ninguém realmente desejará acessar sua conta sem o seu consentimento.

● Aprenda sobre práticas de segurança:

Descubra como proteger sua conta iCloud da maneira mais eficaz à medida que novos perigos aparecem. Realize acrobacias de hackers, truques de falsificação e segurança na web. Isso tornará duvidoso que alguém hackeie você ou seus entes queridos.

Parte 5. O que fazer caso seu iCloud seja hackeado

Alguém invadiu sua conta do iCloud. É assustador pensar, mas você precisa agir rapidamente para evitar o dano e supervisionar sua história. Estas medidas devem ser tomadas caso você ache que alguém entrou no seu iCloud:

● Altere sua frase secreta:

Agora é o momento ideal para alterar sua palavra secreta do iCloud. Faça isso agora para ter sucesso. Tente não envolver uma palavra secreta semelhante em mais de um registro. Faça grandes áreas de força para um que nunca foi utilizado. Supondo que você faça isso, nenhuma outra pessoa realmente desejará acessar seu registro sem a sua autorização. Neste momento é uma oportunidade ideal para alterar a sua chave secreta.

● Capacite a validação de dois componentes (2FA):

A confirmação de dois fatores (2FA) deve estar ativada para sua conta iCloud, caso não esteja agora. Com o 2FA, você realmente quer algo diferente da sua frase secreta para mostrar qual é a sua identidade. Como método adicional para mostrar qual é a sua identidade, você pode obter um código no seu telefone. Isso ajuda a garantir que ninguém possa entrar sem a sua autorização, independentemente de conhecer sua palavra secreta.

● Pesquise seu movimento recorde:

Seu registro e configurações do iCloud podem ter sido monitorados ou alterados por outra pessoa. Verifique-os com frequência para garantir. Verifique se sua conta está conectada a algum dispositivo incomum caso você tenha acabado de fazer login. Certifique-se de que nenhuma de suas configurações ou segurança tenha sido alterada de maneira que não seja verificada.

● Entre em contato com o suporte da Apple:

Quando você suspeita que alguém invadiu sua conta do iCloud, você deve encontrar suporte. Para proteger seu registro, os representantes da Apple podem ajudá-lo, investigar qualquer movimento bizarro e dar dicas sobre o método mais eficiente para retomar o comando de seu registro.

● Elimine gadgets não aprovados:

Descarte imediatamente todos os gadgets associados à sua conta iCloud. Para fazer isso, vá para as configurações do seu registro do iCloud e bloqueie todos os gadgets nos quais você não tem a menor ideia ou confiança.

● Filtre seus registros:

Examine seus diferentes gadgets e registros on-line para verificar se eles estão agindo de forma divertida ou, por outro lado, presumindo que alguém está se metendo neles sem o seu prêmio. Indivíduos terríveis podem tentar envolver defeitos em mais de um registro, então você deve conhecer e ser responsável por sua vida na web.

● Instrua-se:

Descubra mais sobre hacks, acordos de falsificação e as formas mais seguras de manter seus dados. Mantenha-se informado sobre novos riscos de segurança e faça o que for necessário para impedi-los antes que ocorram. Isso reduzirá sua aposta de ser hackeado.

Parte 6. Prevenindo futuros hacks do iCloud

Para proteger sua conta iCloud de programadores, você deve estar sempre atento. Os seguintes itens são importantes para impedir que outras pessoas acessem seu registro:

● Atualize as senhas rotineiramente:

Você deve alterar sua palavra secreta do iCloud com frequência, desde que utilize uma semelhante para mais de um registro. Os programadores terão dificuldade em quebrar senhas sólidas que são compostas por uma mistura de letras, números e caracteres únicos

● Capacite a verificação de duas variáveis (2FA ):

Para tornar sua conta iCloud muito mais segura, certifique-se de que o seguro de dois fatores esteja ativado. Alguém que precise acessar seu registro exigirá sua palavra secreta e um código de confirmação de dois fatores.

● Esteja atento aos esforços de phishing:

Locais, mensagens ou mensagens que solicitam seus dados de login do iCloud não devem estar prontos para recebê-los de você. Indivíduos que desejam obter seus dados podem tentar obtê-los quando você clica em conexões bizarras ou baixa documentos de pessoas que você não tem ideia.

● Mantenha a programação atualizada :

Certifique-se de que todos os dispositivos, aplicativos e estruturas de trabalho que você usa com o iCloud tenham as correções e alterações de segurança mais recentes. Isso protege você de aberturas conhecidas em sua segurança que os programadores poderiam utilizar.

● Ação de gravação de tela:

Verifique consistentemente as configurações do iCloud e como ele tenta verificar se você implementou alguma melhoria ou mudança que não pretendia. Observe os gadgets que você conectou, seus dados de login e o que você tem feito recentemente para permanecer seguro.

● Utilize organizações confiáveis:

Os clientes que fazem interface com uma rede Wi-Fi pública ou instável enquanto estão conectados ao iCloud podem ver ou obter suas senhas. Todos precisarão de sua autorização para entrar em seu cadastro depois disso. Na web, use conexões e organizações protegidas.

● Instrua-se:

Os riscos da web mais recentes e as melhores maneiras de proteger sua conta iCloud são explicados aqui. Programadores e truques de hackers têm muitas vítimas. Os programadores tendem a ter como alvo indivíduos que tenham alguma familiaridade com essas coisas.

Parte 7. Perguntas frequentes sobre hack do iCloud

Q1. Alguém pode, a qualquer momento, hackear minha conta do iCloud?

Programadores, indivíduos que utilizam o poder absoluto ou indivíduos que procuram falhas de segurança podem entrar na sua conta do iCloud sem você saber.

Q2. Como posso saber se minha conta iCloud foi hackeada?

Um programador entrou em sua conta do iCloud no caso de alguém escrever ou receber mensagens estranhas ou mensagens de sua conta, alterar suas configurações de gravação de uma forma que você não consegue entender, apagar informações ou fazer seu dispositivo agir de maneira incomum. maneiras.

Q3. Como seria aconselhável responder, assumindo que suspeito que minha conta do iCloud foi hackeada?

Se você suspeitar que alguém acessou sua conta do iCloud, você deve alterar rapidamente sua palavra secreta, ativar a verificação de dois fatores, explorar como sua conta foi gerenciada, remover todos os dispositivos que não deveriam estar lá e entre em contato com o Apple Backing para obter ajuda.

Q4. Como posso evitar futuros hacks na minha conta do iCloud?

Para proteger o seu PC, utilize o login de dois fatores constantemente, certifique-se de que seu produto é excepcional, monitore seu histórico, basta conectar-se às redes que você conhece e conhecer as medidas mais atuais.

Q5. É protegido armazenar dados delicados no iCloud?

Utilize senhas sólidas, capacite a confirmação de dois fatores e conheça os perigos, independentemente de o iCloud proteger suas informações.

Parte 8. Conclusão

Os programadores não devem ser capazes de acessar seu registro do iCloud e obter informações importantes. É duvidoso que alguém acesse seu registro sem sua autorização, desde que você utilize senhas sólidas, ative a verificação de dois fatores e tome cuidado com truques.

Altere suas senhas do iCloud com frequência e descubra como proteger sua conta. Simplesmente certifique-se de que seu programa seja excepcional e confiável. Ser cauteloso e cuidadoso o tempo todo é importante para uma grande segurança. Você pode descansar tranquilamente à noite, sabendo que pessoas horríveis não conseguem acessar suas coisas avançadas.

Mais artigos como este

Como localizar um iPhone sem palavra-passe | 5 formas eficazes

5 métodos eficazes ajudam-no a rastrear um iPhone sem palavra-passe. Pode visualizar facilmente SMS, localização GPS, histórico do navegador, Snapchat e outros dados no iPhone de alguém sem uma palavra-passe.

Como ver mensagens excluídas no iPhone

Você acidentalmente excluiu mensagens importantes do seu iPhone? Não se preocupe. Existem maneiras eficazes de recuperá-los. Neste guia apresentaremos e explicaremos técnicas simples, mas poderosas, aquelas que permitem a visualização sem esforço de iMessages excluídas do iPhone. É um processo agora facilitado, mas que antes era considerado assustador.

Como desbloquear o iPhone sem o Face ID: 3 maneiras fáceis e gratuitas

Explore 3 métodos fáceis e gratuitos para desbloquear um iPhone sem o Face ID, ajudando-o a rastrear remotamente mensagens de texto, registros de chamadas, localização GPS, WhatsApp, etc.

Como espiar o iPhone de alguém remotamente e em segredo

Como posso espiar o iPhone de alguém à distância? Pode alguém monitorizar secretamente o meu iPhone? Neste artigo, vamos debruçar-nos sobre o tema da vigilância do iPhone.

Pare de se preocupar começando com o SpyX