Comment détecter et supprimer un logiciel d'espionnage de téléphone

Last updated:dez 26, 2024

Pirater le téléphone de quelqu'un à l'aide d'un logiciel espion

Un logiciel espion est nécessaire pour accéder à ce à quoi vous ne pouvez pas accéder physiquement ou par des moyens conversationnels. Les parents, les conjoints et les employeurs sont les principaux utilisateurs des applications d'espionnage. Une personne installera une application espion pour surveiller et suivre un appareil cible. Des applications d'espionnage efficaces peuvent surveiller l'historique des appels, les messages texte, les discussions sur les réseaux sociaux, la localisation, l'historique du navigateur, les fichiers multimédias échangés et les e-mails sur un appareil cible. Un parent installera une application d'espionnage pour exercer le contrôle parental tandis qu'un conjoint l'utilisera pour surveiller son conjoint et savoir s'il triche. Les employés deviennent une menace pour le progrès de l’entreprise en se livrant à des activités contraires à l’éthique, comme les délits d’initiés. Même avec toutes les raisons légitimes d’installer et d’utiliser des applications d’espionnage, les personnes ciblées n’apprécieront pas cela. La bonne nouvelle est que les logiciels espions sont détectables. Si vous soupçonnez que votre partenaire, parent ou employeur vous espionne, cet article vous expliquera comment savoir si votre téléphone est espionné et comment détecter et supprimer les logiciels d'espionnage des téléphones Android et iOS.

Comment les autres peuvent-ils pirater et exploiter votre téléphone Android et iOS en utilisant d'autres méthodes ?

Fausses applications

Comme les logiciels espions, les fausses applications semblent normales mais collectent secrètement vos données depuis votre appareil. Ces applications demanderont de nombreuses autorisations sur votre iPhone/Android lorsque vous les installerez. Certains d’entre eux peuvent même ouvrir des portes dérobées aux pirates. Si vous disposez de ces applications sur votre téléphone, elles peuvent s'exécuter en arrière-plan tout le temps, collecter et synchroniser vos données avec un serveur malveillant.

Attaques de phishing

Les attaques de phishing sont l’une des formes les plus courantes d’attaques d’ingénierie sociale. Selon les statistiques de phishing de 2025, chaque attaque de phishing entraîne une perte moyenne de 136 $. Ces attaques consistent souvent à créer des liens qui ressemblent à des sites Web officiels et à inciter les utilisateurs à fournir des informations importantes, telles que des numéros de carte de crédit.

Piratage Bluetooth

Il existe différents types de piratage Bluetooth, notamment BlueBorne, Bluebugging, les attaques d'usurpation d'identité Bluetooth et Bluesnarfing. Comparé à d’autres méthodes de piratage, le piratage Bluetooth nécessite un niveau de connaissances techniques plus élevé et les appareils impliqués doivent être à proximité les uns des autres. En conséquence, ce n’est pas aussi courant que les attaques de phishing.

Comment savoir si votre téléphone est espionné

L'écran du téléphone se réveille automatiquement

Lorsqu'un logiciel espion est installé sur votre iPhone/Android, l'écran du téléphone s'allume automatiquement sans que vous soyez invité à ouvrir l'écran depuis le mode veille. C'est parce que le logiciel espion est actif en arrière-plan. Ce ne sont pas toujours des logiciels espions qui pourraient mettre automatiquement en veille votre appareil Android et iOS. D'autres notifications d'applications provoquent de telles actions. Vérifiez toujours vos paramètres en premier pour confirmer.

La batterie continue de se vider en veille

La consommation d'énergie est causée par des applications utilisateur lourdes installées ou exécutées en arrière-plan. Ces applications peuvent être des applications de réseaux sociaux ou des applications de jeux. Mais si vous n'avez rien de tout cela sur votre téléphone et que vous constatez une consommation élevée de la batterie sans activité du téléphone, cela signifie qu'il existe une application d'espionnage sur votre téléphone qui consomme des données pour exécuter un espionnage actif.

Augmentation de la consommation de données

Vous pouvez accéder à votre rapport de consommation normale de données via l'analyse de l'utilisation des données dans la section d'utilisation des données de votre téléphone. Lorsque l’utilisation des données augmente de nulle part sans une action qui inciterait à une telle utilisation, vous devez rechercher les logiciels espions installés sur votre iPhone/Android. L'espionnage et la transmission de données d'espionnage consommeront de grandes quantités de données.

Sons étranges lors d'un appel

Un bip ou un cri lors d'un appel téléphonique indique que vos appels sont écoutés via une application d'espionnage. Si votre téléphone mobile ne présente aucun problème d'écouteur, de micro ou de haut-parleur, tout son étrange lors d'un appel indique la présence d'un logiciel espion sur votre appareil.

L'arrêt prend du temps

Un téléphone devrait s'éteindre quelques secondes après l'invite d'arrêt. L'iPhone/Android équipé d'un logiciel espion mettra plus d'une minute à s'éteindre tout en se comportant comme s'il était bloqué. Ce comportement est le résultat d'un logiciel espion installé qui tente de sauvegarder les données espionnées et de transmettre un rapport d'espionnage au panneau de contrôle. Essayez d'éteindre votre téléphone pour observer son comportement. Tout arrêt prolongé indique la présence de logiciels espions.

Partie 2. Comment protéger votre téléphone portable contre les logiciels espions

Utilisez des mots de passe et des vérifications en deux étapes

Avez-vous été invité à définir un mot de passe fort lors de la création d'un compte, comme une adresse e-mail ? Cette invite est due au fait que les mots de passe forts sont difficiles à pirater. Lorsque vous disposez d’un mot de passe fort, les applications tierces malveillantes telles que les logiciels espions ne peuvent pas contourner un tel mot de passe pour envahir votre vie privée. La vérification en deux étapes vous invite à accéder à votre appareil ou à votre compte en deux étapes de saisie du mot de passe. Tout d'abord, vous entrez votre mot de passe, puis il vous est demandé de le confirmer avant de vous connecter avec succès. La confirmation de votre mot de passe peut être effectuée via des applications d'authentification, un e-mail ou des numéros de téléphone. Un code vous est envoyé par email ou SMS. Lorsque vous entrez le code numérique envoyé, vous êtes connecté avec succès à votre appareil ou à votre compte. L'application d'authentification génère un code que vous pouvez saisir dans votre appareil ou votre compte.

Ne rootez pas et ne jailbreakez pas votre téléphone

Rooter votre téléphone consiste à installer des applications qui autorisent des privilèges d'administrateur qui ne sont généralement pas fournis avec votre téléphone. L'enracinement s'effectue sur les appareils Android. Le système d'exploitation Android bloque ou limite certaines fonctionnalités pour des raisons de sécurité. Jailbreaker votre téléphone consiste à installer des applications en dehors de l’Apple Store ou du Google Play Store. Lorsque cela se produit, vous exposez votre téléphone aux logiciels espions, car une fois qu'un appareil est rooté ou jailbreaké, il est plus facile de contourner la sécurité et d'installer le logiciel espion. Des logiciels malveillants tiers peuvent accéder à vos mots de passe, fichiers et autres informations sensibles. Les avantages du rootage ou du jailbreak de votre appareil Android/iOS ne peuvent pas être équivalents aux dégâts. Ne jailbreakez pas et ne rootez pas votre appareil.

Installer un logiciel antispyware

Le logiciel antispyware est un moyen sécurisé de protéger votre appareil Android et iOS contre les logiciels espions. Une fois que vous avez installé un logiciel antispyware, votre téléphone portable bloque les applications tierces malveillantes telles que les applications d'espionnage.

N'utilisez pas le Wi-Fi public

Les applications espionnes vous suivent en utilisant le Wi-Fi public. Lorsque vous vous connectez au Wi-Fi public, une application espion recevra les données et l'activité de votre téléphone. Le Wi-Fi public ne dispose pas des mesures de sécurité nécessaires pour protéger votre appareil contre les applications malveillantes telles que les applications d'espionnage. Le Wi-Fi public est devenu le point cible commun des applications d’espionnage pour accéder aux appareils cibles à espionner.

Ne cliquez jamais sur des liens aléatoires et ne téléchargez jamais de fichiers

Lorsque quelqu'un souhaite installer un logiciel espion sur votre téléphone sans accès physique à votre téléphone, vous envoyer des liens qui vous inviteront à cliquer et à installer le logiciel sans le savoir est une astuce courante qu'il utilise pour accéder à votre téléphone et installer le logiciel espion. Pour protéger votre téléphone contre les logiciels espions, ne cliquez pas sur les liens envoyés vers vos réseaux sociaux, vos e-mails ou vos messages. N'ouvrez aucun lien à moins qu'il ne s'agisse d'un lien que vous connaissez ou que vous attendiez.

Partie 3. Meilleure application de contrôle parental-SpyX

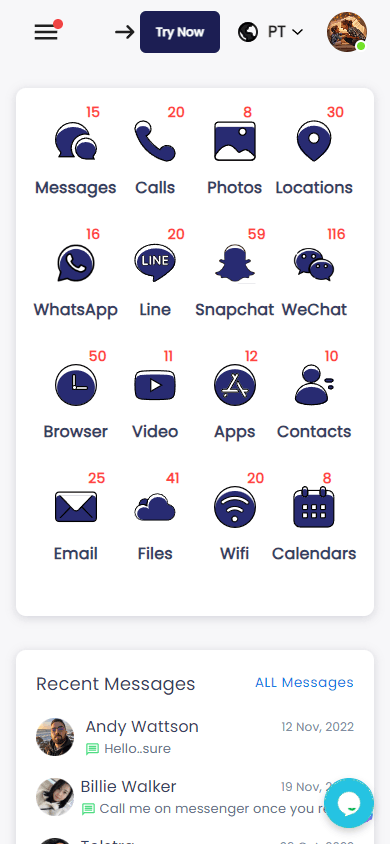

Pour les parents, ils souhaitent protéger leurs enfants des contenus inappropriés, des prédateurs. Ils ont donc besoin d’un excellent tracker de téléphone pour Android et iOS qui ne puisse pas être détecté. SpyX est une application de surveillance Android et iOS cachée qui peut être utilisée pour suivre des messages, des photos, des emplacements GPS et des discussions sur les réseaux sociaux. Pas besoin d'installer l'application sur le téléphone cible, pas de jailbreak, pas de root. SpyX permet aux parents d'espionner le téléphone de leurs enfants à distance sans que personne ne le sache. Et l'ensemble du processus est également très simple. Suivez simplement les étapes pour suivre le téléphone des enfants avec SpyX.

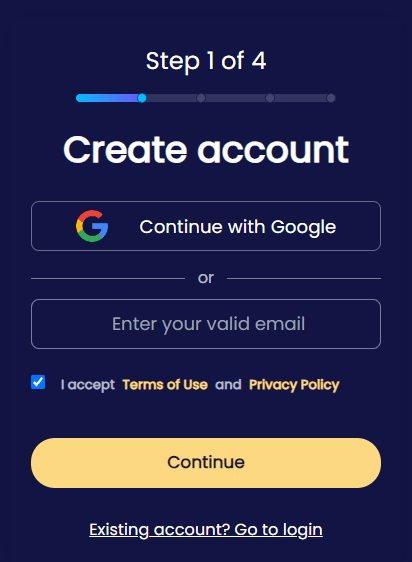

Étape 1. Créez un compte gratuit avec un compte e-mail/Google valide.

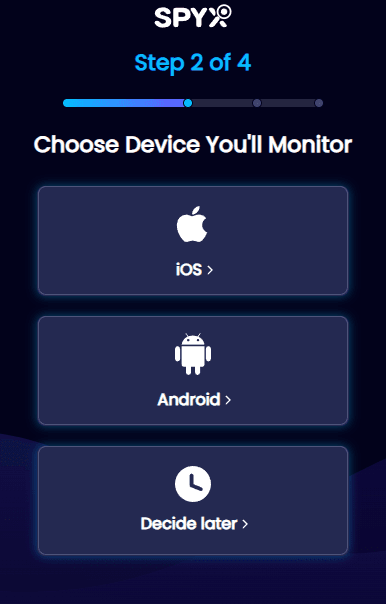

Étape 2. Connectez l'iPhone/Android de l'enfant avec SpyX.

Étape 4. Accédez au tableau de bord SpyX et affichez les activités téléphoniques des enfants.

Partie 4. Conclusion

Pour vous protéger des logiciels espions ou savoir si votre téléphone est infesté d'espionnage ou si votre téléphone dispose d'un logiciel espion, découvrez les nouvelles tendances technologiques pour avoir une longueur d'avance et observez des schémas anormaux sur votre iPhone/Android. Combiner connaissance et prudence vous protégera des fous qui tentent de vous espionner. Le secret réside dans le fait de savoir et de rester éveillé.

FAQ

T1. Comment supprimer tout logiciel espion en restaurant votre Android à ses paramètres d’usine ?

Aller aux paramètres.

Sélectionnez Sauvegarder et réinitialiser.

Sélectionnez Réinitialisation des données d'usine.

Appuyez sur Réinitialiser le téléphone.

Confirmez votre action en saisissant votre code PIN ou votre mot de passe.

Décidez si vous souhaitez que votre téléphone soit restauré à partir d'une sauvegarde ou repartir à zéro.

Q2. Existe-t-il un moyen de détecter les logiciels espions sur votre téléphone ?

Vous pouvez trouver des traces d'activités de logiciels espions en parcourant l'application des paramètres du téléphone sur votre téléphone Android/iOS. Lancez l'application Paramètres. Cliquez sur Applications ou Applications, selon la terminologie utilisée par votre appareil.

Q3. Comment puis-je empêcher le suivi de mon téléphone ?

Sur Android : ouvrez le tiroir d'applications, accédez à Paramètres, sélectionnez Emplacement, puis entrez les paramètres de localisation Google. Ici, vous pouvez désactiver la mise à jour de la position et l'historique des positions.

Q4. Comment trouver une caméra cachée sur un téléphone portable ?

Oui, votre téléphone portable peut détecter une caméra cachée. Tout ce que vous avez à faire est de télécharger une application de détection de caméra cachée. Une fois l'application installée, ouvrez-la simplement et scannez la zone à la recherche d'éventuelles caméras cachées. L'application vous alertera alors si des caméras sont trouvées.

Q5. Comment désactiver les caméras cachées ?

Collez, rebouchez ou calfeutrez tous les trous de forage contenant des appareils d'écoute cachés. Si vous avez de la chance et trouvez une source d'alimentation filaire pour un gadget d'enregistrement caché, le simple fait de le débrancher peut suffire à l'empêcher d'enregistrer.

Plus d'articles comme celui-ci

Arrêtez de vous inquiéter en lançant SpyX

LE LOGICIEL SPYX DESTINÉ À UN USAGE LÉGAL UNIQUEMENT. Vous devez informer les utilisateurs de l'appareil que ils sont surveillés. Ne pas le faire est susceptible d'entraîner une violation de la loi applicable et peut entraîner de lourdes sanctions pécuniaires et pénales...

Disclaimer: LE LOGICIEL SPYX DESTINÉ À UN USAGE LÉGAL UNIQUEMENT. Vous devez informer les utilisateurs de l'appareil qu'ils sont surveillés. Ne pas le faire est susceptible d’entraîner une violation de la loi applicable et peut entraîner de sévères sanctions pécuniaires ...