Las 10 mejores aplicaciones de monitorización para iPhone | Revisión definitiva de 2025

Last updated:12월 25, 2024

Tabla de contenido

¿Cuál es la mejor aplicación de monitoreo para iPhone? Después de leer tantas reseñas, ¿todavía es difícil saber qué aplicación de monitoreo de iPhone se adapta mejor a tus necesidades? Parece que tu iPhone está siendo rastreado, ¿cuáles son algunas señales de que tu iPhone está siendo rastreado? Si realmente lo están rastreando, ¿qué deberías hacer? Si estas preguntas te preocupan, ¡felicitaciones, has llegado al lugar correcto! ¡Este artículo responderá todas tus preguntas sobre el monitoreo de iPhone!

Parte 1. Breve resumen de las mejores aplicaciones de monitoreo para iPhone

Aquí hay una tabla detallada que compara las aplicaciones de monitoreo mejor calificadas para iPhone, para ayudarte a elegir la correcta fácilmente.

【Nota: Puede desplazarse hacia la izquierda y hacia la derecha en esta tabla para obtener más información.】

| Aplicación de monitoreo | Las 3 características principales | Prueba o demostración gratuita | Sistemas compatibles |

| espía x |

| Prueba gratis. | Compatible con todos los sistemas iOS. |

| Mseguramente |

| Prueba gratis. | Compatible con todos los sistemas iOS. |

| Protector infantil Pro |

| Prueba gratis. | Compatible con iOS 12-14. |

| mSpy |

| Prueba gratis. | Compatible con todos los sistemas iOS. |

| Ojos abiertos |

| Prueba gratis. | Compatible con todos los sistemas iOS. |

| Observador web |

| No hay prueba ni demostración gratuita. | Compatible con iOS 6.0 o posterior. |

| Spylix |

| Prueba gratis. | Compatible con todos los sistemas iOS. |

| Encontrar mi iphone |

| Gratis | Compatible con todos los sistemas iOS. |

| Encuentra a mis amigos |

| Gratis | Compatible con todos los sistemas iOS. |

| mapas de Google |

| Gratis | Compatible con todos los sistemas iOS. |

A continuación, realizaré revisiones detalladas de cada software de monitoreo de iPhone para ayudarlo a comprenderlos más profundamente.

Parte 2. La mejor aplicación de monitoreo de iPhone probada: revisión

1. SpyX

Como aplicación de monitoreo de iPhone oculta , SpyX puede ayudarte a rastrear de forma remota el iPhone de alguien sin instalar ninguna aplicación. Debido a que utiliza la solución de conexión iCloud, no necesitas tener acceso físico al iPhone de destino para instalar el software. Solo necesitas registrar una cuenta gratuita con tu correo electrónico y completar la autenticación de dos factores de acuerdo con las instrucciones de la página. Para cuando termine su café, habrás completado todos los procesos de conexión y no tendrás que preocuparte por ser detectado.

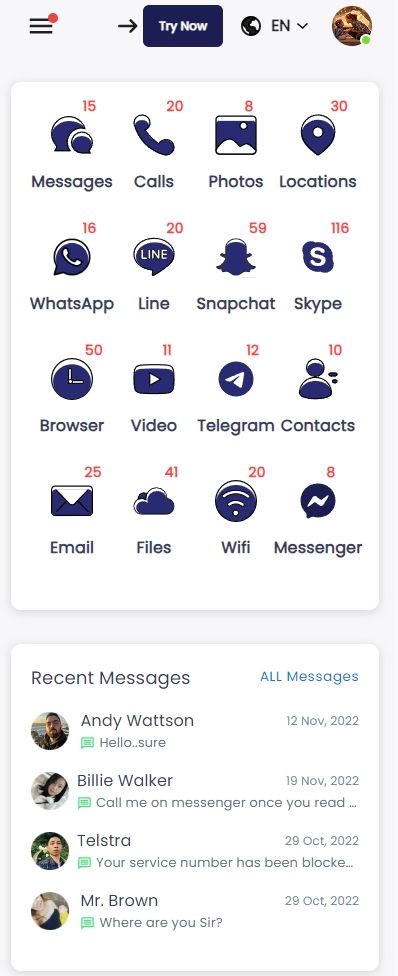

SpyX tiene las funciones de monitoreo más completas. Puede rastrear más de 30 tipos de datos, lo que le permite monitorear los SMS, registros de llamadas, ubicación, historial de navegación, aplicaciones instaladas y más del iPhone de destino en tiempo real.

2. Msafely

Msafely es una de las mejores aplicaciones de monitoreo de iPhone disponibles, que utiliza la solución de conexión iCloud. Con Msafely, puedes rastrear de forma remota un teléfono objetivo sin la necesidad de instalar ningún software. Puedes rastrear más de 20 tipos de datos en tiempo real, incluidos SMS, ubicación, fotos, correos electrónicos y más, todo sin jailbreak.

3. Kidsguard Pro

Kidsguard Pro es una aplicación de monitoreo de iPhone profesional. Admite tres métodos de conexión: iCloud, USB y jailbreak. Si bien el método USB puede aumentar en gran medida la probabilidad de una conexión exitosa, requiere acceso físico al iPhone de destino, lo que puede resultar complicado. En cuanto al método jailbreak, es demasiado complicado a nivel técnico y requiere habilidades avanzadas de programación informática. ¡No recomiendo usarlo!

Kidsguard Pro ofrece potentes capacidades de monitoreo, permitiéndole rastrear de forma remota SMS, contactos, ubicación, WhatsApp y más.

Es importante tener en cuenta que diferentes soluciones de conexión permiten diferentes tipos de piratería de datos. Consulte la siguiente tabla para obtener detalles sobre cada solución de conexión.

Lectura adicional: revisión definitiva de Kidsguard Pro .

4. mSpy

mSpy es un software de piratería de iPhone muy famoso. Puede ayudarte a piratear actividades en el teléfono de otra persona sin su conocimiento. Los datos del dispositivo objetivo se cargan en el panel de control de mSpy en tiempo real, lo que le permite alcanzar fácilmente sus objetivos de piratería remota.

mSpy actualmente admite tres soluciones de conexión: iCloud, USB y jailbreak. Puede elegir la solución de conexión adecuada según los datos que desea monitorear.

Lectura adicional: revisión en profundidad de mSpy .

5. Eyezy

Eyezy es otro software de monitoreo de iPhone que admite tres soluciones de conexión. Es popular en el campo de la supervisión parental, ya que ayuda a muchos padres a monitorear de forma remota las actividades de sus hijos en sus teléfonos para proteger mejor su seguridad en línea. ¡Echemos un vistazo a sus funciones de monitoreo!

Lectura adicional: Últimas reseñas de Eyezy .

6. Webwatcher

Webwatcher es una aplicación de piratería bien establecida para iPhones que le permite piratear de forma remota SMS, fotos, vídeos, aplicaciones instaladas y más. Le permite ver actividades en el teléfono de otra persona en tiempo real sin ser detectado. Sin embargo, sólo admite una solución de conexión, que es la USB.

Lectura adicional: revisión en profundidad de Webwatcher .

7. Spylix

Spylix, como aplicación de piratería de iPhone, actualmente sólo admite la solución de conexión iCloud. Esto significa que no necesita instalar ningún software en el iPhone de destino, lo que reduce en gran medida la dificultad de conexión. Sin embargo, en comparación con las otras 6 aplicaciones de piratería de iPhone mencionadas, sus funciones de piratería son relativamente débiles.

Lectura adicional: Revisión completa de Spylix .

Parte 3. Aplicaciones gratuitas para piratear iPhone: el software de piratería de ubicación integrado de Apple

Apple ofrece muchas aplicaciones integradas de piratería de ubicación que permiten a los usuarios rastrear y localizar sus iPhones de forma remota. Veamos algunos métodos para piratear un iPhone a través de su software de piratería de ubicación integrado.

Método 1. Monitorear un iPhone a través de "Buscar mi iPhone".

Si eres usuario de iPhone, probablemente estés familiarizado con la función “Buscar mi iPhone”, que es una función integrada en todos los dispositivos Apple. Si bien esta función puede ayudarte a rastrear tu iPhone, también es una de las formas más fáciles de monitorear el iPhone de otra persona y obtener acceso a su mundo digital. Veamos cómo puedes usar “Buscar mi iPhone” para monitorear las actividades de alguien.

Paso 1. Necesitarás obtener las credenciales de ID de Apple de la persona objetivo.

Si quieres que este método funcione, tendrás que conseguir las credenciales de ID de Apple, como el correo electrónico y la contraseña de ID de Apple de la persona objetivo, y este trabajo está únicamente en tus manos.

Paso 2. Utilice una computadora o un iPhone para iniciar sesión en “Buscar mi iPhone”.

Con la ayuda de una computadora u otro iPhone, inicie sesión en “Buscar mi iPhone” usando las credenciales de ID de Apple que haya adquirido a través de su propio conjunto de habilidades.

Paso 3. Iniciar el monitoreo.

Una vez que inicies sesión en “Buscar mi iPhone”, podrás ver la ubicación de la persona a la que buscas y ver qué está haciendo en ese preciso momento. De esta manera, podrás acceder fácilmente al iPhone de alguien y buscar lo que estés buscando.

Método 2. Monitorear un iPhone a través de "Buscar a mis amigos".

Los usuarios de Apple se muestran muy flexibles con respecto a muchas cosas, y una de ellas es otra función integrada conocida como "Buscar a mis amigos". Si bien este método se puede utilizar para rastrear la ubicación de la persona a la que se dirige el usuario, también se puede utilizar como una vía de escape para acceder al iPhone de alguien. Veamos cómo funciona "Buscar a mis amigos" y cómo se puede utilizar este método.

Paso 1. Comienza buscando “Buscar a mis amigos” en tu iPhone personal.

El primer paso comienza buscando la aplicación “Buscar a mis amigos” en tu iPhone, y una vez que la encuentres, inicia la aplicación y luego toca “Agregar”, y luego “+”.

Paso 2. Llene la información necesaria.

Una vez que hayas completado los pasos principales, Apple te pedirá que ingreses la información de contacto de la persona que deseas monitorear y luego toques "Enviar". Apple enviará automáticamente una notificación a tu persona respectiva, pidiéndole que comparta su ubicación contigo.

Paso 3. Iniciar el monitoreo.

Una vez que te concedan acceso, podrás encontrar fácilmente tu itinerario digital y ver con seguridad qué lugares están visitando para no perderlos de vista.

Método 3. Monitorear un iPhone a través de "Google Maps".

A todos nos encanta Google, y más aún cuando proporciona toda la información cada vez que rellenas un formulario. De forma similar, Google también guarda tu ubicación, que puede utilizarse para acceder al iPhone de otra persona. Sin embargo, para este método, hay una cosa de la que debes asegurarte: Activa la conexión a Internet y habilita la ubicación en el iPhone de destino.

Paso 1. Vaya a Google Maps.

En el primer paso, inicie el sitio web oficial de Google Maps con la ayuda de un navegador.

Paso 2. Inicia sesión en la cuenta de Google.

Aquí, deberá iniciar sesión en la cuenta de Google asociada a la persona de destino. Una vez que complete la información e inicie sesión, aparecerá un panel de control frente a usted. Haga clic en el ícono del panel de control y luego en "Menú".

Paso 3. Iniciar el monitoreo.

Una vez que haga clic en Menú, deberá navegar a través de “Su línea de tiempo”, que le proporcionará una lista de los lugares que la persona objetivo ha visitado en los últimos días, semanas o incluso meses.

Parte 4. Factores clave a tener en cuenta al elegir la mejor aplicación de monitoreo de iPhone

Tenga en cuenta las siguientes cosas al seleccionar la mejor aplicación de pirateo de iPhone:

- Compatibilidad del dispositivo:

Compruebe si la aplicación de piratería es compatible con la versión de iOS y el modelo de iPhone.

- Funciones de seguimiento:

Revise las funciones de seguimiento reales de la aplicación. Esto incluye GPS, correo electrónico, redes sociales, navegación por Internet, llamadas y mensajes de texto, etc.

- Confiabilidad y Secreto:

Seleccione un programa de software confiable observando su precisión, confiabilidad e integridad de los datos. Debería tener un buen desempeño.

- La facilidad de uso:

Si hay que elegir, opte por la aplicación con una interfaz sencilla. Esto también debe garantizar la facilidad a la hora de navegar.

- Atención al cliente y reputación:

El servicio al cliente también es importante. Elija una aplicación de pirateo de iPhone de una fuente confiable que tenga soporte al cliente rápido y constante.

Teniendo en cuenta todos los factores anteriores, hemos clasificado los 10 métodos de piratería de la siguiente manera:

Parte 5. Cómo usar la mejor aplicación de monitoreo de iPhone para rastrear un iPhone sin que lo sepan

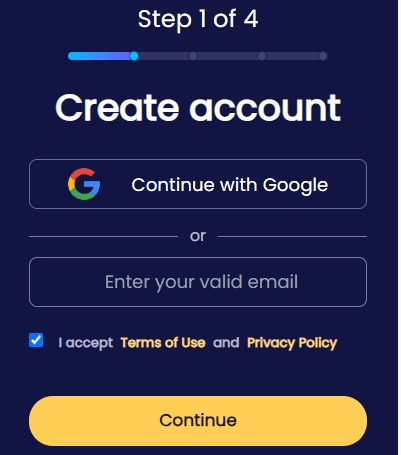

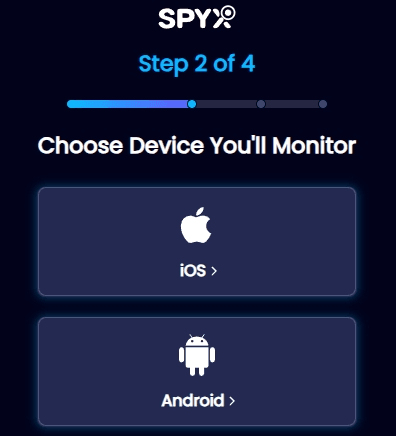

SpyX como la mejor aplicación de monitoreo de iPhone, solo necesita 3 pasos para completar la conexión.

Paso 1. Regístrese para obtener una cuenta gratuita con su correo electrónico.

Paso 2. Elige el dispositivo que deseas piratear.

Seleccione"Android" para un teléfono Android y "iOS" para monitorear un iPhone.

Paso 3. Iniciar el monitoreo.

Ahora puedes ver SMS, registros de llamadas, ubicación GPS, WhatsApp, Instagram, etc. de forma remota.

Parte 6. Consejos adicionales sobre cómo proteger su iPhone contra piratería

6.1. Señales de que alguien está pirateando tu iPhone de forma remota

Las siguientes son algunas señales de advertencia. Indican que alguien está intentando piratear tu iPhone.

- Cambios de contraseña inesperados:

Los inicios de sesión se piratean de forma remota si descubre que sus cuentas están bloqueadas o modificadas. Te darás cuenta de que las contraseñas se piratean con tu conectividad y no por tu culpa.

- Notificaciones extrañas:

Las notificaciones extrañas pueden ser correos electrónicos, mensajes de texto o notificaciones que aparecen en tu iPhone. Puedes sospechar fácilmente que un rastreador les ha otorgado ese acceso.

- Rendimiento lento o fallos frecuentes:

Si su iPhone está infectado, puede provocar procesos lentos, congelaciones y fallas.

- Uso inusual de datos o consumo de batería:

También notará que la batería se agota a un ritmo más rápido, uso de datos no deseado y un teléfono más caliente de lo normal.

- Actividad en modo de suspensión:

La actividad sospechosa puede ocurrir durante el modo de suspensión. Podría ser una señal de que un extraño tiene acceso remoto a su dispositivo.

6.2. Formas de proteger tu iPhone del espionaje

La era digital depende cada vez más de que nuestros iPhones sean como partes adicionales de nosotros. Por eso debemos protegerlos contra riesgos de seguridad.

- Por favor, nunca hagas jailbreak a tu dispositivo.

Hacer jailbreak a tu iPhone puede permitir la disponibilidad de muchas aplicaciones y software, pero también pone en riesgo la garantía y deja al dispositivo expuesto a spyware y virus.

- Actualice iOS con frecuencia.

Debes actualizar el iOS de tu dispositivo a la última versión periódicamente. Esto minimiza las posibilidades de que los rastreadores exploten tu dispositivo.

- Tenga cuidado al enviar correos electrónicos y mensajes.

Esté atento a las amenazas que traen los correos electrónicos o mensajes de personas desconocidas. Es necesario reaccionar con prudencia. De esta manera, podrá evitar estafas de malware o phishing que puedan amenazar la seguridad de su dispositivo.

- Cambiar con frecuencia la contraseña de su ID de Apple.

Actualizar la contraseña del ID de Apple periódicamente te protege contra el acceso no autorizado. Esto salvaguarda tu información personal en el dispositivo y en iCloud.

- Utilice redes Wi-Fi seguras.

En lugares públicos, las personas no deben confiar en redes Wi-Fi inseguras, ya que causan graves amenazas a la seguridad.

- Tenga cuidado al utilizar estaciones de carga públicas.

Esté alerta cuando esté en estaciones de carga públicas, ya que los rastreadores podrían robar datos de su teléfono a través de ellas.

- Habilite la autenticación de dos factores en su ID de Apple.

Utilice la autenticación de dos factores para evitar el acceso no deseado a su dispositivo. Solo los dispositivos de confianza pueden acceder a sus datos.

- Aumente la fortaleza de la contraseña de su teléfono inteligente.

Utilice un código de acceso más largo y único que combine letras y números. Esto reforzará la seguridad de su iPhone.

- Desactiva Siri desde la pantalla de bloqueo.

Las posibilidades de que se produzcan fallos de seguridad se pueden reducir simplemente desactivando la función Siri. Esto evita el acceso no deseado a las funciones del iPhone.

- Activa la función “borrar datos”.

Haga que la opción "Borrar datos" funcione para asegurarse de que nadie acceda a sus datos por error.

- Cifrado de toda la comunicación de principio a fin.

Esto se puede lograr mediante el uso de servicios de cifrado de extremo a extremo para sus comunicaciones, lo que evita que los rastreadores escuchen o lean sus mensajes.

6.3 ¿Qué debes hacer si alguien ha rastreado tu iPhone?

Debe tomar medidas urgentes si sospecha que su dispositivo ya ha sido manipulado.

- Utilice software de seguridad para realizar un análisis:

Verifique el historial de su iPhone con un software confiable. Este tipo de programas ayudan a detectar virus, malware o futuras amenazas de seguridad.

- Alerte a su red sobre mensajes de phishing:

Avisa a tus amigos sobre el problema para evitar que el seguimiento se propague. Adviérteles que no abran ningún enlace ni respondan a los mensajes sospechosos que recibirán de la cuenta rastreada.

- Modificar sus contraseñas:

Para que no sea fácil acceder a tus cuentas sin darte cuenta, debes actualizar inmediatamente todas tus contraseñas de iCloud y Apple ID.

- Eliminar aplicaciones sospechosas:

Navega por las aplicaciones de tu iPhone, separando aquellas que no son seguras o que fueron descargadas de fuentes dudosas.

- Reinicia tu iPhone:

Para asegurarse de haber eliminado por completo todo el software espía o el acceso obtenido ilegalmente, restablezca su iPhone a la configuración de fábrica.

Parte 7. Preguntas frecuentes

P1. ¿Cuál es la mejor aplicación de monitoreo para iPhone?

A través de la revisión completa anterior, es fácil encontrar que SpyX es la mejor aplicación de monitoreo de iPhone debido a su proceso de conexión simple, que no requiere que instale ningún software en el dispositivo de destino, y lo segundo es que su función de monitoreo es muy poderosa, que puede monitorear de forma remota más de 30 tipos de datos, como SMS, ubicación, WhatsApp, etc.

P2. ¿Puedo rastrear el iPhone de alguien sin que me detecten?

Sí, es posible. Puedes utilizar un software espía especializado como SpyX. SpyX no requiere que se instale ningún software en el dispositivo de destino, no aparecerá ningún logotipo ni icono en el dispositivo de destino y no aparecerán alertas, por lo que no tendrás que preocuparte por ser detectado.

P3. ¿Es legal forzar la seguridad de un iPhone?

No, los iPhones no permiten rastrear aplicaciones a menos que el propietario lo permita y no se utilicen con fines inmorales o vulgares.

P4. ¿Hay alguna aplicación de seguimiento en la App Store o no?

Las aplicaciones de monitoreo nunca aparecen en la App Store. Son principalmente de código abierto y no pertenecen a ninguna organización en particular.

Parte 8. Conclusión

¡Este artículo termina aquí! Creo que comprenderás mejor el monitoreo de iPhone después de leer este artículo. No importa si quieres encontrar la mejor aplicación de monitoreo de iPhone o si quieres saber cómo proteger tu iPhone del monitoreo, ¡ya deberías tener la respuesta!

Más artículos como este

Deja de preocuparte y empieza con SpyX