Einen Hacker für das iPhone anheuern | Ein umfassender Leitfaden

Inhaltsverzeichnis

Dieser Artikel dient als vollständige Anleitung zur Beauftragung eines Hackers für ein iPhone. Das iPhone gilt mit seiner starken Verschlüsselung als nahezu perfektes Sicherheitstool. Allerdings ist der Zugang zu seinen Inhalten oder eine tiefe Kenntnis seines Systems wichtig.

Dieser Artikel konzentriert sich darauf, was ein Hacker ist, warum Sie möglicherweise einen anheuern müssen, welche Datenhacker Ihnen dabei helfen können, welche Vorbereitungen Sie treffen müssen, wenn Sie einen Hacker anheuern, und wie Sie ein iPhone im Vergleich zur Einstellung kostengünstiger hacken können ein Hacker.

Teil 1. Was ist ein Hacker?

Cybersicherheit ist ein Bereich, in dem es um ethisches Hacken geht. Sie erfüllen diese Aufgabe durch ihre Fähigkeit, sich in der digitalen Welt zurechtzufinden. Sie sind diejenigen, die sichere und vertrauenswürdige Systeme gewährleisten. Dies geschieht durch die aktive Suche nach Schwachstellen, die vor einem kriminellen Angriff behoben werden können.

Ihre Mission ist es, die Daten von Menschen und Unternehmen zu schützen. Diese Gatemen stehen für Ehrlichkeit und Entscheidbarkeit. Indem wir den tatsächlichen Einsatz technologischer Fähigkeiten und ihre damit verbundenen moralischen Träume zeigen. Durch die Reduzierung der Risiken schaffen diese Unternehmen höhere Vertrauensgrenzen. Sie erhöhen das Vertrauen in das World Wide Web und versichern den Benutzern außerdem, dass Online-Geschäfte harmlos und sicher sind.

Teil 2. Warum einen Hacker für das iPhone engagieren?

Heutzutage sind Mobiltelefone zu den am häufigsten genutzten Geräten geworden. Daher ist die Gewährleistung der Sicherheit auch für unsere Telefone wichtig. iPhone-Hacking wird oft mit der Idee illegaler Arbeit in Verbindung gebracht. Allerdings ist ethisches Hacken auch eine Sicherheitstechnik. Dann sind iOS-Geräte in den Händen guter Hacker.

Der Gedanke, einen Hacker anzuheuern, könnte einige Leute verunsichern. Ethische Hacker, bekannt als „White-Hat“-Hacker, sind wie alle anderen Hacker. Sie unterscheiden sich in einem Punkt von anderen Hackern. Dies ist ihre Fähigkeit, Ihnen bei der Abwehr von Sicherheitsbedrohungen zu helfen.

Es gibt mehrere Gründe, warum es sich lohnt, einen Hacker für die iPhone-Sicherheit zu engagieren:

(1) Präventiver Schutz:

Findige Computerprofis übernehmen die Aufgabe, Fehler auf iPhones zu erkennen. Durch den Einsatz detaillierter Scans und Penetrationsmethoden können Schwachstellen gefunden werden. Dies hilft, Diebstahl zu verhindern. Dadurch schützen Sie Ihr digitales Sicherheitssystem vor den aktuellen Risiken.

(2) Kontowiederherstellung:

Im Falle eines durch Hackerangriffe verlorenen Zugriffs auf das iPhone können ethische Hacker helfen. Durch den Einsatz umfangreicher Fähigkeiten können Kriminelle leicht entdeckt werden. Dies hilft, Schäden zu minimieren und Ihre Konten wiederherzustellen. Dadurch ist die Sicherheit Ihrer wesentlichen Daten gewährleistet.

(3) Maßgeschneiderte Sicherheitslösungen:

Ethische Hacker streben danach, Sicherheitsprotokolle zu erstellen, die gezielt auf die Probleme abzielen.

Unabhängig davon, ob Sie Arbeitgeber oder Gerätenutzer sind, verfügen Sie über das Wissen und die Fähigkeiten, um individuelle Pläne zu entwickeln. Dies kann tatsächlich nicht nur das Leben Ihres iPhones, sondern auch Ihrer digitalen Vermögenswerte retten.

(4) Konformität und Regeln:

Daher lassen die Datenschutzbestimmungen keine Abweichungen zu und sollten befolgt werden. Ethische Hacker können dem Unternehmen durch Compliance-Audits dienen.

Sie können die Sicherheitsstandards der Organisationen überprüfen. Auf diese Weise können sie jede Schwachstelle im Datensicherheitsnetzwerk erkennen. Sie liefern auch die notwendigen Korrekturen für den Mangel.

Teil 3. Was kann ein Hacker für Ihr iPhone tun?

Ein iPhone-Hacker kann Einzelpersonen und Organisationen auf viele Arten helfen:

(1) Geräteentsperrung:

Es ist ein häufiges Szenario, das wir alle mindestens einmal in unserem Leben haben. Sie vergessen Ihr iPhone-Passwort und können nicht auf Ihr Smartphone zugreifen. Wenn eine solche Krise vorliegt, ist es besser, Kontakt zu einem iOS- oder iPhone-Hacker aufzunehmen.

Durch den Einsatz bestimmter Methoden und ausgefeilter Programme können sie den Passwortschutz umgehen. So können Sie die Geräteinformationen erneut aktualisieren und zum normalen Betrieb zurückkehren.

(2) Datenwiederherstellung:

Es ist immer ein Trauma, wenn Sie versehentlich wichtige Informationen auf Ihrem iPhone löschen oder verlegen.

Ein Hacker, der das iPhone beherrscht, kann wertvolle Bilder, wichtige Dokumente oder wichtige Texte, die entfernt wurden, aufspüren und wiederherstellen.

Der Einsatz fortschrittlicher Datenwiederherstellungsmethoden hilft ihnen, die fehlenden Daten wiederherzustellen.

(3) Sicherheitstests:

Heutzutage muss die Bedeutung der Cybersicherheit berücksichtigt werden. Dies ist auf die steigenden Cyber-Bedrohungen zurückzuführen. Daher suchen Unternehmen nach Lösungen, die ihre Daten schützen.

Durch die Implementierung einer Umgebung, die Cyberkriminalität ähnelt, können Schwachstellen in der Sicherheit einer Organisation erkannt werden. Hier machen ethische Hacker ihre Arbeit. Sie tragen dazu bei, wertvolle Informationen vor gefährlichen Personen zu schützen.

(4) Anpassung:

Apple bietet iPhone-Nutzern verschiedene Anpassungsmöglichkeiten. Allerdings wünschen sich Einzelpersonen mehr Funktionen. Apple kann dem iPhone bestimmte Funktionen bereitstellen, indem es die Einstellungen des Smartphones ändert.

Um die versteckten Funktionen zu entdecken, werden benutzerdefinierte Themes installiert und Systemeinstellungen geändert. Auf diese Weise können Experten Ihr Smartphone an Ihre Bedürfnisse und besonderen Anforderungen anpassen.

Teil 4. So engagieren Sie einen Hacker für das iPhone

Einen Hacker einzustellen kann eine hektische Aufgabe sein. Nachfolgend erfahren Sie, wie Sie am besten einen Hacker für ein iPhone engagieren.

Schritt 1. Führen Sie eine gründliche Recherche sowie ein umfassendes Screening und eine umfassende Auswahl durch.

Beginnen Sie mit der Durchführung einer umfassenden Studie. Identifizieren Sie seriöse Cyber-Unternehmen und außergewöhnliche White-Hat-Hacker.

Suchen Sie immer nach Personen mit Zertifikaten wie Certified Ethical Hacker (CEH) oder Certified Information Systems Security Professional (CISSP).

Sie können auch ihre guten Bewertungen und Rückmeldungen einsehen. Ihre bisherigen Kunden bestätigen den Dienstleister als seriös und zuverlässig.

Schritt 2. Vorbesprechung.

Verfassen Sie anhand der Liste möglicher Kandidaten eine E-Mail oder rufen Sie an, um die möglichen Modalitäten zu klären. Sie müssen sich mit den Sicherheitsbedrohungen, Zielen und Anforderungen befassen.

Machen Sie deutlich, was Sie wollen. Geben Sie immer die erforderlichen Informationen über die aktuelle Sicherheitskonfiguration Ihres iPhones an. Dies erleichtert Ihnen die Fehlerbehebung.

Diese Beratungsgespräche sind eine großartige Möglichkeit, sich selbst zu beruhigen. Dadurch kann der Hacker Ihre Bedürfnisse richtig kennen. Somit können notwendige Maßnahmen problemlos ergriffen werden.

Schritt 3. Prüfung und Referenz.

Kurz nach Beginn des ersten Treffens wird ein ethischer Hacker eine vollständige Prüfung des virtuellen Sicherheits-iPhones durchführen.

Anhand der gesammelten Daten entwickeln sie einen umfassenden Plan. Darin sind Projekthöhe, Maßnahmen, Terminplan und Aufwand angegeben.

Prüfen Sie den Vorschlag genau, um sicherzustellen, dass er zu Ihren Zielen und den Ihnen zur Verfügung stehenden Ressourcen passt.

Sollten Unklarheiten bestehen, zögern Sie bitte nicht, diese zu beseitigen.

Schritt 4. Ausführung.

Der nächste Schritt ist die Annahme des eingereichten Vorschlags. Nach diesem Schritt beginnt der ethische Hacker mit der Implementierungsphase.

Sie werden Sicherheitstools installieren. Dabei werden die Software und das Netzwerk Ihres iPhones untersucht und das Vorhandensein von Schwachstellen aufgezeigt.

Die Aufrechterhaltung der Beziehungen zum Hacker ist während dieser Zeit von entscheidender Bedeutung. Es hilft bei der Informationsbeschaffung über die Entwicklungen. Auf diese Weise können Sie bei auftretenden Problemen schnell eine Lösung finden.

Erfahren Sie, dass Sie bereit sind, die notwendigen Arbeitssysteme und Ressourcen zur Verfügung zu stellen, die zur Durchführung des Prozesses erforderlich sind.

Schritt 5. Kontinuierliche Überwachung.

In einer Zeit starker Cybersicherheit ist eine kontinuierliche Wachsamkeit und Fähigkeit zur Bewältigung zukünftiger Probleme erforderlich.

Eine Gruppe ethischer Hacker bietet Ihnen fortlaufende Sicherheitsdienste. Sie können sicher sein, dass Ihr Gerät jederzeit vor Bedrohungen geschützt ist.

Haben Sie eine kontinuierliche Interaktion mit dem Hacker. Melden Sie alle zwielichtigen Aktivitäten oder seltsamen Unstimmigkeiten, die Sie auf Ihrem Gerät sehen.

Bleiben Sie mit dem Hacker in Kontakt. Indem Sie sich engagieren, können Sie die Sicherheitseinstellungen Ihres iPhones langfristig schützen.

Teil 5. Risiken und Überlegungen

Der Zugriff auf das Gerät oder den Datenspeicher einer anderen Person stellt eine Verletzung ihrer Privatsphäre und Würde dar. Beim Umgang mit Hacking gibt es viele Risiken und Überlegungen. Schauen wir uns einige an:

(1) Rechtsfolgen:

Neben den ethischen Kündigungen sollten auch die rechtlichen Einschränkungen berücksichtigt werden.

Das Eindringen in ein digitales Gerät oder in Daten durch die Eingabe eines falschen Passworts ist eine Handlung, die im US-amerikanischen Computer Fraud and Abuse Act als rechtswidrig gilt.

Besonders schlimme Folgen kann die Beteiligung an Angriffen Dritter haben. Dies kann zur Verhängung hoher Geldstrafen und sogar zu einer strafrechtlichen Verfolgung führen.

(2) Unbeabsichtigte Folgen:

Die Gefahr eines iPhone-Hackings könnte ungeahnte Möglichkeiten mit sich bringen. Das Gerät kann durch Softwaremanipulation oder Ausnutzung von Schwachstellen kompromittiert werden. Es könnte Schaden anrichten. Darüber hinaus kann ein unbefugter Zugriff auf das Gerät und seine Daten zu unerwünschten Problemen führen. Dabei kann es sich um eine Verletzung der Vertraulichkeit oder eine missbräuchliche Nutzung handeln. Dies kann schwerwiegendere ethische und rechtliche Konsequenzen haben.

(3) Ethische Probleme:

Darüber hinaus gibt es ethische Probleme, die nicht unbedingt mit rechtlichen Bedenken und Reputationsbedenken verbunden sind.

Zu diesem Zweck sollte der Prozess Wert auf Sicherheit und Vermögensschutz legen. Gleichzeitig werden jedoch Privatsphäre und Freiheit geschützt.

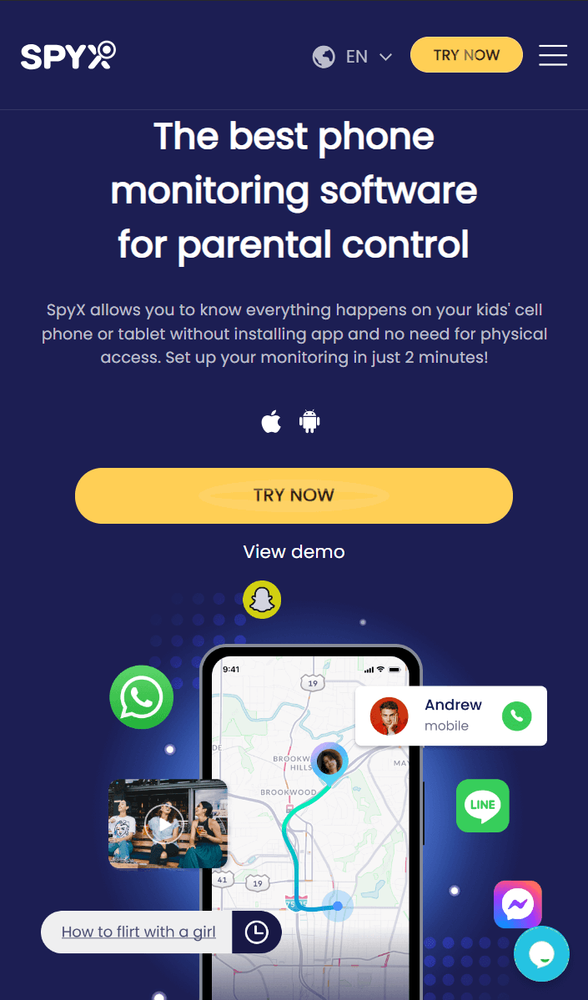

Teil 6. Eine bessere Alternative – Verwendung von SpyX

6.1. Was ist SpyX

SpyX ist die beste Stealth-iPhone-Hacking-Software , mit der Sie alle Aktivitäten auf dem iPhone einer anderen Person aus der Ferne überwachen können, ohne entdeckt zu werden. Es ist nicht erforderlich, dass Sie das Zielgerät installieren, um Software zu installieren, und Sie müssen auch nicht das Konto und das Passwort des Ziel-iPhones kennen, um dessen SMS, Anrufprotokolle, Standort, Browserverlauf, installierte Apps, WhatsApp-Chats und mehr als 30 anzuzeigen andere Arten von Daten in Echtzeit.

Klingt unmöglich, oder? Das liegt daran, dass SpyX die fortschrittlichste cloudbasierte Verbindungslösung verwendet und so Remote-Hacking zur Realität werden lässt.

6.2. Funktionen von SpyX

- Es ist nicht erforderlich, eine App auf dem Ziel-iPhone zu installieren.

- Kein Jailbreak erforderlich .

- Funktioniert im versteckten Modus. Auf dem Ziel-iPhone wird kein Symbol oder Logo angezeigt.

- Das Hacken des Ziel-iPhones ist nicht erkennbar.

- Unterstützt alle iOS-Systeme.

- Leistungsstarke Überwachungsfunktionen: Spionieren Sie Textnachrichten, installierte Apps, FaceTime, Snapchat und über 30 Datentypen aus.

- Hacken des Ziel-Mobiltelefons aus der Ferne.

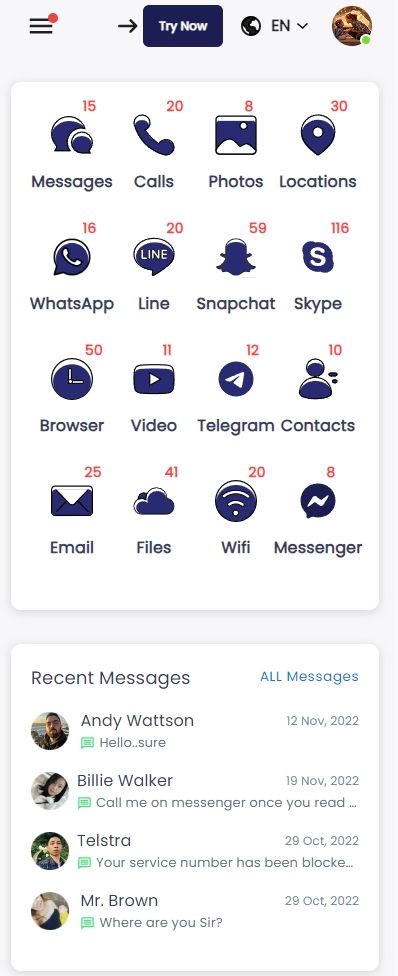

6.3. Welche Daten kann SpyX hacken?

Mit SpyX können Sie die folgenden Daten auf dem Ziel-iPhone hacken, ohne eine App zu installieren.

Allgemeine Merkmale:

Sozialen Medien:

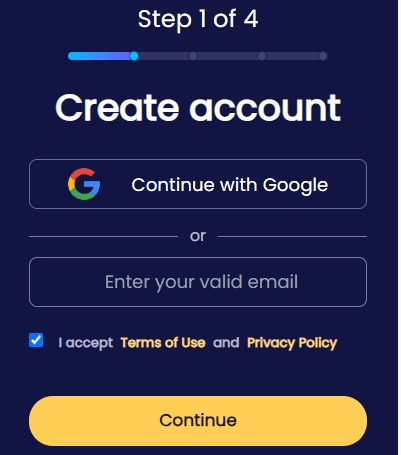

6.4. Schritte zur Verwendung von SpyX, um das iPhone einer Person zu hacken, ohne dass diese es weiß

In nur 3 Schritten können Sie das iPhone einer anderen Person hacken, ohne dass diese es merkt.

Schritt 1. Eröffnen Sie mit Ihrer E-Mail-Adresse ein kostenloses Konto.

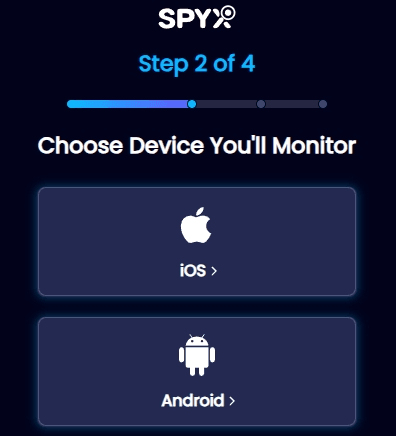

Schritt 2. Wählen Sie das Gerät aus, das Sie verfolgen möchten.

Wenn Sie ein iPhone verfolgen möchten, wählen Sie die Option „iOS“. Wenn Sie ein Android-Gerät wie Samsung, Motorola oder Xiaomi verfolgen möchten, wählen Sie „Android“.

Schritt 3. Beginnen Sie mit dem Hacken.

Jetzt können Sie Textnachrichten, Kontakte, Browserverlauf, FaceTime, WhatsApp, Snapchat und über 30 Datentypen verfolgen.

Teil 7. FAQs

Q1. Welche Alternativen gibt es zur Beauftragung eines Hackers für ein iPhone?

Wenn diese Dienste als unzureichend erachtet werden, stehen andere Optionen zur Verfügung. Dazu gehört die Nutzung von Überwachungsanwendungen Dritter – SpyX. Man kann sich auch über die Sicherheitsfunktionen des Apple-Betriebssystems erkundigen.

Q2. Ist es legal, ein iPhone zu hacken?

Der angeheuerte Hacker befolgt rechtliche und ethische Anforderungen, um die Sicherheit des iPhones zu verbessern. Solche Handlungen sind nicht illegal. Der Zugriff auf die Geräte einer anderen Person ohne deren Zustimmung ist jedoch rechtswidrig.

Q3. Wie finde ich einen vertrauenswürdigen Sicherheitsexperten für ein iPhone?

Es gibt viele bekannte Cybersicherheitsunternehmen und einzelne ethische Hacker. Suchen Sie nach einer Person, die Erfahrung in einem bestimmten Bereich hat. Sie sollten qualifiziert sein. Die Überprüfung der Glaubwürdigkeit kann durch die Einsichtnahme in die Kommentare und Rezensionen erleichtert werden.

Teil 8. Fazit

Zusammenfassend lässt sich sagen, dass es besser ist, alles sorgfältig zu prüfen, bevor Sie sich entscheiden, einen Hacker für die iPhone-Sicherheit zu engagieren. Ethische Hacker haben das Ziel, Cyberangriffe zu verhindern. Sie helfen auch bei der Wiederherstellung übernommener Internetkanäle. Bei der Auswahl eines Hackers sollten jedoch auch finanzielle Aspekte und rechtliche Konsequenzen berücksichtigt werden. Daher ist auch Spionagesoftware von Drittanbietern wie SpyX eine gute Option für die Geräteüberwachung. Diese Plattform ermöglicht umfangreiche Optionen. Es gibt auch viele anpassbare Funktionen und kurze Anweisungen. Schließlich hängt die Entscheidung, einen Hacker zu engagieren, von den Grundbedürfnissen, der Verfügbarkeit von Bargeld und ethischen Fragen ab. Welche Mittel auch immer zum Einsatz kommen, es besteht die Notwendigkeit, persönliche und berufliche Informationen zu schützen.

Weitere Artikel wie dieser

Machen Sie sich keine Sorgen mehr.

SpyX starten

Haftungsausschluss: SPYX'S SOFTWARE NUR FÜR RECHTMÄßIGEN GEBRAUCH. Sie sind verpflichtet, Benutzer des Geräts darüber zu informieren, dass sie überwacht werden. Unterlassung kann zu Verstößen gegen geltendes Recht führen und schwerwiegende finanzielle und strafrechtliche Strafen nach sich ziehen.

Eingetragene Adresse: South Bank Tower, 55 Upper Ground, London, England, SE1 9EY

Firmenname: UK GBYTE TECHNOLOGY CO., LIMITED

Wisteria Trade Limited