Como monitorar chamadas telefônicas [3 maneiras comprovadas]

Índice

Com tudo conectado hoje em dia, as pessoas discutem muito sobre o quão seguras são as chamadas telefônicas. Você pode "monitorar um telefone ligando" ou até mesmo "monitorar as chamadas telefônicas de alguém secretamente". Muitas pessoas querem saber disso.

Também há muitos mitos online sobre a facilidade de obter dados do telefone.

Neste artigo, falaremos sobre essas questões e ajudaremos você a monitorar secretamente as chamadas telefônicas de alguém.

Parte 1. É possível monitorar as ligações telefônicas de alguém

Apesar das dificuldades envolvidas, é possível conseguir isso com o avanço da tecnologia. A seção a seguir apresentará três métodos eficazes para monitorar as chamadas de celular de alguém.

Parte 2. Como monitorar as ligações telefônicas de alguém [3 maneiras comprovadas]

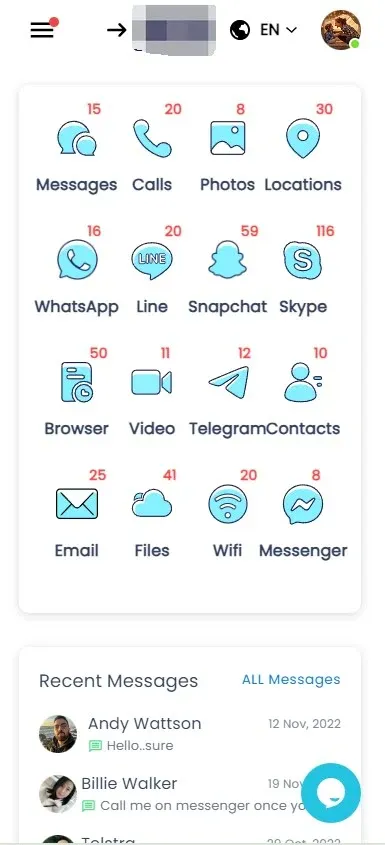

Maneira 1. Usando SpyX

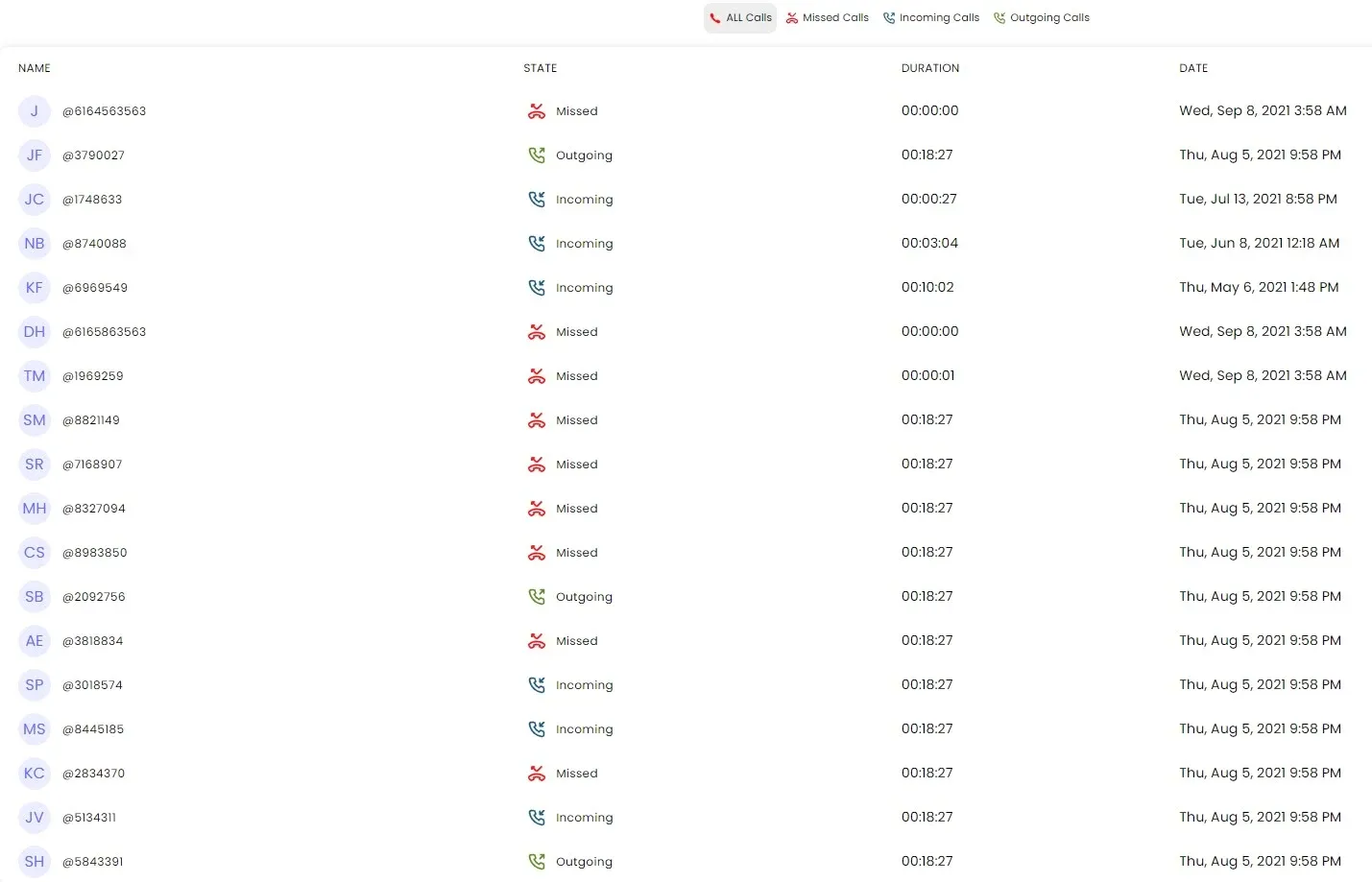

SpyX é um ótimo programa para ouvir e gravar conversas telefônicas. As pessoas podem ouvir chamadas ao vivo e ver registros completos de chamadas que mostram a hora, a duração e os números que foram chamados ou recebidos.

Pontos fortes do SpyX no monitoramento de chamadas telefônicas:

? Espie chamadas recebidas e efetuadas.

Com o SpyX, você pode espionar facilmente todo o histórico de chamadas telefônicas , incluindo chamadas recebidas e efetuadas.

? Rastreie chamadas perdidas ou canceladas.

Mesmo as chamadas perdidas ou canceladas podem ser rastreadas remotamente.

? Verifique os detalhes da chamada.

Com o SpyX, você pode ver registros completos de chamadas que mostram a hora, a duração e os números que foram chamados ou recebidos.

Quais outras atividades do telefone o SpyX pode monitorar:

O SpyX pode fazer mais do que apenas ouvir conversas. Não só isso, mas também pode monitorar dados da web, mensagens de texto , localização GPS , uso de mídia social e muito mais.

Esta tabela apresenta uma visão geral abrangente das atividades telefônicas que o SpyX é capaz de monitorar remotamente. Ressalta-se que podem ocorrer pequenas variações nos dados que podem ser monitorados dependendo se o telefone alvo é um Android ou iPhone .

Você pode rolar para a esquerda e para a direita nesta tabela para ver mais informações.

Como usar o SpyX para monitorar as chamadas telefônicas de alguém:

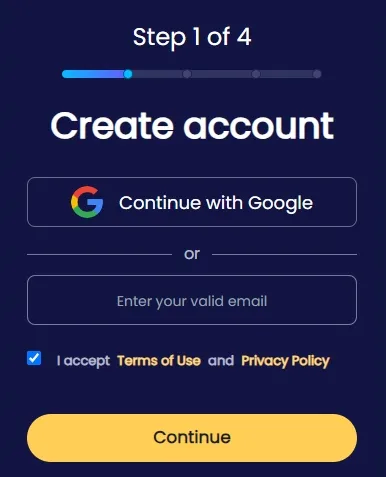

Passo 1. Cadastre-se para obter uma conta SpyX que funcione para você.

Passo 2. Selecione o tipo de dispositivo que deseja monitorar (seja iOS ou Android).

Passo 3. Para um dispositivo iOS, preencha o ID Apple e a senha do dispositivo iOS a ser monitorado. Para dispositivos Android, existem duas opções de conexão. Uma é instalar o software SpyX diretamente no telefone de destino e seguir as instruções na tela para concluir a conexão. A outra opção é preencher a conta Google e a senha do dispositivo alvo. Você pode escolher qualquer uma dessas duas opções.

Etapa 4. Comece a monitorar as atividades do telefone remotamente.

Maneira 2. Usando o Google Drive [Android]

A configuração do Google Drive fará backup automaticamente de todos os seus dados do seu telefone Android. Isso inclui registros de chamadas.

Etapas para usar o Google Drive para acessar o histórico de chamadas:

Passo 1. Certifique-se de que o dispositivo de destino esteja configurado para fazer backup dos registros de chamadas no Google Drive (encontrado em "Configurações" > "Sistema" > "Backup").

Passo 2. Obtenha acesso às credenciais da conta Google associadas ao dispositivo de destino.

Etapa 3. Faça login no Google Drive com essas credenciais.

Etapa 4. Localize e baixe o arquivo de backup que contém os registros de chamadas.

Etapa 5. Você pode visualizar esses registros de chamadas usando um visualizador de banco de dados adequado.

Maneira 3. Usando backup do iCloud [iPhone]

A Apple tem um serviço chamado iCloud Backup que faz backup das informações dos seus dispositivos iOS imediatamente para o iCloud. Os registros de chamadas fazem parte disso.

Etapas para usar o backup do iCloud para acessar o histórico de chamadas:

Passo 1. Confirme se o iPhone de destino está configurado para fazer backup no iCloud (as configurações estão em "Configurações" > [nome de usuário] > "iCloud" > "Backup do iCloud").

Passo 2. Obtenha as credenciais do iCloud da conta associada.

Passo 3. Faça login na conta iCloud em icloud.com ou use ferramentas forenses para acessar o backup diretamente.

Passo 4. Baixe os arquivos de backup do iCloud.

Etapa 5. Extraia o histórico de chamadas do backup usando ferramentas de terceiros projetadas para extração de dados.

Parte 3. Cuidado com os golpes comuns de monitoramento de telefone

Muitas histórias falsas se espalham sobre como é fácil monitorar telefones hoje em dia, o que faz com que muitas pessoas caiam em golpes. Muitas pessoas têm ideias falsas sobre monitorar telefones. Primeiro pensamos que se você ligasse, enviasse uma mensagem de texto ou tivesse o número de telefone de alguém, você poderia entrar no telefone dessa pessoa.

(1) Monitore o telefone de alguém apenas ligando

Muitas pessoas caem no golpe que diz que ligar para alguém permitirá que você use o telefone dela. As pessoas provavelmente acreditam nesse mito porque não sabem como funcionam as redes de telefonia celular e a segurança. Os smartphones de hoje têm recursos de segurança de alta tecnologia que impedem que pessoas que não deveriam estar lá entrem.

Como funciona o golpe:

Os golpistas podem alegar que, usando software especial ou executando uma sequência única de ações de chamada, podem instalar spyware no dispositivo do alvo. Muitas vezes pedem dinheiro para realizar este serviço ou tentam fazer com que a vítima se envolva em comportamentos que comprometam a sua segurança.

Por que não funciona:

- Salvaguardas técnicas: Sistemas operacionais móveis como Android e iOS têm permissões estritas e políticas de sandbox que isolam os aplicativos e seus dados do resto do sistema.

- Proteções das operadoras: As operadoras móveis possuem sistemas para detectar e prevenir atividades incomuns na rede, o que incluiria qualquer tentativa de ação maliciosa por meio de uma chamada de voz.

Riscos reais envolvidos:

Vishing é uma maneira complicada para golpistas fazerem as pessoas darem informações pessoais que podem ser usadas para fraude ou roubo de identidade. Ligar para um telefone não o monitora, mas golpistas usam phishing de voz para fazer isso.

(2) Monitore o telefone de alguém apenas enviando mensagens de texto

Um golpe comum diferente diz que você pode assumir o controle do telefone de outra pessoa enviando uma mensagem de texto. Na maioria das vezes, essas são mensagens que tentam fazer com que as pessoas baixem softwares prejudiciais ou visitem sites que podem ser perigosos.

Como funciona o golpe:

Os vigaristas podem enviar mensagens de texto com links para sites incompletos ou instruções sobre como obter aplicativos que não funcionam. É possível que as pessoas nesses textos estejam assustadas e sintam que precisam agir rapidamente para conseguir algo de graça ou divulgar suas informações.

Por que não funciona:

- O malware geralmente começa quando um usuário faz algo, como abrir um aplicativo, dar permissão ou clicar em um link.

- Melhor segurança: as ferramentas estão sempre sendo atualizadas com correções para falhas de segurança conhecidas. Por esse motivo, você deve ficar atento a softwares que possam ser prejudiciais e fazer alterações que tornem as coisas mais seguras.

Riscos reais envolvidos:

Se as pessoas fizerem o que dizem os textos, o phishing por SMS, também chamado de “smishing”, é uma ameaça real. As pessoas podem executar software, obter informações pessoais ou fazer vendas sem permissão.

(3) Monitore o telefone de alguém apenas pelo número de telefone

Você não pode monitorar o telefone de alguém só porque sabe o número dele. Esse golpe é frequentemente espalhado em grupos e sites suspeitos online que dizem que podem monitorar seu computador.

Como funciona o golpe:

Os golpistas de serviço dizem que podem usar o número de telefone de alguém para invadir seu telefone mediante o pagamento de uma taxa. Na maioria das vezes, isso significa inventar longas histórias sobre falhas na rede ou usar bugs de operadora a seu favor.

Por que não funciona:

- Não existe um link direto: só porque você não pode acessar diretamente o hardware ou software do dispositivo de outra pessoa, não significa que você tenha o número de telefone dela.

- Segurança de telecomunicações: As operadoras protegem suas redes e dados de clientes com fortes medidas de segurança. Uma coisa que eles fazem para isso é ficar atentos a comportamentos estranhos.

Riscos reais envolvidos:

As finanças são o maior risco aqui. As pessoas dão dinheiro aos vigaristas pensando que podem acessar seus telefones, mas perdem tudo.

Parte 4. Perguntas frequentes sobre como monitorar as chamadas telefônicas de alguém

Muitas vezes, as pessoas ouvem as conversas de outras pessoas porque estão curiosas, com medo de sua segurança ou querem aprender mais sobre tecnologia. As pessoas costumam fazer essas três perguntas sobre monitoramento de chamadas telefônicas. Aqui estão as respostas completas para ajudar a esclarecer as coisas.

P1. Como acessar as ligações telefônicas de alguém de graça?

Se o seu dispositivo alvo for um Android, você pode usar o backup do Google Drive para ajudar a acessar o histórico de chamadas de outra pessoa. Se o seu dispositivo alvo for um iPhone, você pode usar o backup iCloud integrado da Apple. Observe que ambos os métodos exigem que você saiba a conta do Google/iCloud e a senha do dispositivo alvo, então há um risco de ser descoberto!

Q2. Quais são os sinais de que minhas chamadas telefônicas podem estar sendo monitoradas?

Vários sinais podem sugerir que seu telefone está comprometido, embora nenhum indique conclusivamente um monitor de chamadas telefônicas:

- Não deve haver nenhuma música ou outros sons que não sejam apropriados quando as pessoas estão falando.

- Fica muito quente ou morre muito rápido.

- Voltar ao início ou ir devagar sem motivo.

- É possível que você não esteja aproveitando ao máximo seus dados ou adicionando aplicativos úteis ao seu telefone.

Se você observar algum desses sinais, verifique seu computador com um software de proteção e, se necessário, procure ajuda de um profissional.

Q3. Como posso proteger minhas chamadas telefônicas de serem monitoradas?

Para proteger suas chamadas telefônicas e a segurança geral do telefone, considere as seguintes medidas:

- Atualizar seu sistema operacional e aplicativos corrigirá bugs que já foram encontrados.

- Use aplicativos seguros como Signal ou WhatsApp, que oferecem proteção de ponta a ponta para falar e escrever.

- Ao ligar ou enviar mensagem de texto para alguém que não esteja seguro, não forneça informações privadas.

- Cuidado com e-mails que você não solicitou e não clique em links que você não entende.

Parte 5. Conclusão

Este artigo apresenta três métodos para ajudar você a monitorar as chamadas telefônicas de alguém: Google Drive, backup do iCloud e SpyX. Você pode escolher o método mais adequado de acordo com suas necessidades. Ele também expõe alguns golpes on-line comuns alegando que um determinado método pode monitorar facilmente o telefone de alguém. Espero que ajude você!

Mais artigos como este

espião de telemóvel

Deixe de se preocupar e inicie o SpyX

SOFTWARE DO SPYX DESTINADO APENAS PARA USO LEGAL. Você é obrigado a notificar os usuários do dispositivo que eles estão sendo monitorados. Não fazer isso provavelmente resultará em violação da lei aplicável ...

Isenção de responsabilidade: SOFTWARE DO SPYX DESTINADO APENAS PARA USO LEGAL. Você é obrigado a notificar os usuários do dispositivo que eles estão sendo monitorados. Não fazer isso provavelmente resultará em violação da lei aplicável ...