Controllo parentale semplificato

Proteggi i tuoi figli dal cyberbullismo, da individui sospetti e dalle minacce online.Supporta iOS e Android

Cosa ci distingue

Caratteristiche

Configurazione Rapida e Facile

100% Senza Tracce

Configurazione e Monitoraggio Remoto

PIÙ AFFIDABILE

SpyX

SpyX completa tutta l'installazione in 3 minuti. Non richiede competenze tecniche e offre tutte le funzionalità senza root o jailbreak.

Basato sulla tecnologia cloud, SpyX funziona in modo completamente silenzioso. Non causerà interruzioni o fastidi durante il monitoraggio.

Il processo di monitoraggio SpyX è completamente remoto dal primo secondo. Ottieni un'esperienza di monitoraggio seamless anche senza avere il telefono in mano.

Altri

È necessario rootare o jailbreakare il dispositivo per ottenere tutte le funzionalità, altrimenti le funzioni di monitoraggio saranno molto limitate.

Potrebbero essere necessarie app sospette da installare e apparirà un'icona sul dispositivo che non può essere nascosta o eliminata.

Alcuni richiedono che il telefono sia a portata di mano per completare il processo di configurazione e alcuni richiedono persino che i dispositivi siano sotto la stessa rete Wi-Fi per monitorare.

Molte più funzioni rispetto a prodotti similiTraccia la posizione del cellulare, gli SMS, WhatsApp, Messenger, le foto e altre 42+ app.

Messages

Calls

Locations

Photos

Video

Contacts

Browsing History

Files

Notes

Calendar

Messager

Snapchat

LINE

Telegram

Skype

Voicemail

Facetime

KIK

WhatsappBusiness

Teams

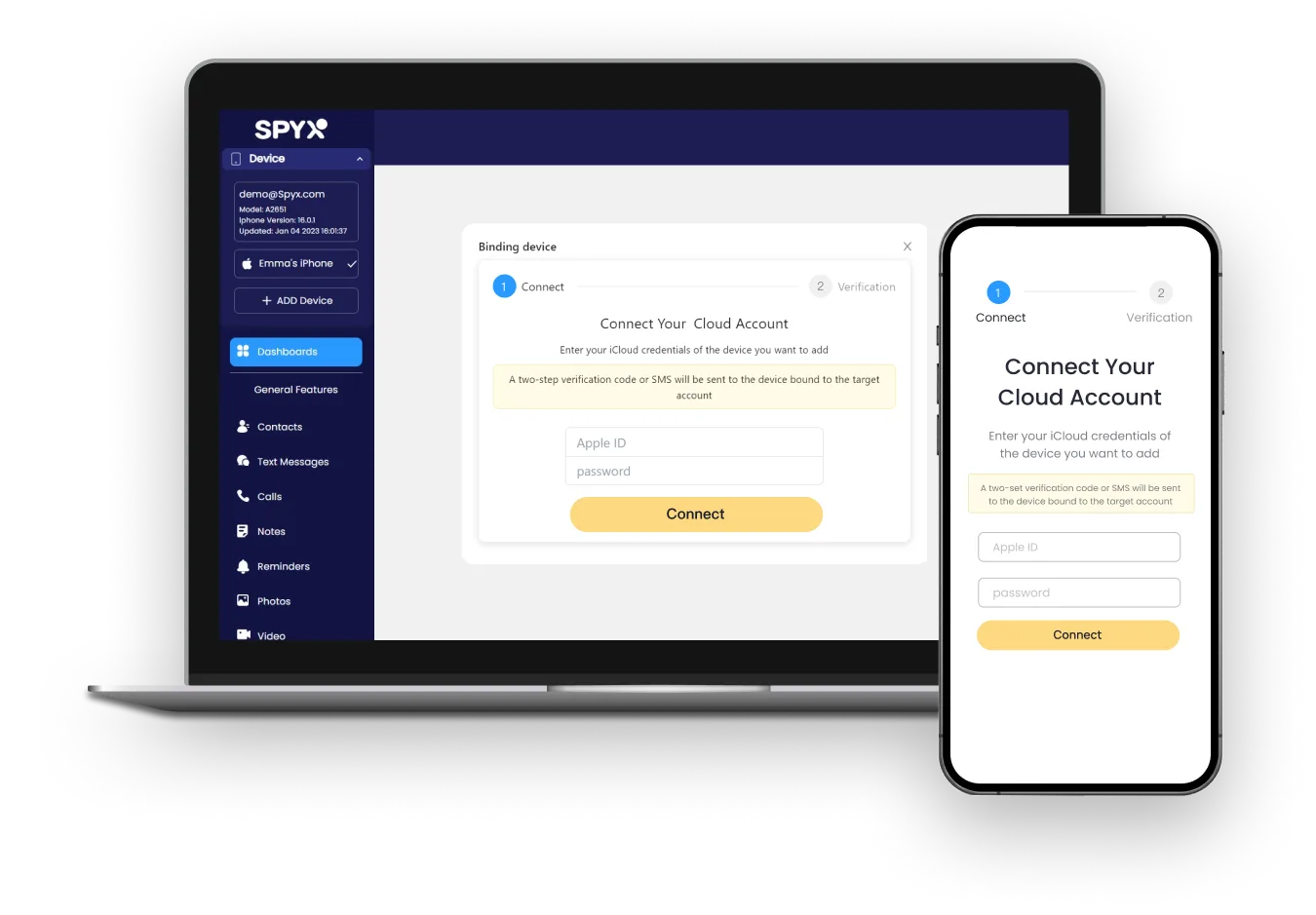

Configura in 2 minuti

Passo 1

Crea un account

Passo 2

Connetti il Dispositivo Target

Passo 3

Scopri la verità

Non se ne accorgeranno nemmeno

Cosa dicono del localizzatore mobile SpyX

La tua scelta di SpyX è comprovata e garantita

110K+

Famiglie protette

121%

Tasso di crescita mensile

57%

Degli utenti ha rinnovato SpyX

Soluzione All-in-One

24/7 Support

Con anni di esperienza nei sistemi mobili avanzati e nel reverse engineering, ci impegniamo a fornire una soluzione potente, sicura e intuitiva. La nostra missione è aiutarti a vivere con maggiore tranquillità, offrendo un accesso silenzioso e fluido a informazioni essenziali sui dispositivi mobili.

Smetti di preoccuparti iniziando con SpyX